На первый взгляд, ключ к повышению эффективности SOC кажется простым: уменьшить время восстановления и время обнаружения инцидентов. Однако каким образом можно этого достичь?

В этом материале автор статьи, Орхан Халилов, Sales Engineer, BAKOTECH, поможет отделам информационной безопасности понять основные проблемы сегодняшнего SOC и определить методы их устранения с помощью решения класса SOAR.

В статье используются следующие сокращения и термины:

- SOC – Security Operation Center

- MTTR – Mean Time to Respond

- MTTD – Mean Time to Detect

- SOAR – Security Orchestration, Automation, and Response

- False-Positive – термин, означающий ложноположительные срабатывания.

- ИБ – информационная безопасность.

- TIM – Threat Intelligence Management

- Playbook – сценарий, позволяющий автоматизировать многие процессы обеспечения безопасности, такие как проведение расследований, управление тикетами.

- Incident Response (IR) – это процессы организации для обнаружения и реагирования на угрозы и нарушения кибербезопасности.

Что из себя представляет SOC?

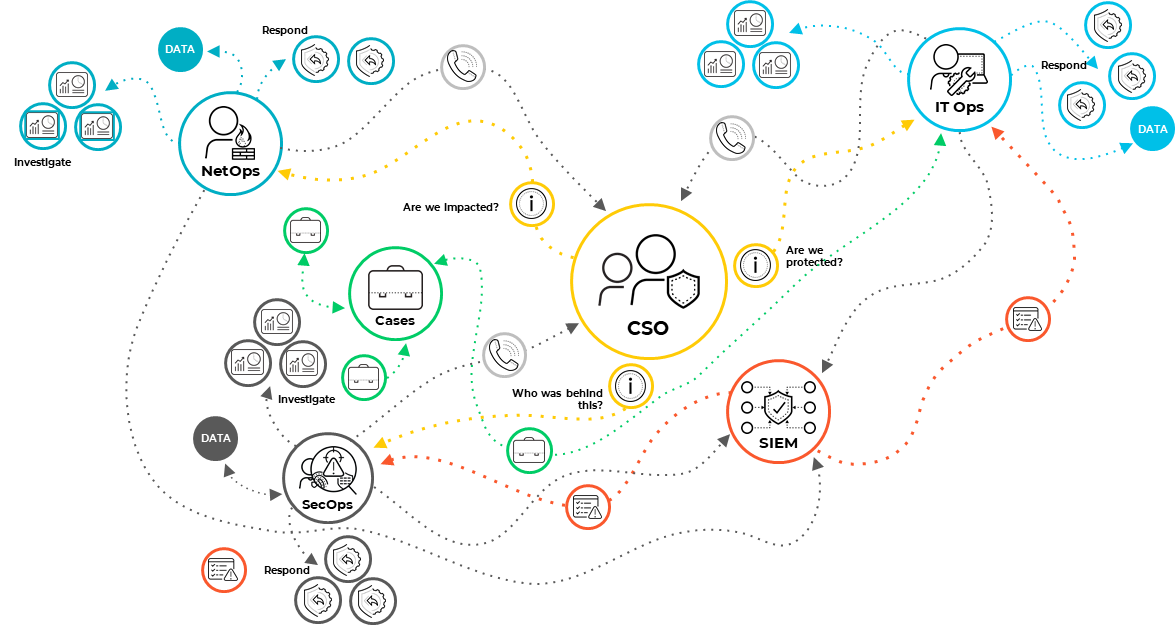

SOC, также известный как ЦИБ (Центр Информационной Безопасности) или ОЦИБ (Операционный Центр Информационной Безопасности), представляет собой систему, состоящую из трех ключевых компонентов: люди, процессы, технологии.

Эти три элемента формируют единый механизм, схожий с «автомобилем», который движется в определенном направлении. Если, предположим, у этого «автомобиля» возникает сбой в двигателе, коробке передач или происходит обычная поломка колеса, движение приостанавливается. То же самое происходит и с SOC, если хотя бы один из его основных компонентов функционирует некорректно, что влечет падение общей эффективности.

В современных условиях SOC обладает множеством утилит и решений, требующих экспертизы для эффективной работы с каждым из них. Как следствие, невозможно быть полностью знакомым с каждым решением или вендором на 100%.

Далее появляется проблема с большим количеством ложноположительных срабатываний, так как каждое решение генерирует свои собственные алерты и инциденты. В результате аналитикам SOC приходится тратить драгоценное время на разрешение ложных срабатываний.

Если к этому прибавить отсутствие четко определенных процессов и процедур, эффективность SOC снижается до минимума.

С проблемами могут справиться решения класса SOAR

С проблемами могут справиться решения класса SOAR

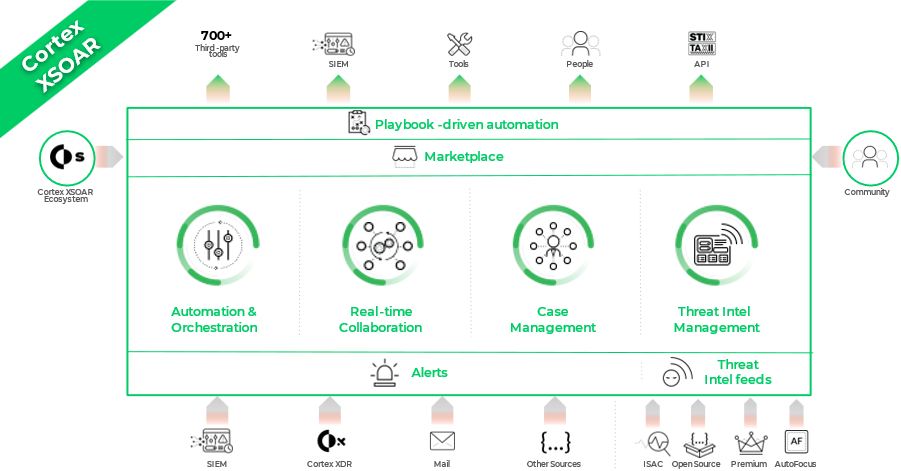

Чтобы понять, как работают решения класса SOAR, рассмотрим пример развертывания Cortex XSOAR (Extended Security Orchestration, Automation, and Response) от Palo Alto Networks.

SOAR-решения используются в роли централизатора и оркестратора для других решений в ИБ. XSOAR — это система, которая может сама:

- Решать инциденты.

- Различать ложноположительные срабатывания от действительно реальных кибератак.

- Применять нужные конфигурации в NGFW, EDR/XDR, DLP решениях.

- Задокументировать инцидент и уведомить пользователя/его менеджера/SOC-аналитика о его закрытии.

Пример развертывания XSOAR

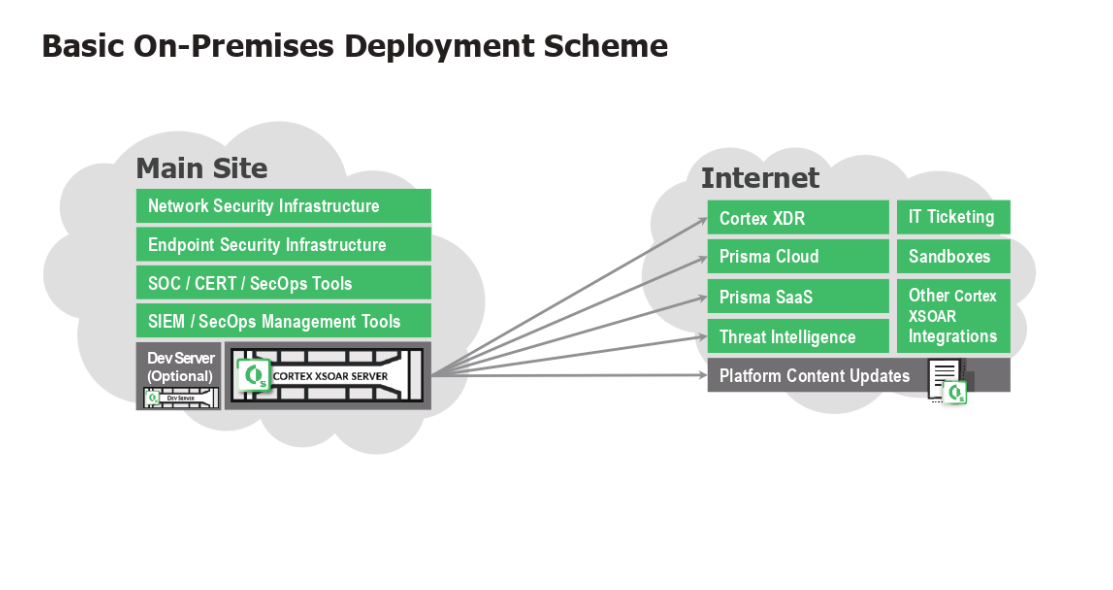

В следующем примере рассмотрим, как развертывание XSOAR выглядит архитектурно и на практике:

Для самого простого варианта развертывания потребуется всего одна виртуальная машина под операционной системой Linux (в данном примере используется Ubuntu), в которой можно установить Server и Engine — основные компоненты Cortex XSOAR.

Архитектура данного решения предоставляет возможность легко интегрироваться с различными инфраструктурами, даже в случае их полной изоляции от внешнего мира. Достаточно просто запустить готовый скрипт-установщик, который автоматически развернет основные компоненты. Если вам нужны более подробные указания по установке и настройке данного решения, вы можете обратиться к автору через личные сообщения.

Архитектура данного решения предоставляет возможность легко интегрироваться с различными инфраструктурами, даже в случае их полной изоляции от внешнего мира. Достаточно просто запустить готовый скрипт-установщик, который автоматически развернет основные компоненты. Если вам нужны более подробные указания по установке и настройке данного решения, вы можете обратиться к автору через личные сообщения.

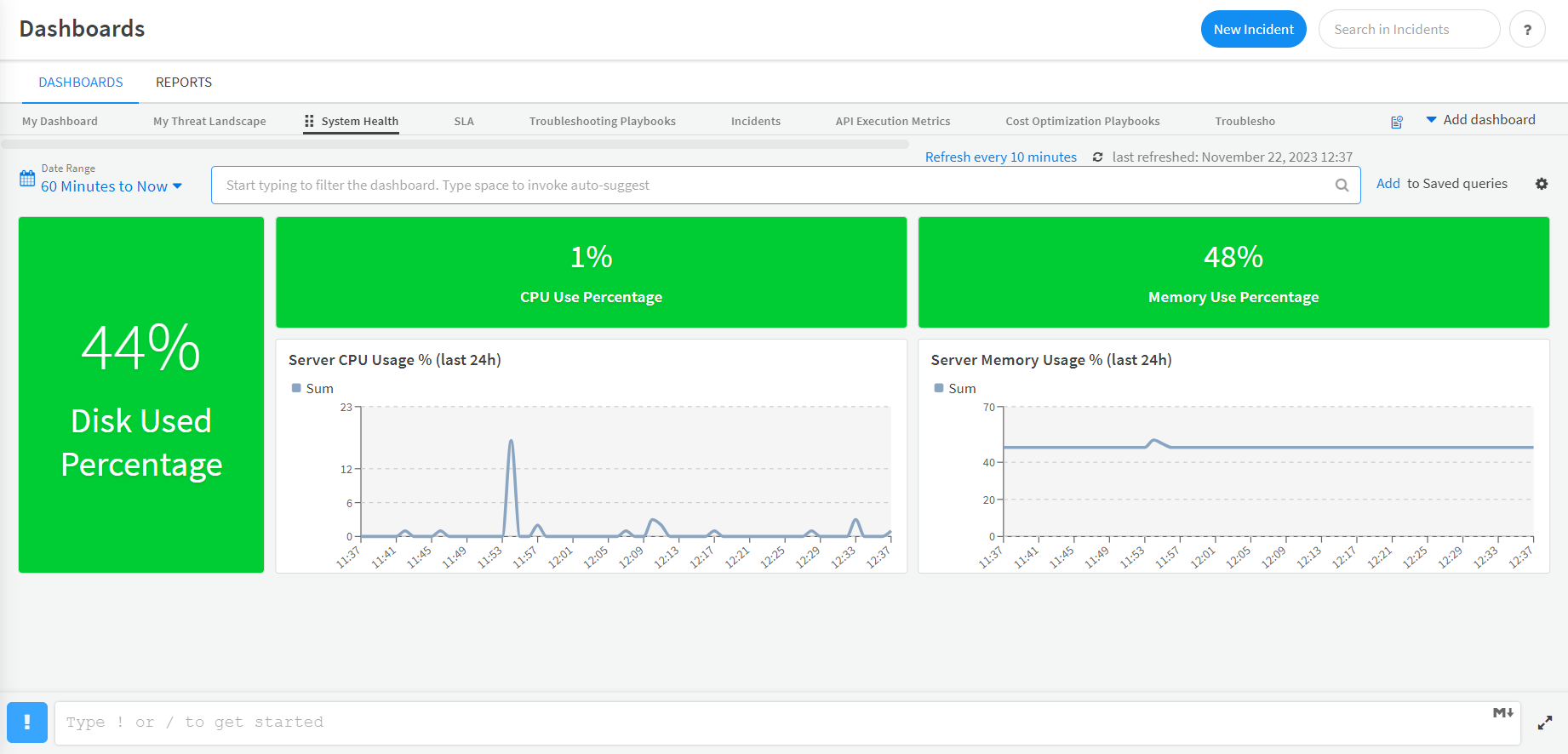

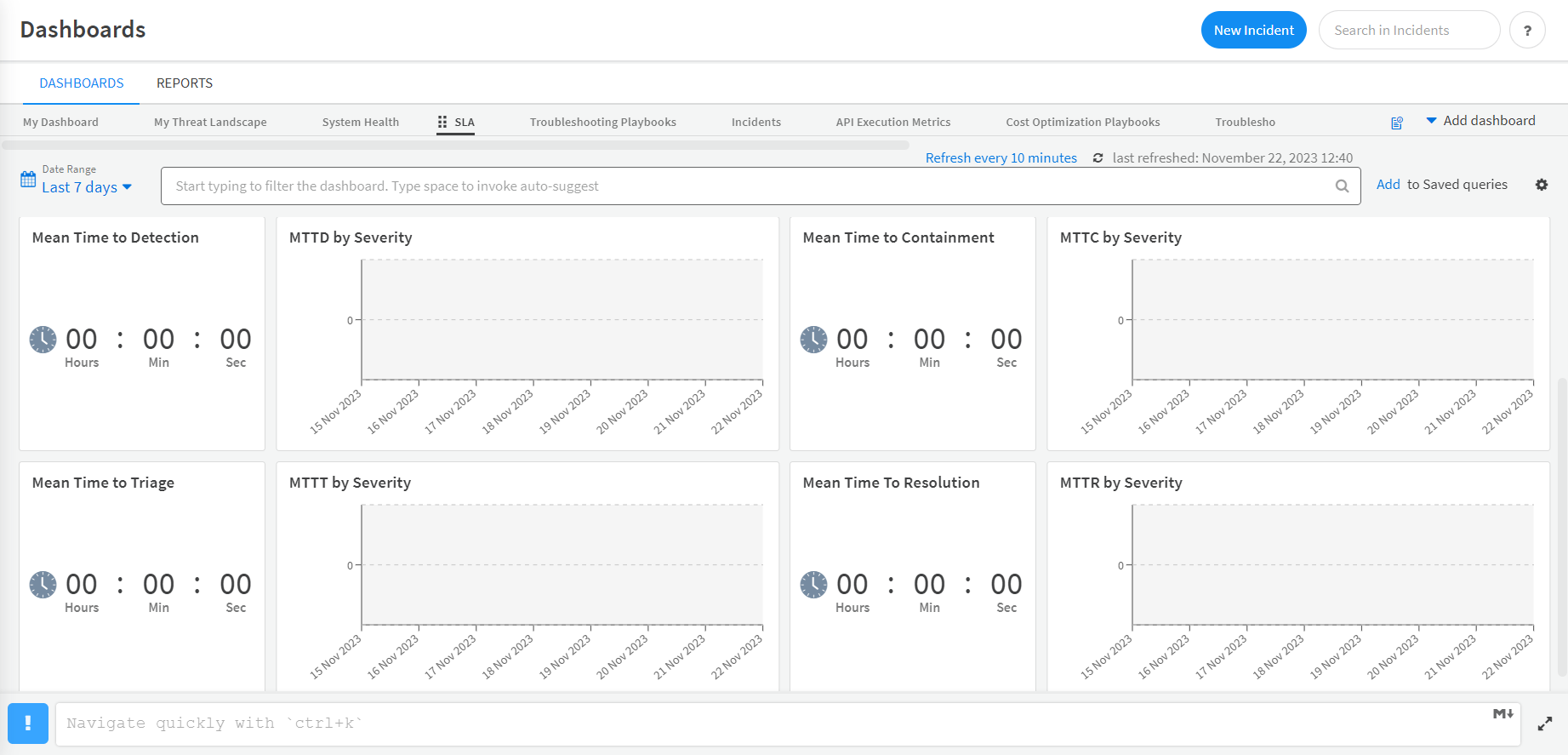

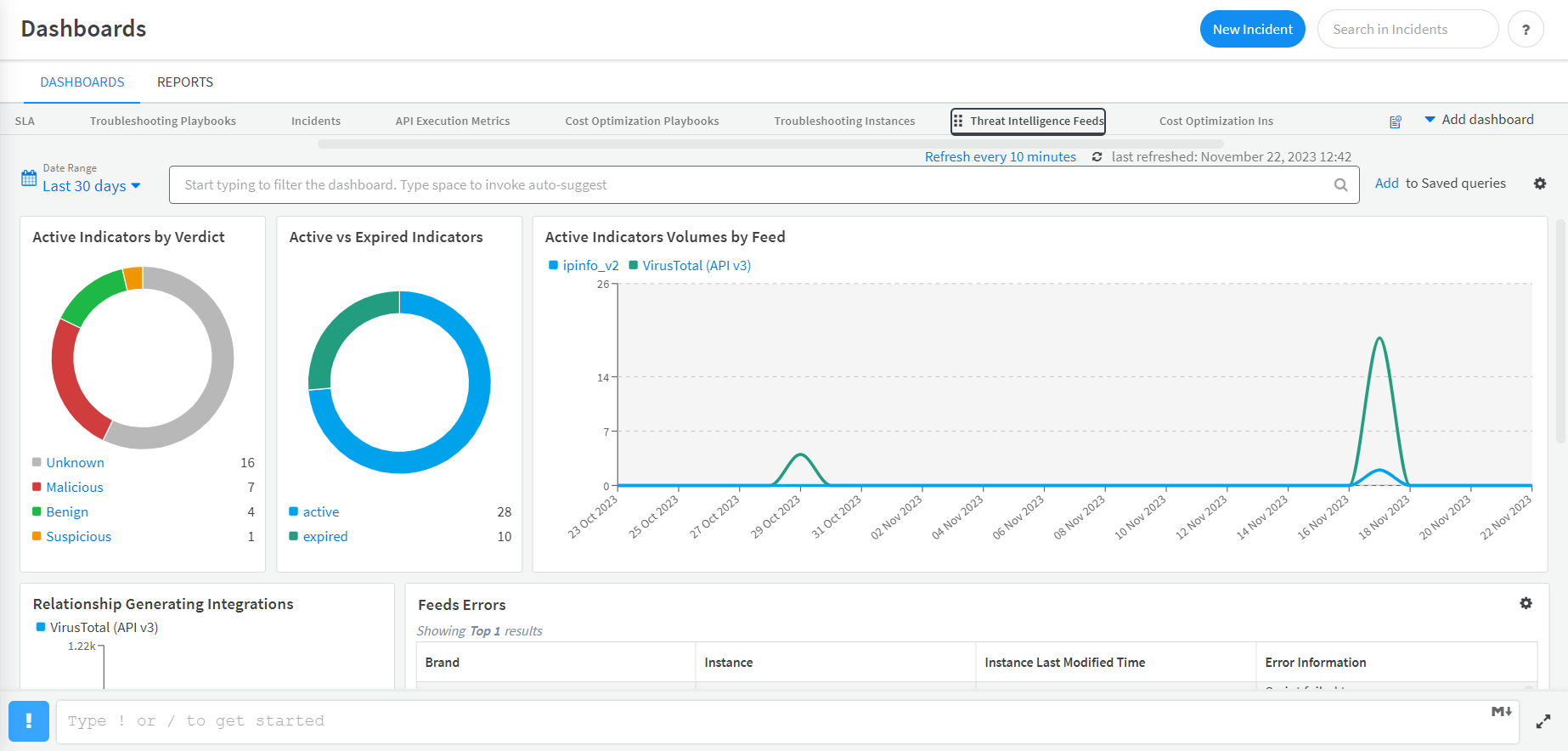

В решении есть преднастроенные дашборды, но их можно также полностью кастомизировать под любые задачи. Вот несколько примеров:

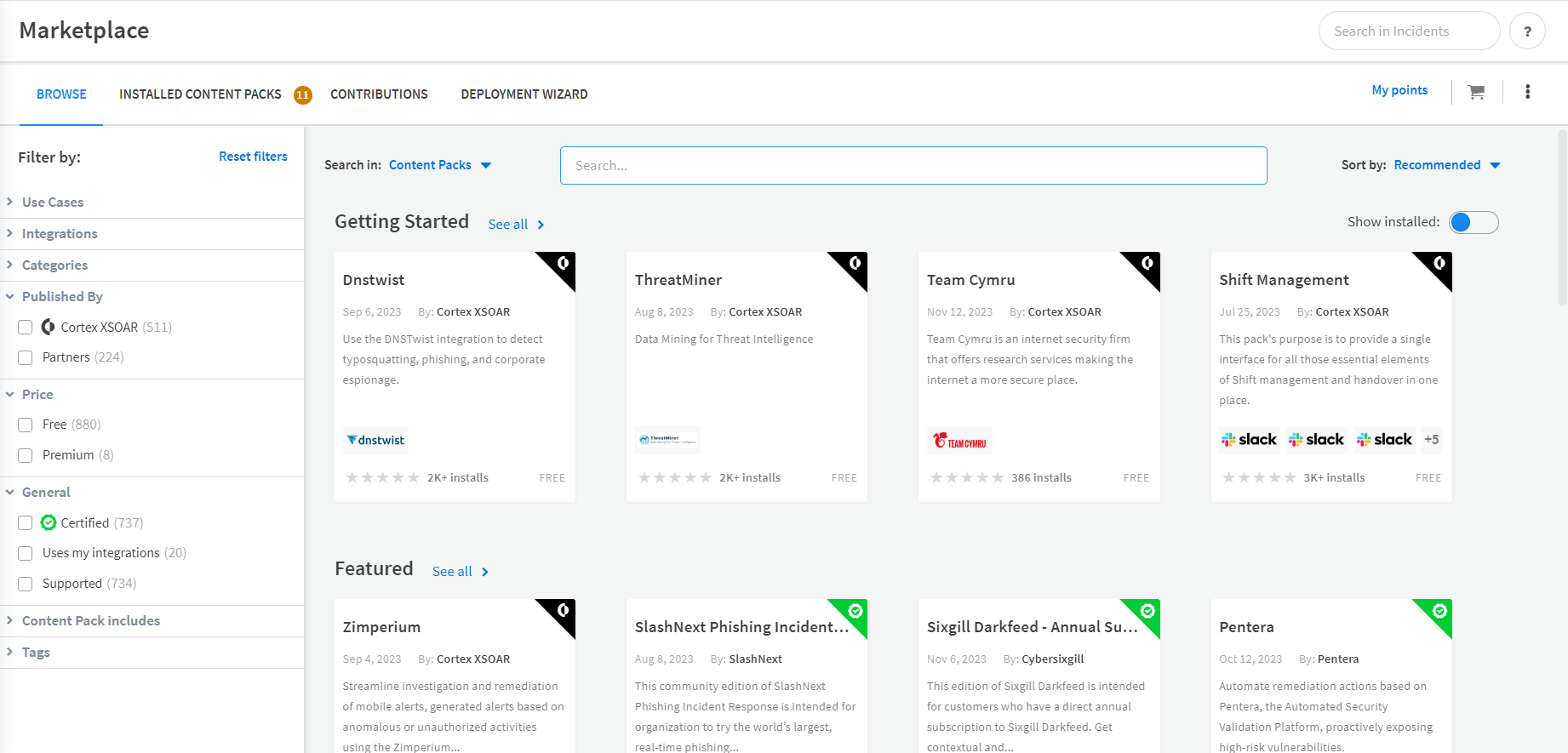

В Cortex XSOAR Marketplace есть свыше 800 интеграций с различными вендорами и решениями, что является одним из его главных преимуществ. Интеграции очень простые и в самой системе есть готовые step-by-step гайды по каждой из них.

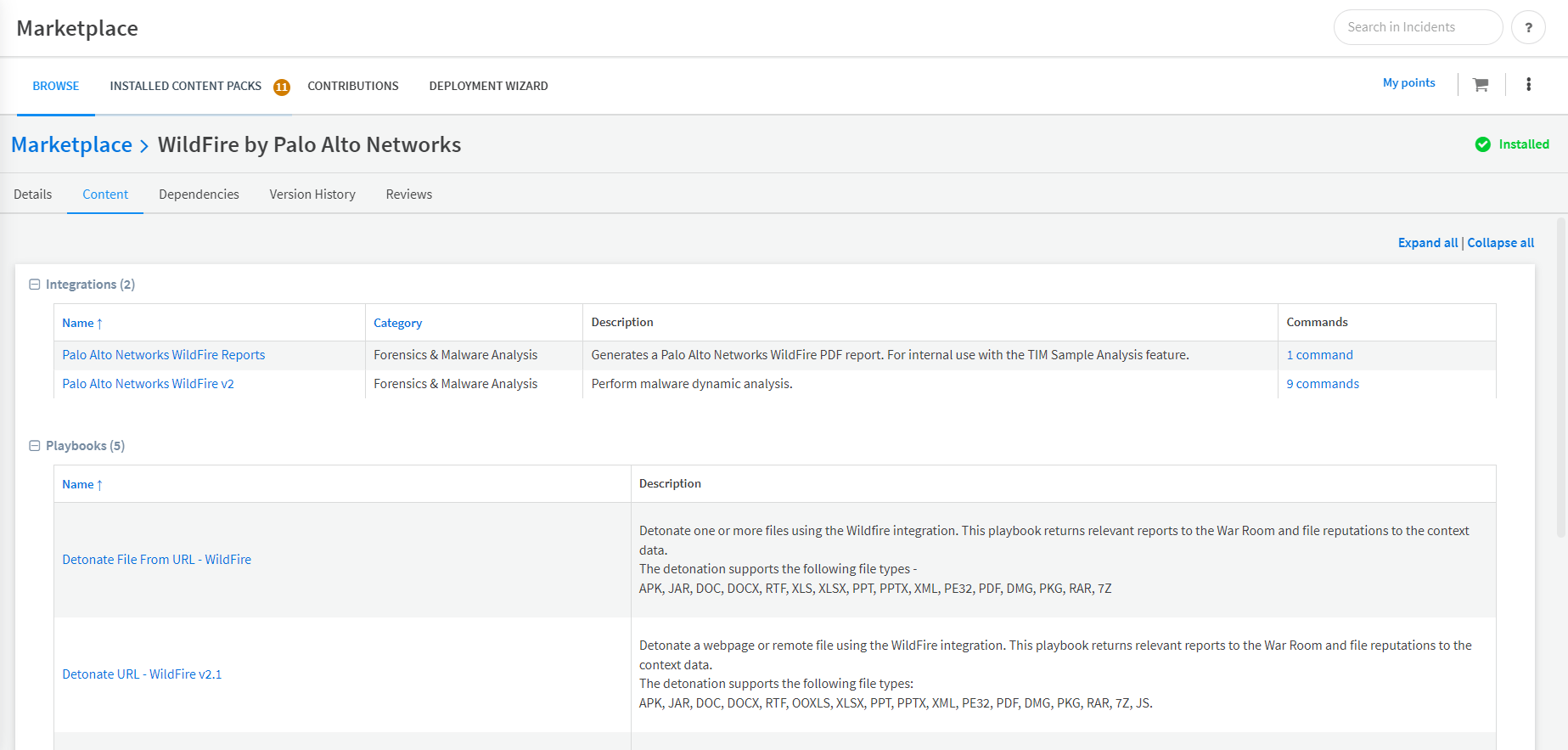

Пример интеграции с песочницей Wildfire от Palo Alto Networks:

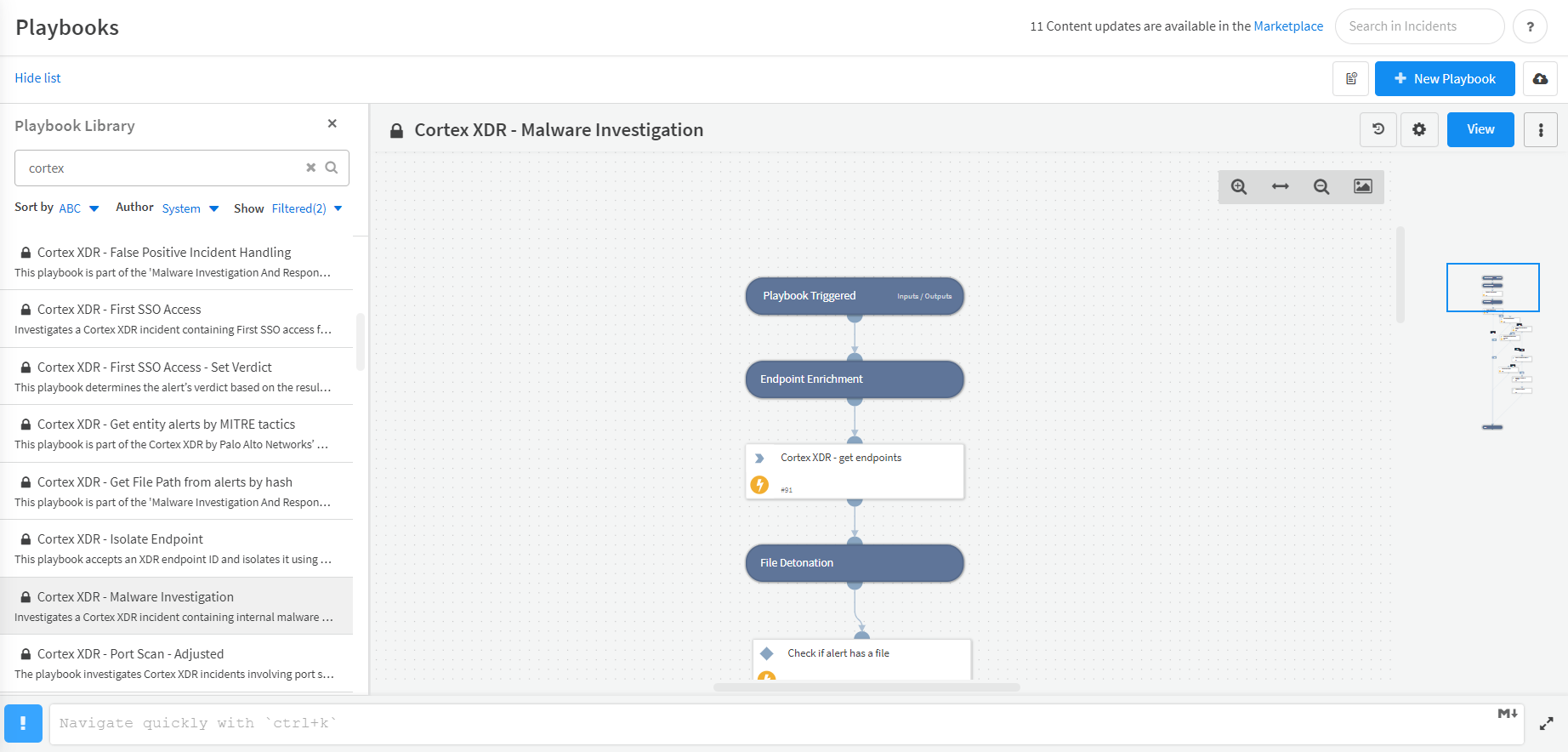

Каждый контент пак содержит в себе как интеграцию, так и готовые плейбуки:

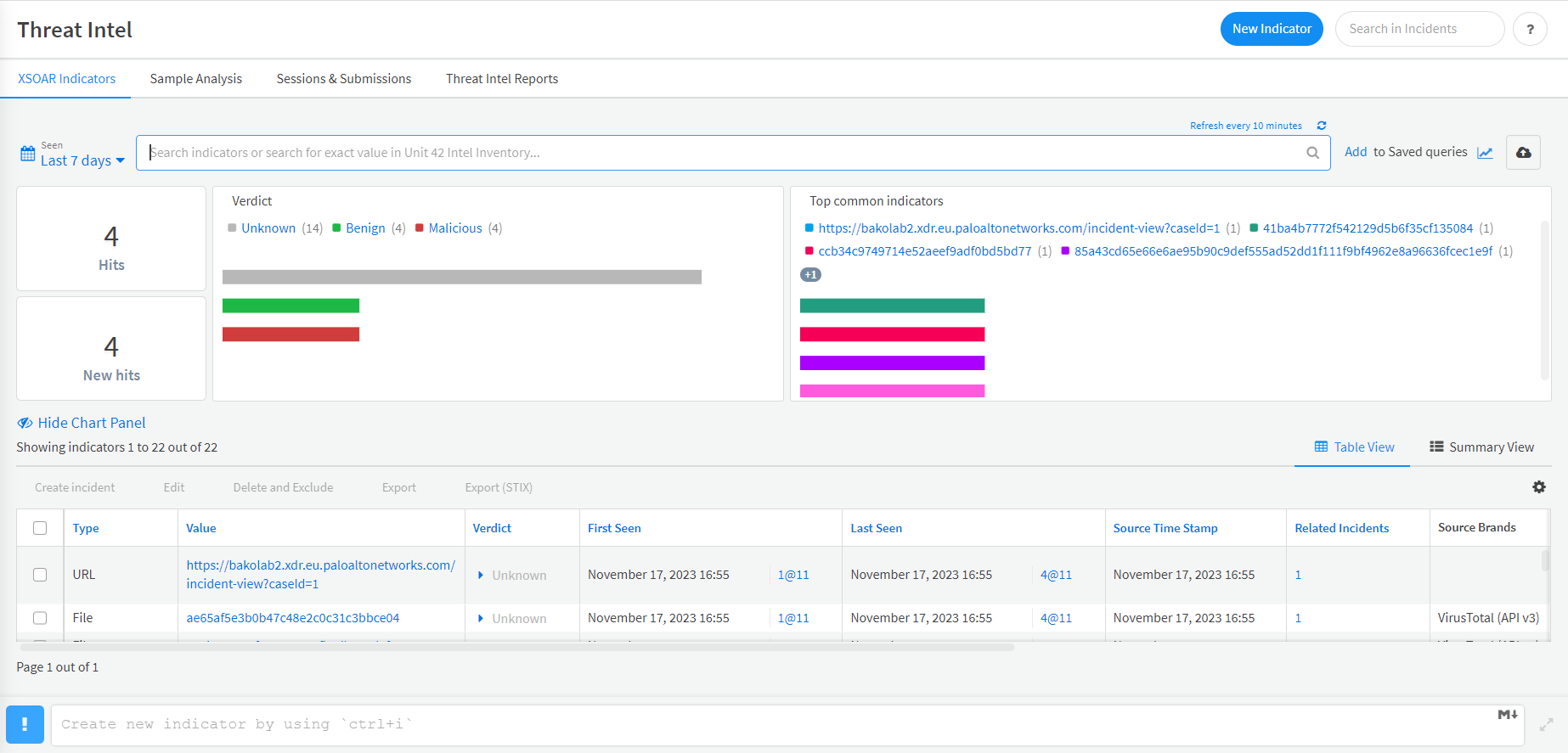

Есть также встроенный TIM:

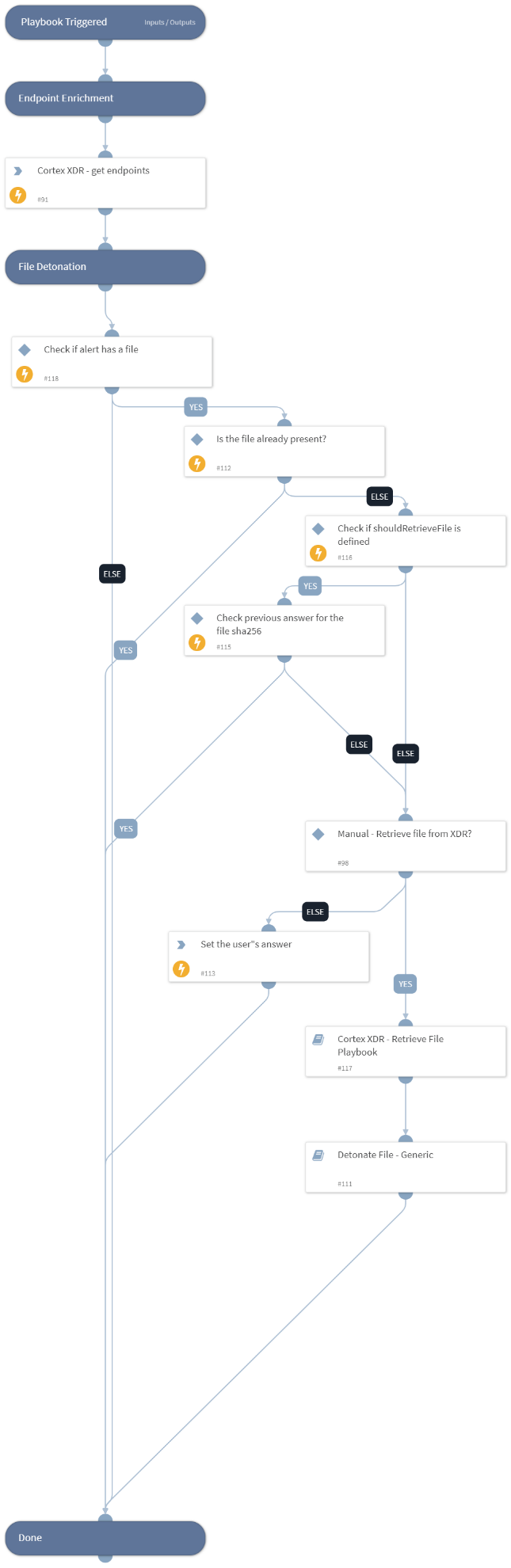

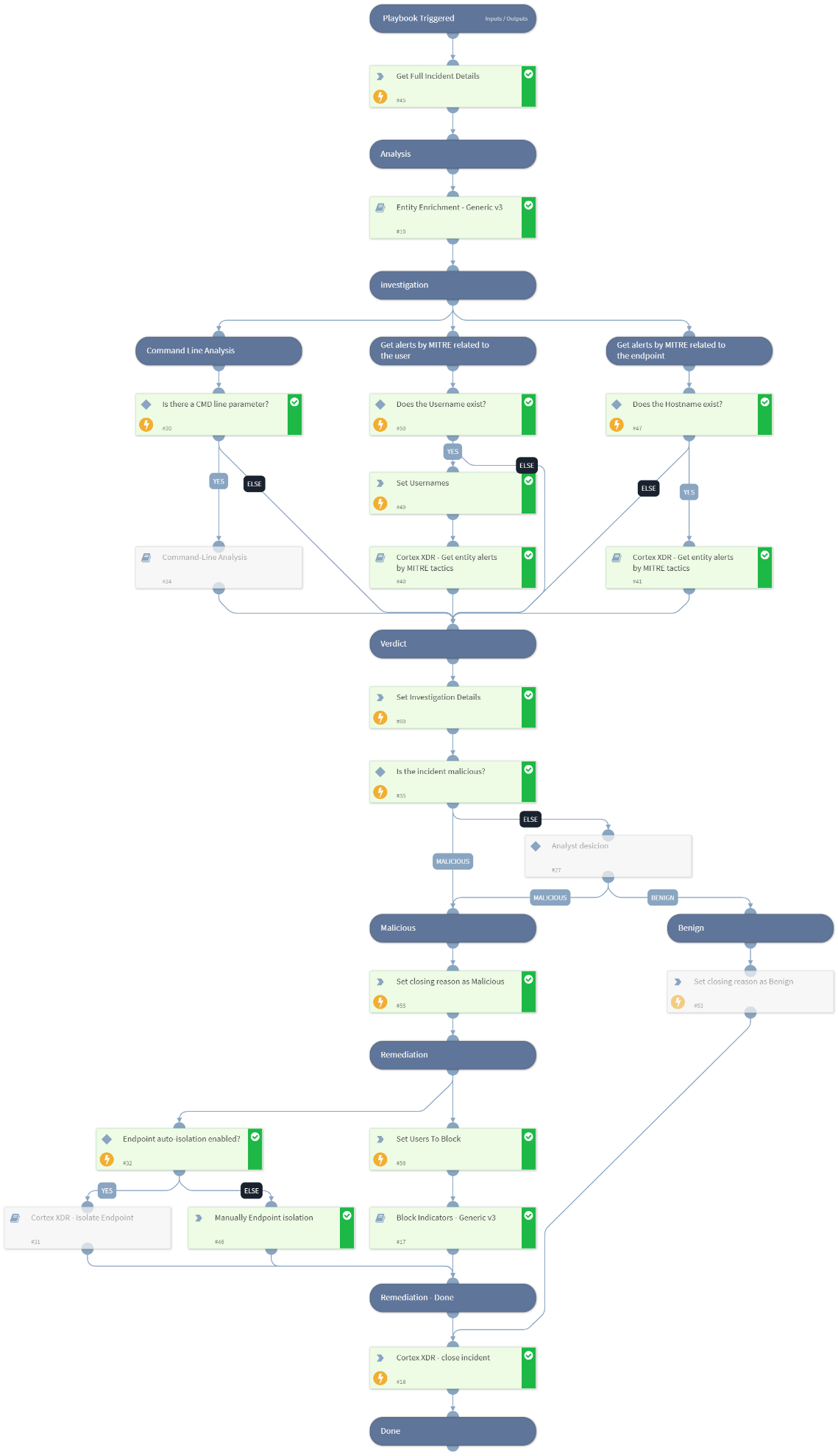

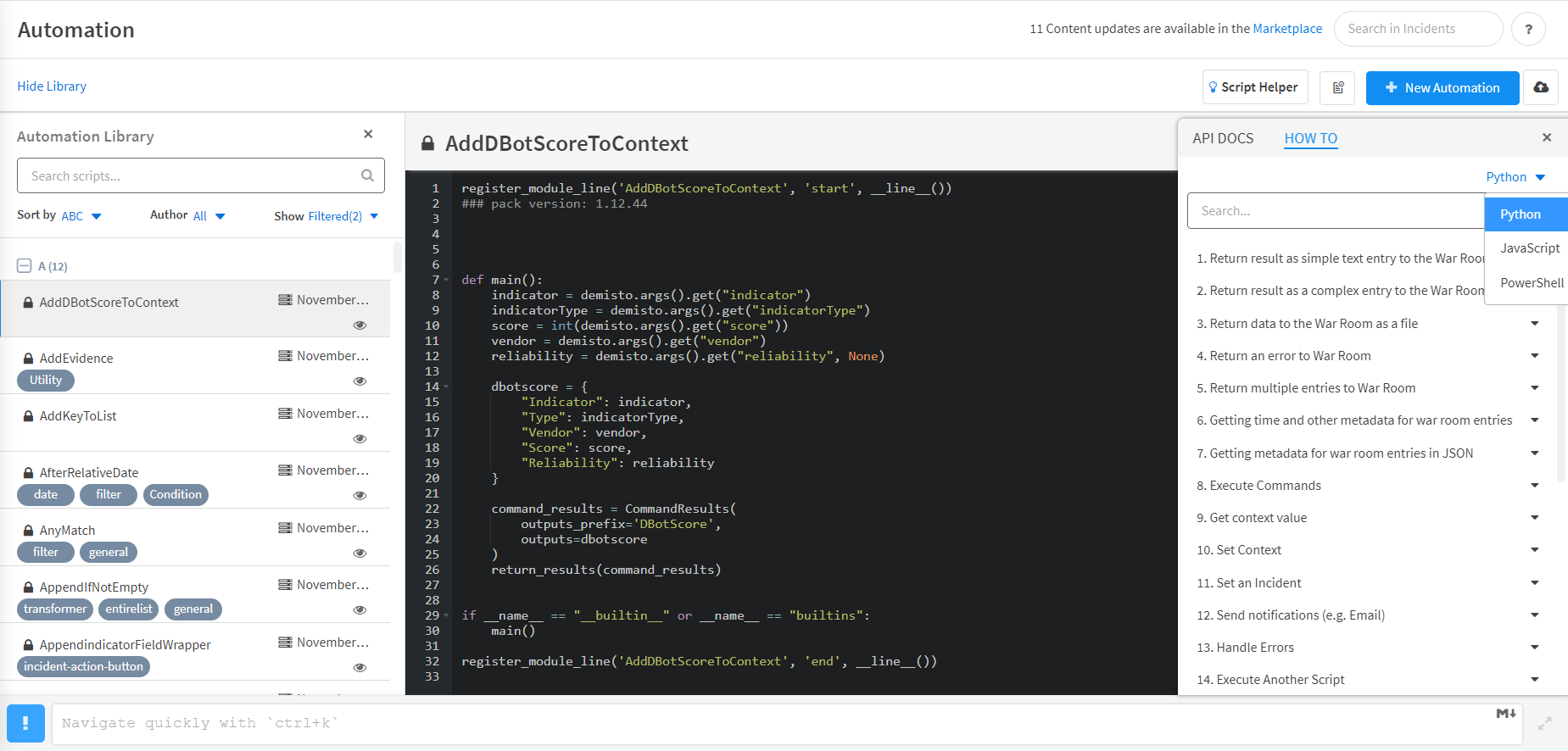

Автоматизация выполнена за счет скриптов в формате Python, Javascript, Powershell. Есть встроенный “помощник” для пользователей, которые умеют только читать код. Так выглядит Playbook:

Так выглядит Playbook:

Это был поверхностный обзор. Далее перейдем к реальному примеру.

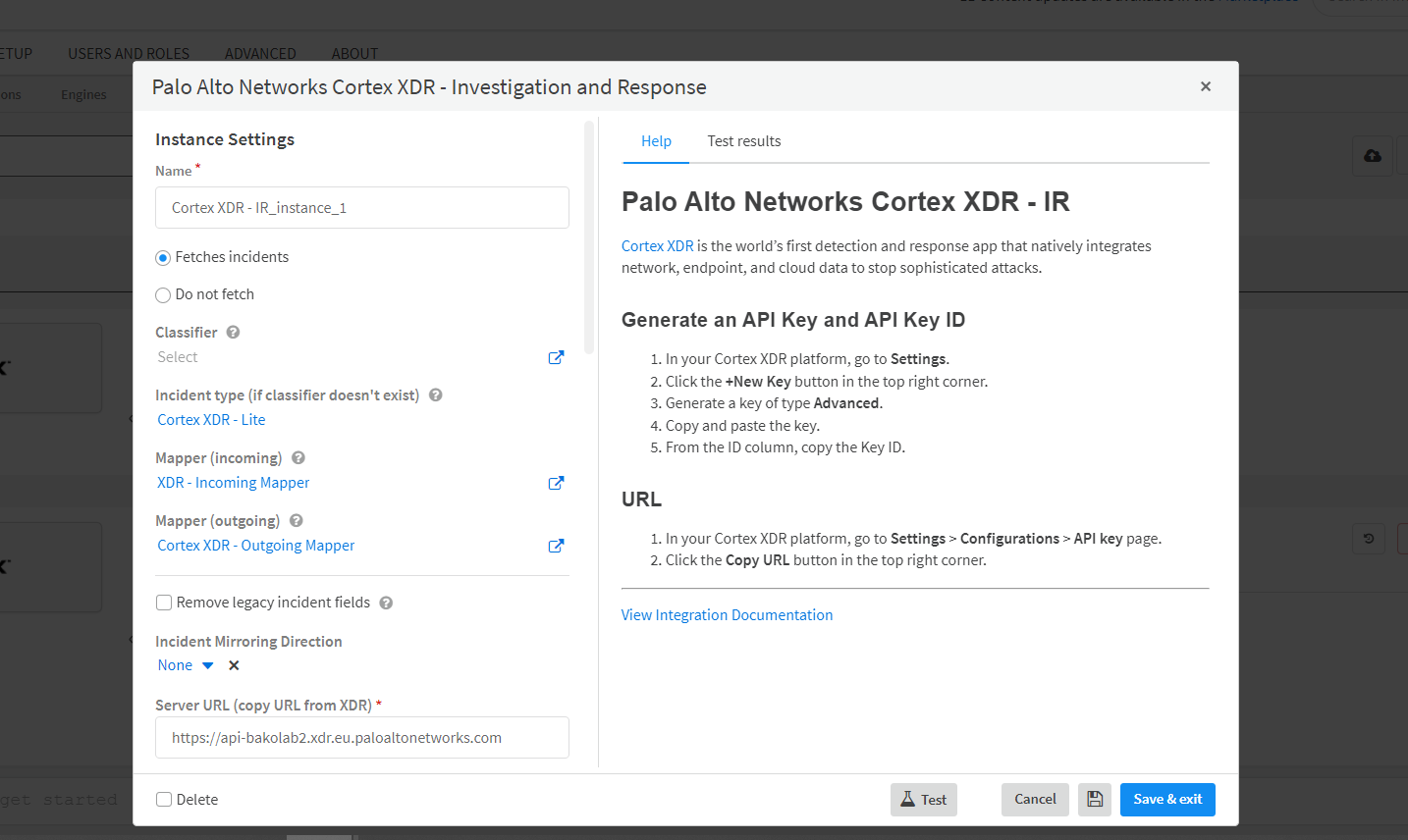

В тестовой среде выполнена интеграция с Palo Alto Networks NGFW, Cortex XDR (еще одно решение из линейки Cortex), из которых приходят инциденты и алерты, и песочницей Wildfire.

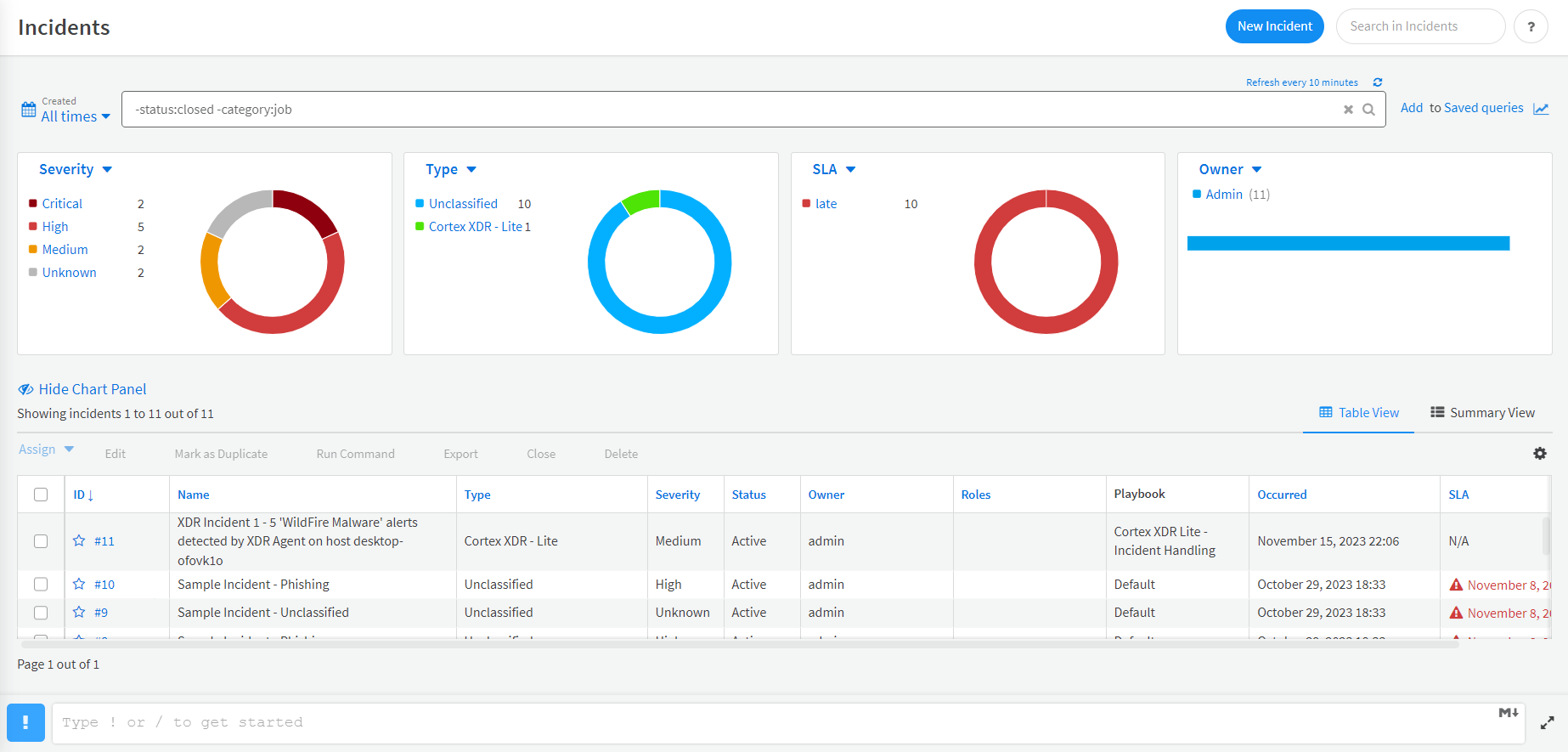

В Cortex XSOAR есть удобный функционал для тестирования отработки Playbook. Это встроенная утилита для генерации рандомных инцидентов.

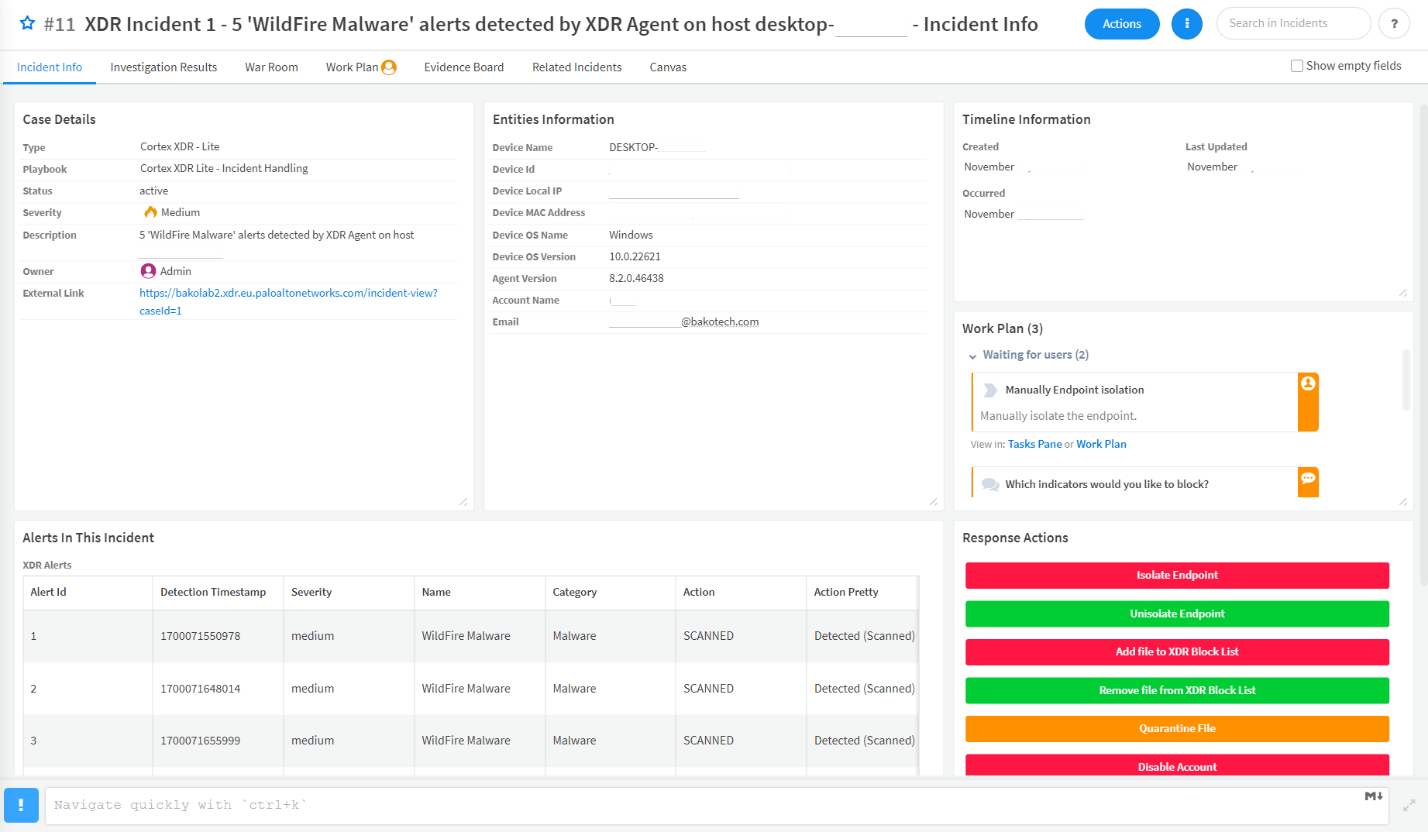

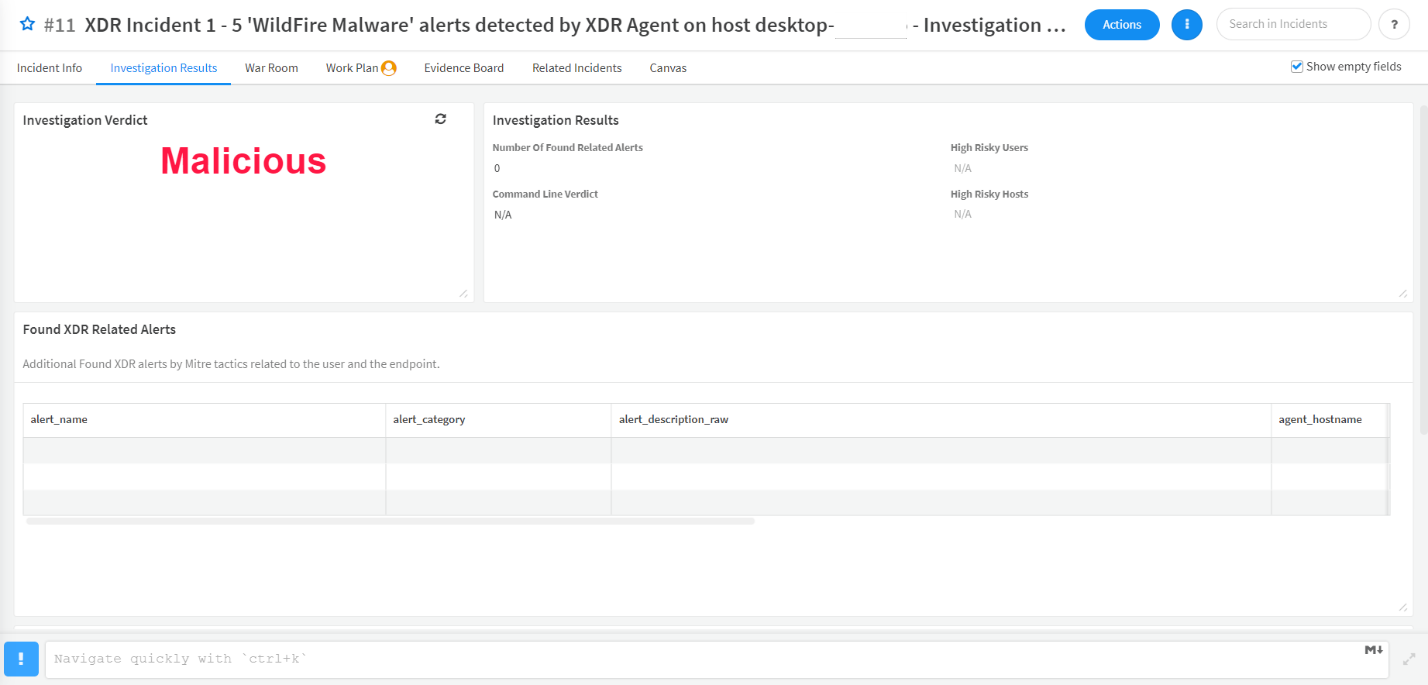

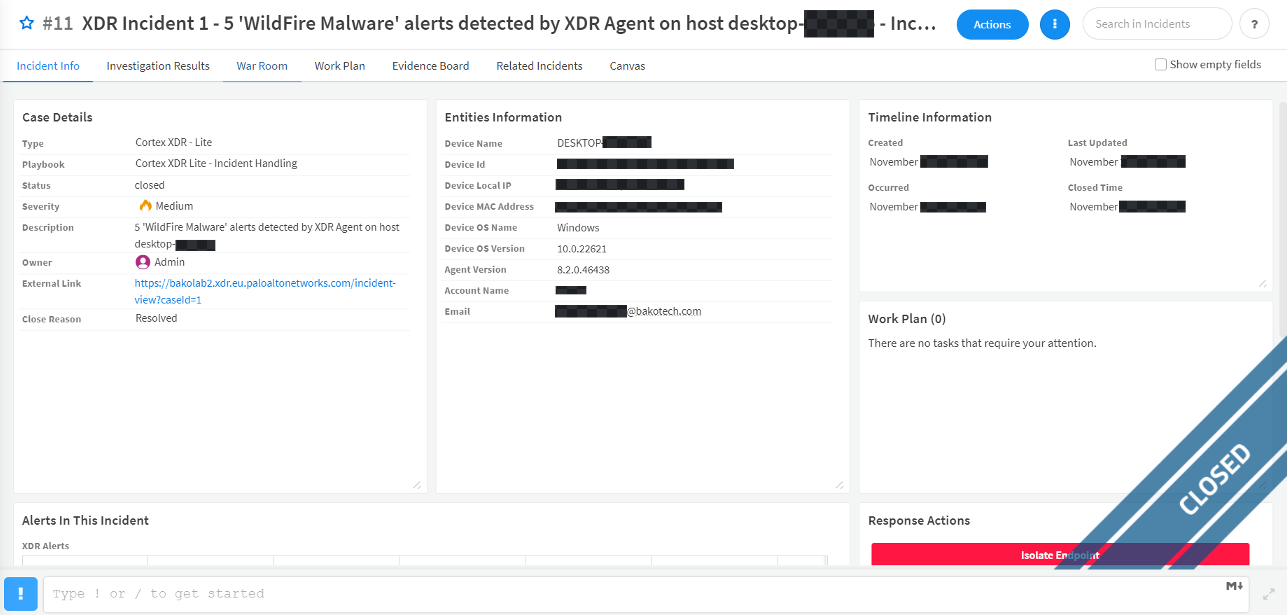

Для примера сгенерирован инцидент в Cortex XDR. Давайте посмотрим, как Cortex XSOAR отработал этот инцидент.

Перейдя в сам инцидент, мы увидим, что через консоль XSOAR можно во время расследования уже совершить какое-либо действие над конечной станцией. Например, изолировать ее.

Переходим в следующие вкладки.

Ниже видим, что Cortex XSOAR автоматически применил и запустил Playbook.

Он выдает вердикт на основе данных, полученных из полного анализа и расследования, а также применяет реагирование, где это нужно.

Инцидент был проработан, закрыт и задокументирован в базу.

Инцидент можно переоткрыть в любое время и продолжить расследование, если в этом есть необходимость.

Выводы

Давайте суммируем, какие выгоды предоставляет решение Cortex XSOAR для оптимизации работы SOC:

- Cortex XSOAR предлагает инструменты для автоматизации и оркестрации, что снижает нагрузку на аналитиков и ускоряет время реагирования на инциденты. Это не только повышает эффективность, но также позволяет сосредотачиваться на более сложных задачах, требующих человеческого вмешательства.

- Важным аспектом Cortex XSOAR является его способность интегрироваться с различными источниками данных и инструментами безопасности. Это создает единую платформу для анализа и реагирования на угрозы, устраняя изолированные острова информации и повышая целостность системы безопасности.

- Cortex XSOAR охватывает полный цикл реагирования на инциденты, начиная с обнаружения и анализа, и заканчивая реагированием и предотвращением будущих инцидентов. Это способствует не только эффективному управлению текущими угрозами, но и улучшению стратегий предотвращения.

- Внедрение Cortex XSOAR не только улучшает операционные процессы SOC, но также создает устойчивую и гибкую инфраструктуру для борьбы с постоянно развивающимися киберугрозами. Это вложение в безопасность, которое приносит значительные результаты в виде улучшенной производительности и защиты данных.

С учетом этих преимуществ Cortex XSOAR становится неотъемлемой частью современного SOC, помогая организациям достигать новых уровней информационной безопасности.

Для дополнительных вопросов и демо вы можете обратиться по адресу [email protected].