Исключительное убеждение в том, что изолированная среда является надежным защитным барьером, оказывается ошибочным. Даже в изолированной сети, автоматизированные системы управления технологическими процессами (АСУ ТП) подвергаются разнообразным угрозам, с которыми приходится сталкиваться в современном сложном киберпространстве.

Как Senior Sales Engineer, Team Lead в компании BAKOTECH, я, Филипп Хмелев, хочу рассказать, какие риски несут атаки на АСУ ТП, почему важно от них защищаться и, самое главное, как это сделать без нарушения технологических процессов. В этой статье мы также рассмотрим пример одной из передовых платформ для обеспечения безопасности АСУ ТП, доступной в нашем регионе.

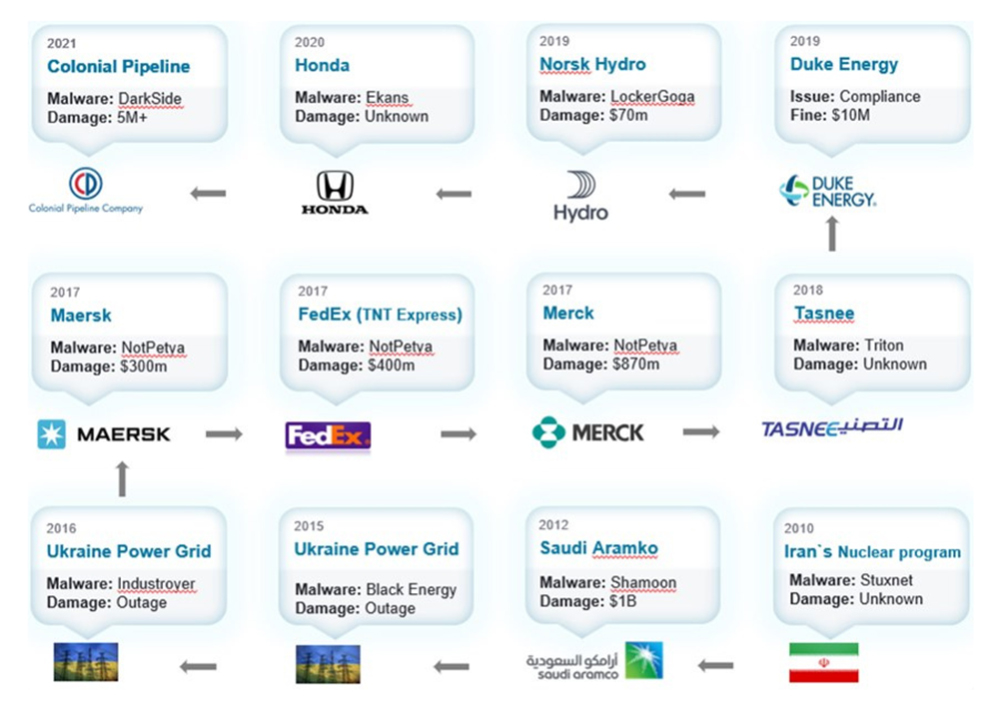

Атаки на АСУ ТП: примеры и последствия

1. Stuxnet

Одной из первых знаковых атак, подчеркнувших необходимость обеспечения безопасности АСУ ТП, стала атака Stuxnet. Вероятно, вы уже слышали о ней, но для полноты картины предоставлю краткое описание. Stuxnet — это вредоносное программное обеспечение, которое использовалось для атаки на объекты ядерной промышленности Ирана. Результатом стало нарушение процесса обогащения урана, что в конечном итоге задержало развитие программы на несколько лет.

Эта атака произошла как раз таки в изолированной среде. По одной из версий инсайдер проник в систему с вредоносной программой через USB-носитель, что позволило червю распространиться на целевую систему. Затем он захватил контроль над центрифугами, ответственными за обогащение урана, и вывел их из строя. Это произошло в 2010 году.

2. Colonial Pipeline

Также стоит обратить внимание на более свежий случай — атаку на Colonial Pipeline, которая стала крупнейшей атакой на АСУ ТП в США. Colonial Pipeline — это масштабный нефтепровод, протяженностью в несколько штатов, обеспечивающий транспортировку нефти по всей стране.

Считается, что атака была спровоцирована утечкой учетных данных, которые попали в руки злоумышленников. Исследование компании FireEye показало, что не было обнаружено никаких следов фишинговых атак или взломов. Скорее всего, пароль к системе был скомпрометирован ранее и попал в даркнет.

Ответственной за атаку была группа DarkSide. Эта организация хакеров создала модель Ransomware-as-a-Service, предоставляя инструменты для взлома программ-вымогателей заинтересованным лицам. Теперь для проведения атаки не обязательно быть технически подкованым — достаточно иметь финансы, и атака будет организована «под ключ».

Попав в систему, DarkSide осуществлял анализ окружения: проверял данные, IP-адреса и язык системы, чтобы избежать активности в определенных регионах. Затем он приступал к шифрованию частей системы, лишая их функциональности. Появлялось окно с требованиями выкупа, сумма которого составляла 5 миллионов долларов в биткоинах.

В итоге компании пришлось заплатить выкуп, чтобы восстановить работоспособность нефтепровода. Однако атака все равно привела к серьезным последствиям: в некоторых штатах возникли дефициты топлива, авиакомпании сократили число рейсов из-за недостатка авиационного топлива.

Почему атаки на АСУ ТП стали более распространенными?

Существует три ключевых фактора, объясняющих увеличение случаев атак на автоматизированные системы управления технологическими процессами:

- Размытые границы между IT и OT. Интеграция информационных (IT) и операционных технологий (OT) стала мировой тенденцией. В IT-решениях все чаще используются данные из сферы OT, такие как системы мониторинга и оркестрации, что дополняет информацию и обогащает аналитическую картину происходящего. В этом процессе активно применяется стандартизация и появление новых протоколов, включая Internet of Things (IoT).

- Политические мотивы и бизнес-конкуренция формируют спрос на атаки. Заказчики с политической или коммерческой заинтересованностью находят исполнителей, готовых реализовать атаки на АСУ ТП. Кибератаки становятся мощным инструментом на политической арене: они позволяют эффективно ослабить ресурсные возможности врага и даже вызвать временный «откат» в технологическом развитии.

- Недостаточная защита АСУ ТП. В мире АСУ ТП часто отстают от прорывных технологических решений. Нередко используются устаревшие операционные системы, такие как Windows XP или Windows 2000. Даже современное оборудование может работать на архаичных платформах. Отсутствие обновлений и модернизации объясняется не только экономическими факторами, но и техническими сложностями, связанными с необходимостью остановки технологического процесса во время обновления. Принципиальный подход к защите заключается в минимальном вмешательстве в работу системы.

Важно отметить, что традиционные методы обеспечения информационной безопасности (ИБ) не всегда подходят для АСУ ТП. По сравнению с обычными IT-системами, АСУ ТП используют разные протоколы, специфичные для каждого производителя. Поэтому стандартные решения, такие как системы обнаружения и предотвращения вторжений (IPS/IDS) или антивирусные программы, могут оказаться неэффективными в анализе промышленного трафика или даже негативно повлиять на стабильность работы системы.

Также стоит подчеркнуть, что возможные ущербы от атак могут быть разными по масштабу и трагичности. Одним из примеров является кибератака на больницу, в результате которой было прервано электроснабжение. Устройство искусственной вентиляции дыхания оказалось без электропитания из-за недостатка резервных источников, что привело к летальному исходу.

Как защитить АСУ ТП?

Чтобы устранить угрозу, нужно ее сначала обнаружить. С этой задачей помогут справиться решения для мониторинга процессов внутри сети. Возьмем для примера Nozomi Networks, чтобы разобрать, какие функции необходимы для эффективного обнаружение угроз.

Функционал платформы:

- Guardian — основной сенсор, который отвечает за пассивный мониторинг АСУ ТП. Этот элемент платформы обеспечивает выявление активов, оценку рисков, обнаружение угроз, расследование инцидентов и другие опции. К тому же у решения есть режим обучения нормальному поведению, чтобы выявлять отклонения от этой нормы.

- Arc — первое в отрасли решение для обеспечения безопасности конечных точек, специально разработанное для сред OT и IoT. Он обеспечивает расширенный сбор данных и видимость активов для конечных точек Windows, Linux и MacOS в операционных средах. Arc выявляет конечные точки, скомпрометированные вредоносным ПО.

- Management Console (CMC) — инструмент централизованного управления и мониторинга сенсорами Guardian, где происходит вся аналитика данных, собранных с устройств.

- Smart Polling — дополнительное решение, которое позволяет получить вспомогательную информацию об устройствах или операционных системах. Smart Polling точечно опрашивает устройства в сети на предмет аномалий.

- Threat Intelligence — это база сигнатур, угроз и маркеров компрометации, которая постоянно обогащает сенсоры Guardian новой информацией. Это важный элемент, который позволяет вовремя обнаружить и справиться с угрозами и уязвимостями.

- Asset Intelligence — помощник для режима обучения, который вендор постоянно дополняет информацией о нормальном поведении АСУ ТП. Без этого решения система не сможет отличить аномалию от нормы.

- Remote Collectors — устройство для мониторинга важных сегментов. Так как для небольших сегментов, установка целого Guardian может быть нецелесообразной, коллектор позволяет расширить покрытие без излишних трат.

- Vantage — SaaS-платформа для расширенных возможностей аналитики в рамках большого предприятия, которая позволяет экономить на аппаратных ресурсах. Вы можете оформить подписку на определенное количество ассетов, без ограничений на виртуальные устройства.

Вендор специализируется на защите АСУ ТП, поэтому у компании есть целая лаборатория специалистов, которая работает над обновлением сигнатур и исследованием ландшафта угроз.

В заключение

Защита АСУ ТП критично важна, поскольку атаки на индустриальные объекты приводят к более серьезным последствиям, чем, например, утечка данных из бизнес-структур или внедрение программ-вымогателей в офисную среду. Конечно неприятно, когда лежит социальная сеть или временно недоступны банковские услуги, но это ничто по сравнению с ситуацией, когда целые города остаются без электроэнергии и водоснабжения, когда отказывают целые сегменты инфраструктуры. Тем более, если учитывать возможные техногенные катастрофы, которые могут возникнуть в таких условиях.

Если у вас остались дополнительные вопросы, напишите нам: [email protected]