Вероятность взлома любой компании растет из года в год. К 2025 году, по прогнозам экспертов, показатель взломов и проникновений достигнет 37%. С какими рисками, в первую очередь, связаны взломы? На эти и другие вопросы в интервью InfoCity отвечает директор Horizon AS Сабина Юзбашева.

— Какие риски несут компании в случае потенциальных взломов?

— До 80% взломов проводятся с применением действующих привилегированных учетных записей. Из них, согласно проведенному в 2019 году опросу BlackHat, примерно в 35% случаев атакам подвергаются учетные записи доменных администраторов, в 30% случаев — это «рутовые учетки», в 20% — служебные, в 12% — локальных администраторов и в 4% — встроенные пароли по умолчанию.

Процесс взлома любой системы поставлен на конвейер. Роботы проходятся по всем открытым IP-адресам и автоматически пробуют миллионы сценариев взлома вне зависимости от того, что стало целью: камера домофона, цветочный магазин или атомная электростанция. Предположения вроде «Кому нужно нас взламывать?», «У нас нет ничего ценного, чтобы нас пытались взломать» в этих случаях не являются аргументами. Под перебор в конечном счете попадают все, и только наличие защиты самых уязвимых мест может снизить вероятность попадания под этот каток, а вместе с тем — кражи денег, слива данных, да и просто шифрования всех систем с последующим требованием выкупа.

И именно незащищенные привилегированные учетные записи являются самой привлекательной целью для получения несанкционированного доступа. Получается, потратив минимум ресурсов и времени, можно получить колоссальный эффект снижения рисков для бизнеса. Ведь получив доступ к такой «учетке», злоумышленник получает возможность доступа к наиболее важным данным организации, распространения вредоносного ПО, обхода существующих средств контроля безопасности. Он даже может легко скрыть свою деятельность, например, стирая контрольные журналы, что значительно увеличивает срок их обнаружения.

— С этой проблемой как-то можно бороться?

— На мой взгляд, сегодня подавляющее большинство организаций находится на «нулевом» аналоговом уровне. Согласно исследованиям Gartner, более чем 65% компаний допускают неограниченное, неконтролируемое совместное использование привилегированных учетных записей.

Компании начинают обычно с базовых решений управления паролями (Password Management). Эти решения позволяют автоматически обнаруживать и централизованно хранить учетные записи, предоставляя к ним доступ на основании ролевой модели доступа с помощью многофакторной аутентификации, следят за сложностью паролей и осуществляют их автоматическую смену.

— Можно ли сказать, что Password Management — достаточная защита от угроз, связанных с привилегированными учетными записями?

— Основной недостаток систем Password Management заключается в отсутствии проактивности. К тому же, на базовом уровне задача управления паролями зачастую реализуется на разрозненных инструментах, с ограниченными возможностями централизованного контроля. Существует более продвинутый инструмент, который предотвращает раскрытие пароля в процессе использования, применяет проксирование сессий и их мониторинг. Это Privileged Account Management (PAM). В этом случае ведется непрерывный лог аудита всех действий и можно настроить различные варианты подтверждения — от двойного контроля до цепочек согласования доступа.

На столь продвинутом уровне также добавляется решение по обеспечению принципа наименьших привилегий и контроля приложений на конечных устройствах. Это достаточно важно, поскольку 85% взломов используют скомпрометированные устройства, делая их наиболее распространенной входной точкой для атаки. Злоумышленник, получивший доступ хотя бы к одной рабочей станции, может получить доступ к конфиденциальным данным или привести к изменению или нарушению бизнес-процессов, даже без локальных административных прав. Таким образом, реализация основного принципа минимальных привилегий является важным пунктом стратегии обеспечения безопасности конечных устройств.

— Какие основные тренды развития PAM систем вы можете выделить?

— Ведущие производители систем Privileged Account Management постепенно превращают их в целые экосистемы Privileged Access Management, стремясь обеспечить всестороннюю безопасность привилегированного доступа. Они не ограничивают РАМ рамками задач ИБ или управления IТ-инфраструктуры, но и адаптируют свои решения под потребности других областей IТ и разработки ПО, включая высокопроизводительную среду DevOps.

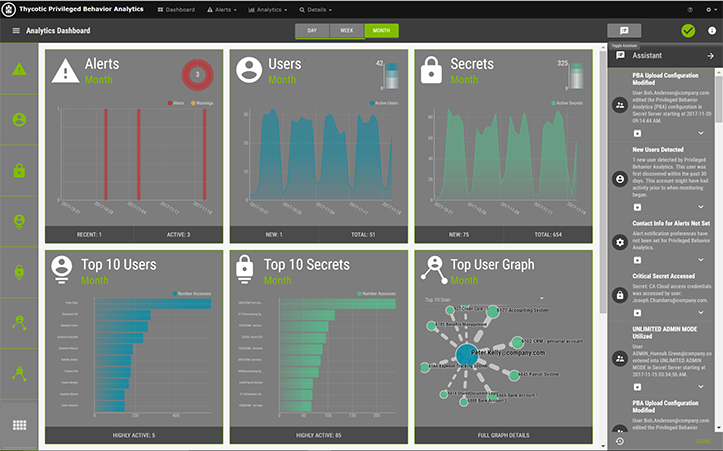

Я могу выделить три основных тренда. В первую очередь, это автоматическое обнаружение аномальной активности и ликвидация ее последствий. Другими словами — поведенческая аналитика и коррекция. Кроме того, весьма перспективным является автоматизированный и системный подход к управлению жизненным циклом аккаунтов с механизмом автоматического вывода из эксплуатации. Также сформировался запрос на обеспечение безопасного управления учетными данными при непрерывной разработке собственных решений в различных DevOps процессах.

— Какие плюсы вы бы отметили от использования PAM-систем?

— От использования РАМ-систем, в первую очередь, выигрывают администраторы IТ-инфраструктуры и специалисты ИБ. Для администраторов в удобном виде представлены актуальные доступы к нужным системам с подключением «в один клик», а отсутствующие доступы можно запросить. При этом время экономится еще и за счет того, что PAM-система сама меняет пароли, ключи и перезапускает зависимые службы.

Специалисты ИБ получают мощный проактивный инструмент для контроля привилегированных учетных записей, управления правами доступа и автоматизированную отчетность о состоянии паролей.

— Как бы вы описали идеальную РАМ-систему?

— На мой взгляд, идеальная РАМ система — это структурированное комплексное решение, которое охватывает все аспекты контроля привилегированных учетных записей, с централизованным управлением, единой аутентификацией, отчетностью и общим интерфейсом. Решение должно быть максимально удобным всем категориям пользователей, простым для восприятия и настройки, подробно документированным.

— Такие вообще существуют?

— Компания Thycotic за более чем 10 лет разработки реализовала в своих продуктах все возможные функции PAM, включая уникальный на сегодняшний день продукт по автоматизированному управлению жизненным циклом привилегированных учетных записей. И, несмотря на обширный список возможностей, Thycotic понимает, что компании находятся на разных уровнях зрелости, у них могут быть разные приоритеты и им может требоваться разный набор функций. Поэтому производитель предлагает гибкую схему лицензирования по принципу «возьми только то, что надо прямо сейчас, а остальное докупи в любой момент».

Наша компания всегда готова обсудить задачи заказчиков, связанные с привилегированными учетными записями, предложить решение с помощью продуктов Thycotic и продемонстрировать возможности на нашем стенде или в рамках проведения пилота.

— Спасибо за интервью! Вы помогли нашим читателям разобраться в том, зачем нужны и как работают PAM-системы.