Процессы ведения бизнеса, работы правительства и обеспечения национальной безопасности претерпели коренную трансформацию за последнее десятилетие. В Азербайджане, как и во всем мире, работа этих и прочих структур во многом зависит от взаимосвязанной IТ инфраструктуры, называемой киберпространством. Ни для кого уже не является секретом тот факт, что за эти годы уровень угроз в киберпространстве драматически вырос. Результаты кибератаки могут быть самыми различными: от простого временного неудобства до финансовой или социальной катастрофы. Развитие интернета и компьютерных технологий коренным образом изменило и продолжают менять центры влияния в мире и методы борьбы за это влияние. Специализированные ведомства различных стран осваивают методы деятельности хакерских групп, а иногда даже активно сотрудничают с ними, используя их знания и навыки, предоставляя взамен лояльность и защиту.

Благодаря расширяющимся возможностям виртуального пространства, сегодня даже небольшие государства со слабым военно-промышленным комплексом или же организованные (нередко террористические) группы могут оказывать мощное влияние на большие социальные группы. Так что цифровое равенство может привести к глобальным социальным изменениям, стратегическое значение которых в основном недооценивается. На фоне того, что цели остаются в основном неизменными (деньги, власть, знания, влияние и т.д.), возможности их достижения значительно возросли. Благодаря интернету сегодня возможно осуществление шпионажа, саботажа, пропаганды, киберпреступлений и даже террористических актов с использованием кибероружия. Отсутствие границ в киберпространстве, а также заложенная в фундаменте интернет-технологий открытость и анонимность способствуют значительному росту числа кибератак. И при том, что осуществить такие атаки теперь стало значительно проще, дешевле и быстрее, затраты на защиту возрастают многократно.

Команда в цифровой среде может обогнуть землю за сотые доли миллисекунды, но для того, чтобы проанализировать эту команду, распознать факт атаки и идентифицировать злоумышленника, могут понадобиться дни и даже месяцы. А порой используемые технологии делают такую идентификацию и вовсе невозможной. Нужно помнить, что киберпреступники всегда находятся на шаг впереди, так как любая защита разрабатывается как ответ на осуществленную атаку. В то время, как защищающаяся сторона работает над защитой от определенной уязвимости, киберпреступники уже разрабатывают новые методы атак и занимаются совершенствованием своих навыков. Так что самым важным будет то, насколько быстро будут предприняты защитные меры и насколько они смогут оказаться адекватными угрозе.

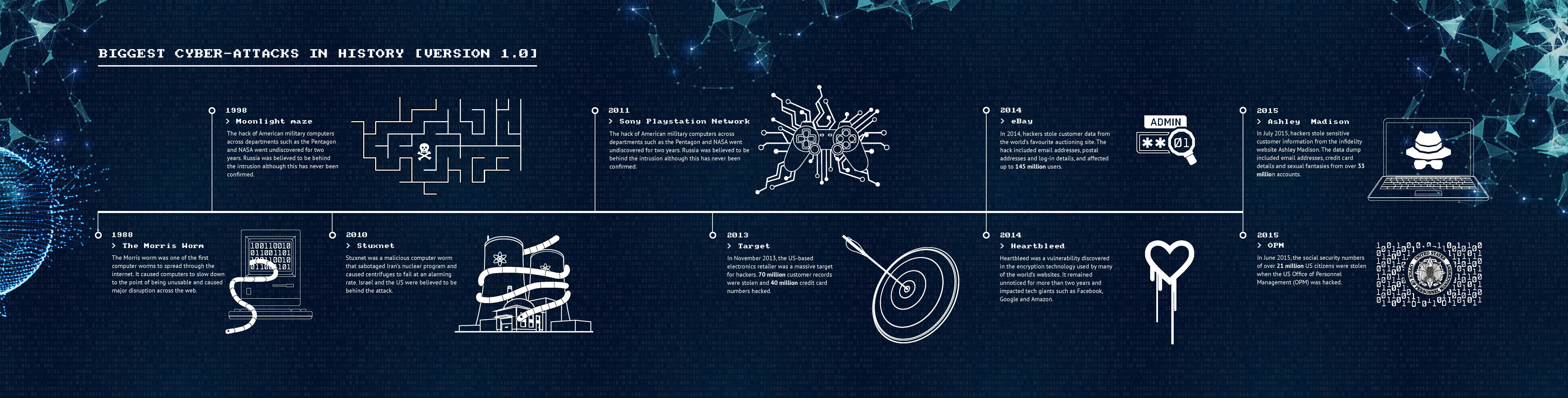

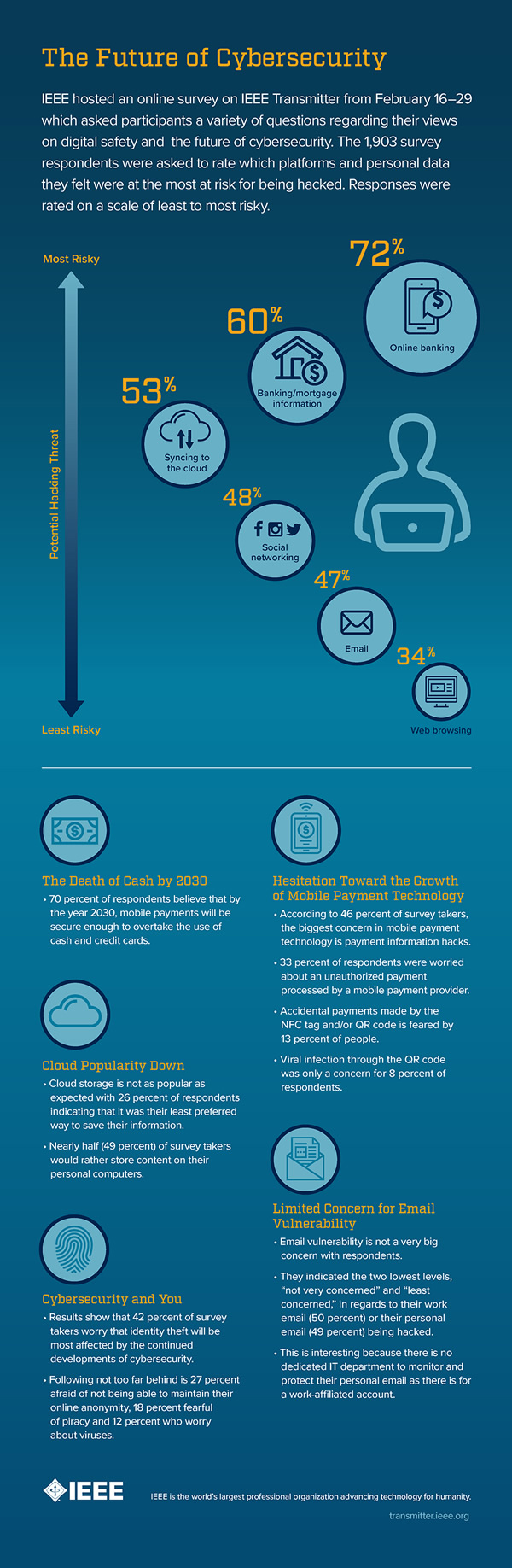

Поэтому сегодня проблема обеспечения кибербезопасности является довольно серьезной, чем может себе представить подавляющее большинство пользователей Сети. Приведем лишь несколько наиболее интересных и вместе с тем настораживающих фактов и трендов в этой области:

- Электромагнитный взлом. Недавно исследователи из Тель-Авивского Университета смогли взломать секретный ключ, используемый для шифрования информации на компьютере, не имея к нему физического доступа. Они считывали электромагнитные волны, излучаемые компьютером, находящимся в другой комнате за стеной.

- Доступность технологий. Сложные устройства стоимостью в 500000 долларов, которые ранее создавались для секретных служб с целью обнаружения, слежки и прослушивания мобильных телефонов, стали намного доступнее. Одно из таких устройств (аналогичными устройствами являются StingRay, Triggerfish, KingFish, AmberJack, Harpoon) маскируется и выдает себя за антенну оператора мобильной связи, перехватывая все переговоры и SMS, отправляемые с определенного гаджета. И сегодня киберпреступники могут воспользоваться очень компактными вариантами таких устройств, цена которых к тому же находится в пределах 1500 долларов, со всеми вытекающими последствиями.

- Шпионские чипы в оборудовании. Компания Apple давно выражает озабоченность, что сетевое оборудование, заказываемое у поставщиков стандартными путями, подвергается изменениям в процессе поставки. У компании есть основания полагать, что в оборудование встраиваются дополнительные чипы и программные продукты, не предусмотренные производителем. Кстати, Apple не первая компания, выражающая озабоченность действиями Агентства Национальной Безопасности США (NSA) в связи с незаконным доступом к конфиденциальной информации компании. В связи с этим Apple, как и другие IT-гиганты в лице Google, Amazon, Microsoft и Facebook, планируют наладить производство собственного сетевого оборудования и серверов.

- Утюги-шпионы. На таких электронных торговых площадках, как Amazon и eBay, продаются электронные устройства, которые умышленно заражены специальными программами-шпионами (троянами), собирающими и отправляющими информацию на определенные серверы злоумышленников. Причем, опасность представляют не только CCTV- или web-камеры, сетевое оборудование, компьютеры и т.д., но и, казалось бы, безопасные утюги, кофеварки, миксеры и прочие предметы нашего обихода, в последнее время массово обзаводящиеся электронной начинкой. Было установлено, что эти устройства самостоятельно подключаются к беспроводным сетям и передают злоумышленникам фотографии, видео, аудио и прочую информацию о потенциальной жертве слежки, собранную с помощью скрытых камер и микрофонов.

- Шифрование диска жертвы. В последнее время среди киберпреступников вновь становится популярным мошенничество, основанное на заражении компьютера жертвы вирусом (в качестве одного из примеров можно привести Ransomware), который немедленно приступает к шифрованию всего содержимого жесткого диска, тем самым скрывая информацию даже от самой жертвы. Затем на экране компьютера появляется сообщение о том, что все содержимое зашифровано и для доступа к своим файлам жертве необходимо заплатить определенную сумму. Причем, для того, чтобы усложнить выявление злоумышленников, оплата должна быть произведена исключительно электронными деньгами (bitcoin). В противном случае все содержимое удаляется навсегда.

- «Кража личности». Другим видом киберпреспупления, получившего в последнее время широкое распространение, является «кража личности» (Identity Theft). Его суть заключается в использовании персональных данных жертвы для совершения мошеннических операций. К персональным данным, которые могут быть использованы в процессе «кражи личности», можно отнести данные кредитной карты, номер банковского счета, паспортные данные, дату и место рождения, образец подписи, телефонные номера, домашний адрес, данные о членах семьи и друзьях и т.д. Одним из наиболее распространенных методов «кражи личности» стал взлом и овладение аккаунтами корпоративных и социальных сетей, а также электронных почтовых ящиков.

Ответом на современные вызовы в киберпространстве должна стать национальная стратегия кибербезопасности, призванная обеспечить защиту информационного пространства, столь важного для экономики, государства, общественной и национальной безопасности.

Необходимость выработки национальной стратегии по обеспечению кибербезопасности

Необходимо признать как действительность тот факт, что наше общество во многом зависимо от информационно-коммуникационного пространства и данная зависимость будет со временем только расти. Проблема заключается в том, что под жестким натиском современных технологий, которые отличаются дешевизной, простотой в использовании и надежностью, другие альтернативы коммуникаций постепенно исчезают. И это повышает степень уязвимости каждой страны. И все же, у современного общества нет другого пути, кроме как стать гарантом безопасности и доступности современных технологий.

Концепция «Интернет вещей» (IoT — Internet of Things) становится реальностью. Интернет объединяет все и вся посредством сенсоров и устройств, постоянно носимых людьми (смартфоны, микрофоны, GPS-треккеры и др.). Так как деятельность государственных организаций и бизнеса становится все более информационно насыщенной, персонал получает доступ к огромным массивам конфиденциальной информации без ограничения по месту и времени. Кроме того, доступность и дешевизна мобильных средств записи больших объемов информации (такие как Flash Memory Card) увеличивают риск умышленного или неумышленного бесконтрольного распространения важной информации.

Одним из главных приоритетов современного государства в вопросе обеспечения безопасности национального киберпространства должно быть поддержание и развитие цифровой экономики. Минимальные требования, необходимые для развития цифровой экономики, приведенные далее, напрямую связаны с безопасностью и предсказуемостью цифровой среды:

- правительство, существующее в цифровой среде и поддерживающее эту среду;

- инновационная индустрия и бизнес, чувствующие себя защищенными в цифровой среде;

- общественность, грамотная и активная в цифровой среде.

Открытое, надежное и защищенное киберпространство является одним из важнейших приоритетов каждого государства в современном мире. Для этого важно иметь четкую стратегическую концепцию, предваряющую разработку надежной системы национальной безопасности в киберпространстве. Кибербезопасность — это не разовая мера, а постоянный процесс управления рисками, не имеющий конца.

Учитывая постоянное усложнение методов и подходов, используемых киберпреступниками, обеспечение безопасности киберпространства является чрезвычайно трудной стратегической задачей, которая требует координированных усилий со стороны всего общества, включая центральное правительство, муниципалитеты, частный сектор и общество в целом. При этом стратегия кибербезопасности должна преследовать четкую цель: поддержка безопасной, устойчивой и надежной электронной операционной среды, гарантирующей безопасность государства и продвигающей цифровую экономику. Требования к стратегии кибербезопасности можно сформулировать следующим образом:

- Стратегия кибербезопасности должна выступать фундаментом для четкого понимания предмета безопасности, для дальнейшего развития и совершенствования кибербезопасности, делая ее последовательной и осуществимой.

- Стратегия призвана создать культуру безопасности и помочь осознать реальность растущих рисков.

- Стратегия кибербезопасности должна быть направлена не на борьбу с последствиями кибератак, а на их предотвращение или хотя бы уменьшение продолжительности действия, а также на максимальное уменьшение негативных последствий подобных атак.

- Основываясь на международном опыте, необходимо разработать и внедрить методологию оценки степени безопасности национального киберпространства.

- Масштабы и сложность современных вызовов, а также серьезность возможных последствий поднимают эту проблематику на уровень государственной важности.

Необходимо также принять во внимание и тот факт, что угрозы, вызовы и соответствующие технологии меняются очень быстро, поэтому предугадать направление их развития практически невозможно. Это делает необходимым пересматривать стратегию безопасности каждые несколько лет или даже чаще. Таким образом, существующие стратегии безопасности должны быть скорректированы в соответствии с новыми реалиями и должны быть достаточно гибкими для быстрой реакции в постоянно меняющейся среде.

Принципы и концепции кибербезопасности

Понимание принципов кибербезопасности включает меры, способствующие повышению конфиденциальности, сохранению доступности и целостности информации, которая обрабатывается, хранится и передается в электронном виде. И очень важно строить это понимание на общепризнанных подходах, принципах и концепциях, используемых в международной практике. Необходимо соблюдать и принцип разделенной ответственности. Все, кто используют преимущества современных технологий, должны принять соответствующие меры для обеспечения безопасности собственных компьютерных систем, использовать безопасные средства коммуникации и хранения важной информации. Одной из наиболее распространенных концепций защиты является триада информационной безопасности:

- Конфиденциальность. Меры по защите конфиденциальных информационных ресурсов от несанкционированного доступа в соответствии с политикой безопасности.

- Доступность. Обеспечение беспрепятственного конфиденциального доступа к информационной системе и информации на постоянной основе.

- Целостность. Обеспечение защиты информационных ресурсов от несанкционированной модификации и правильного функционирования информационной системы.

Далее мы приведем классификацию целей кибератак:

- Саботаж. Кибератака, которая направлена на нарушение нормальной работы информационно-коммуникационных систем (Denial Of Service Attack).

- Шпионаж. Кибератака, направленная на несанкционированное проникновение третьей стороной в систему для чтения, изменения и удаления информации. Этот тип атаки может быть также использован для использования системы-жертвы для атаки на другие системы.

Согласно международной практике, кибербезопасность основывается на трех главных составляющих: киберзащита, киберразведка и киберконтрнаступление.

- Киберзащита включает применение особых защитных мер, необходимых для гарантирования работы и функциональности систем. И эти меры должны уменьшать возможные риски до приемлемого уровня. Киберзащита в свою очередь включает следующие шаги: зашита, обнаружение, ответ и восстановление.

- Киберразведка является комбинацией процессов сбора, обработки, производства и распространения информации в киберпространстве с целью выявления и предотвращения возможных кибератак и киберпреступлений. При этом для повышения эффективности данной задачи очень важно включить в процесс экспертов по анализу больших объемов данных.

- Киберконтрнаступление заключается в нейтрализации активной атаки, идентификации преступников и осуществление, по возможности, ответной кибератаки с целью нанесения ущерба инфраструктуре преступника.

Проблемы применения принципа неотвратимости наказания:

- Сегодня на международном уровне осуществляются попытки признать кибератаки вооруженными атаками. Но все еще нельзя однозначно утверждать, что это станет решением проблемы, а подобное признание и последующие события не приведут к еще большим проблемам. Кстати, согласно стратегической концепции NATO, кибератака может быть квалифицирована как военная атака на члена Альянса и после соответствующего решения могут быть приняты действия согласно 5-й статье Альянса, которая гласит, что нападение на одного члена NATO будет рассматриваться как нападение на весь альянс.

- Роль международных организаций в решении проблем кибербезопасности остается весьма ограниченной, а многие государства (в основном развитые) не готовы к более тесному и реальному сотрудничеству по данной тематике.

- Инициаторы кибератак могут легко отвергнуть обвинения, так как доказать прямое участие лиц, групп или организаций в совершении киберпреспупления практически невозможно.

- Из-за трудности обнаружения атаки в момент ее совершения, становится трудно или невозможна реализовать контрмеры и использовать международное право.

Стратегические приоритеты кибербезпасности

Существует масса рекомендуемых мер по обеспечению кибербезопасности, которые можно объединить в четыре основных группы:

- Разработка системы с учетом рекомендаций безопасности.

- Обеспечение защиты критических данных.

- Обучение персонала и широких слоев населения.

- Готовность к возможным инцидентам.

Однозначно, в киберпространстве не существует полностью защищенной системы. Вместе с тем вероятность кибератаки намного выше физической атаки и их уровень со временем будет только расти. При этом человеческий фактор и внутренние угрозы остаются наиболее частыми причинами успешности кибератак. Персонал, имеющий доступ к важной информации, пользуется социальными сетями, облачными технологиями и портативными средствами хранения информации (USB-карты, внешние хранители). Поэтому главная задача заключается в увеличении осведомленности этого персонала в вопросах кибергигиены.

Таким образом, одним из важнейших факторов, определяющих успешность национальной стратегии, является то, какое место в этих вопросах будет отведено общественности. Как уже было сказано выше, проблемы кибербезопасности должны интересовать не только государство и бизнес, но и общество в целом. Поэтому необходимо понимать, что образовательные программы, ведущиеся с этой целью, не должны быть нацелены только на специалистов в области информационной безопасности, а должны охватывать самые широкие слои населения. Ведь многие сотрудники, имеющие доступ к конфиденциальной информации, пользуются личными компьютерами и устройствами хранения информации. Этими же компьютерами могут пользоваться и другие члены их семей. Так что не трудно представить, с какими рисками можно столкнуться в случае отсутствия базовых знаний в области информационной безопасности. В качестве примера можно привести практику, используемую в США для повышения уровня осведомленности граждан:

- Национальный месяц кибербезопасности (NCSAM). С 2001 года октябрь в США является национальным месяцем кибербезопасности. Инициатива проведения месяца кибербезопасности осуществляется при поддержке Министерства национальной безопасности (NSF). В рамках этого месяца проводятся серии мероприятий по всей стране, призывающие к бдительному использованию киберпространства под девизом «Наша общая ответственность».

- День конфиденциальности личных данных (Data Privacy Day). 28 января каждого года проводится День конфиденциальности личных данных с участием первых лиц государства. В рамках этой кампании осуществляется ряд мероприятий и тренингов на всей территории США, Канады, в странах Европы, а также в некоторых других странах для того, чтобы привлечь внимание к важности защиты личной информации.

В заключении хотелось бы привести список стратегических приоритетов, которые должны быть отражены в национальной стратегии кибербезопасности:

- Осознание угрозы: повышение уровня обнаружения, анализа, смягчения последствий и ответа на сложные угрозы, направленные против государства, критических инфраструктур и прочих жизненно важных систем.

- Кибергигиена: образовательные программы для широких слоев граждан, предоставляющие необходимые информационные ресурсы и средства для личной зашиты on-line.

- Партнерство правительства с бизнес-структурами: сотрудничество с бизнесом для пропаганды безопасной и отказоустойчивой инфраструктуры, сетей, продуктов и сервисов.

- Правительственная инфраструктура: моделирование лучшей практики по защите правительственных систем, включая системы, поддерживающие on-line транзакции государственных услуг для граждан.

- Международное взаимодействие: продвижение безопасной, устойчивой и доверительной глобальной электронной среды, поддерживающей национальные интересы.

- Закон и нормативные документы: поддержка эффективной законодательной основы и правоохранительной системы для преследования киберпреступников.

- Знания, опыт и инновации: поддержка развития трудовых ресурсов, глубоко специализированных в области кибербезопасности с предоставлением доступа к передовым исследованиям и разработкам в этой области для поддержания собственных разработок и инноваций.

Абзетдин Адамов, доцент кафедры компьютерной инженерии Университета «Кавказ», Директор НИЦ Анализа данных и Web-технологий (CeDAWI)