Во многих компаниях по всему миру контроль привилегированного доступа до сих пор не налажен или осуществляется в ручном режиме, что приводит к непредсказуемым негативным последствиям. В наши дни проблема защиты деловой информации приобрела особую остроту, как с технической, так и с правовой точек зрения. Подобных случаев злонамеренного использования привилегированного доступа можно избежать на раннем этапе благодаря системам PAM (Privileged Access Management). Эти автоматизированные средства позволяют в автоматическом режиме следить за действиями пользователей, управлять паролями общих и привилегированных учетных записей, учитывать их выдачу и своевременный отзыв, анализировать и фильтровать вводимые команды и действия, проводить аудит действий привилегированных пользователей, управлять доступом привилегированных учетных записей по запросу и с ограничением времени доступа, а также изолировать целевые серверы и ресурсы.

В условиях растущего числа кибератак организации чаще задаются вопросом, как хакер может проникнуть в корпоративную сеть. Инсайдерские угрозы, утечки данных… Существует бесконечное множество способов подвергнуть данные и бизнес компании риску. Давайте посмотрим, какие советы для защиты вашего бизнеса дает европейский лидер в сфере технологий информационной безопасности — компания WALLIX.

- Соответствие требованиям кибербезопасности. В первую очередь это соблюдение нормативно-правовых актов на государственном, региональном или отраслевом уровнях.

- Мониторинг и безопасный удаленный доступ. Внедрение решений для пользователей с повышенными привилегиями и без них. Это предоставит полный контроль и безопасность доступов к необходимым им данным, сохраняя при этом полную историю действий сотрудника.

- Позаботьтесь о надежном хранилище данных и паролей. Храните учетные данные и пароли в контролируемом хранилище.

- Упростите доступ с помощью единого входа. Сейчас появилась возможность внедрения платформ единого входа, которые упрощают доступ пользователей ко всем бизнес-приложениям. То есть сотрудники смогут безопасно переключаться между приложениями без повторной аутентификации.

- Подтверждение с помощью мультифакторной аутентификации. Обеспечьте дополнительную безопасность своей IТ-инфраструктуры с помощью дополнительной проверки того, что пользователь является тем, за кого себя выдает.

- Исключите привилегированные учетные записи и права локального администратора с конечных точек. Поскольку программы-вымогатели и вредоносное ПО представляют собой постоянную угрозу, пользователи с повышенными привилегиями или учетными записями администратора подвергают вашу сеть серьезному риску. Вы можете существенно уменьшить атаки, исключив повышение привилегий на рабочих станциях и других ключевых конечных точках.

- Предоставьте больше свободы действий сотрудникам без административных привилегий. Позвольте пользователям безопасно выполнять установку программного обеспечения, обновлять приложения и даже самостоятельно сбрасывать свой пароль, не подвергая риску безопасность.

- Устранение необходимости в плагинах или толстых клиентах. Обеспечьте доступ к IТ-системам через безопасный портал HTTPS и избегайте открытия RDP, SSH или Telnet-соединений.

- Обнаружение и блокировка нежелательного шифрования. Автоматически определяйте, когда процесс намеревается выполнить операцию шифрования, до ее выполнения. Блокируйте попытки программ-вымогателей и других злоумышленников захватить ваши системы и данные.

- Оптимизация и безопасность деятельности DevOps. Оптимизируйте процессы DevOps; обеспечьте безопасный автоматический доступ к критически важным IT-ресурсам в режиме реального времени без уязвимых и жестко закодированных учетных данных.

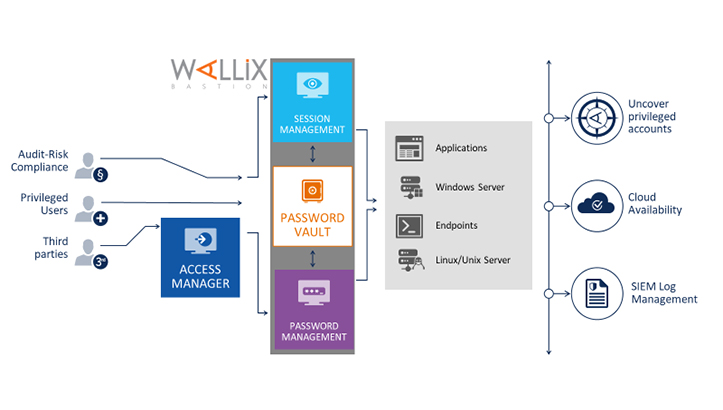

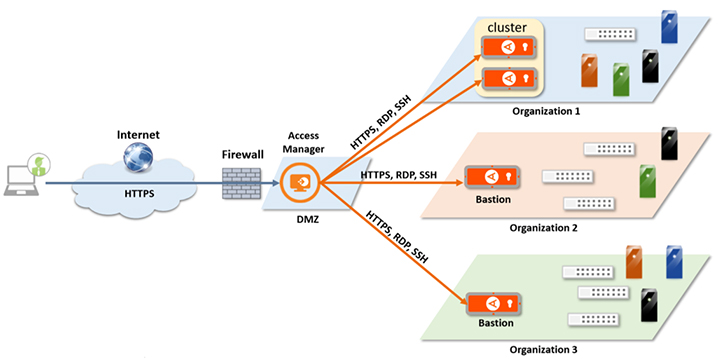

Поскольку цифровая трансформация идет полным ходом для компаний по всему миру, проблема расширения доступа к IT-ресурсам находится в прямом противоречии с необходимостью заблокировать и защитить инфраструктуры от киберугроз. Уменьшение поверхности атаки имеет решающее значение для успеха кибербезопасности, в то время как облегчение доступа является ключом к успеху бизнеса с внешними подрядчиками и удаленными сотрудниками. Учитывая эти факты, компания WALLIX разработала решение WALLIX Bastion, которое устанавливается в IТ-среде всего за несколько часов и предоставляет информацию о выполняемых в системе операциях как в реальном времени, так и ретроспективно. WALLIX Bastion позволяет надежно контролировать доступ внутренних и внешних поставщиков IТ-услуг, владельцев учетных записей с расширенными привилегиями и пользователей с повышенными рисками. Кроме того, пользователь может записывать рабочие сеансы и просматривать их при необходимости. WALLIX Bastion также обеспечивает надежную защиту в условиях ротации кадров IТ-отдела. Вы можете быть уверены, что сотрудники, покинувшие компанию, больше не смогут получить доступ к важным серверам. Решение WALLIX Bastion позволяет внедрить надежную политику безопасности, соответствующую всем применимым технологическим и правовым требованиям, и тем самым снизить риски несоответствия стандартам и нормативам.

WALLIX Bastion решает следующие задачи:

- Мониторинг действий привилегированных пользователей. Проксирование административных сеансов удаленного доступа

- Контроль утечек и расследование инцидентов. Запись видеороликов в режиме реального времени, встроенная система оптического распознавания символов, определение команд, создание правил реагирования на угрозы в режиме реального времени.

- Разграничение доступа администраторов к защищаемым серверам. Гибко настраиваемые права доступа администраторов.

- Упрощение доступа привилегированных пользователей. Единая точка входа, возможность применять сертификаты X509 и решения по генерации одноразовых паролей (One-Time Password, OTP).

- Контроль эффективности работы системных администраторов. Гибкая система отчетов и изучение ошибок системных администраторов.

Конечно, самый эффективный способ гарантировать, что пользователь с привилегиями не может нанести вред вашей инфраструктуре, — это просто… отменить привилегии. Однако такая радикальная мера, вероятно, окажет значительное влияние на пользователей и производительность, если они внезапно лишатся доступа к ключевым ресурсам для выполнения своей работы. Внедрение политики, которая следует принципу наименьших привилегий, например, с помощью решения для управления привилегированными конечными точками, может как ограничить привилегии доступа до минимума, так и повысить эффективность работы. Таким образом, пользователю предоставляется только нужная привилегия в нужное время для правильного действия. И это основной принцип продуманной безопасности. Оптимизация производства, выбор оборудования, определение бюджета — все это вопросы принятия хорошо информированных просчитанных решений, чтобы обеспечить наилучшее положение вашей компании для достижения успеха и минимизации потерь. Управление IТ-рисками ничем не отличается. Если все хорошо спланировано и обеспечены надлежащие меры защиты, то ваш бизнес будет защищен от IT-рисков.

Отметим, что компания WALLIX предлагает целый ряд решений для предотвращения киберугроз:

- WALLIX Bastion Privileged Access Management

- WALLIX BestSafe Endpoint Privilege Management

- WALLIX Trustelem Identity Management

Для получения более детальной информации и обсуждения индивидуальных задач, связанных с привилегированными учетными записями, обращайтесь к компании Horizon AS, которая при поддержке официального дистрибьютора продуктов WALLIX на территории Азербайджана компании Gulfstream Distribution поможет определить и предложить решения с помощью продуктов WALLIX, а также продемонстрировать их возможности в рамках пилотного проекта.