Компания ESET, международный эксперт в области информационной безопасности, обнаружила ранее неизвестный ботнет VictoryGate, затронувший не менее 35 000 устройств. Жертвами стали государственные учреждения и частные предприятия, среди них ряд финансовых организаций. Задача ботнета — криптомайнинг валюты Monero.

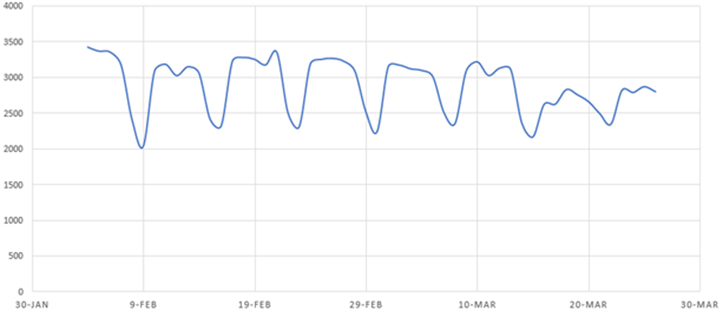

На рис. 1 представлена динамика количества уникальных IP-адресов, подключаемых к C&C-серверу ботнета, с помощью которого злоумышленник может отправлять команды на захваченные устройства, управлять ими.

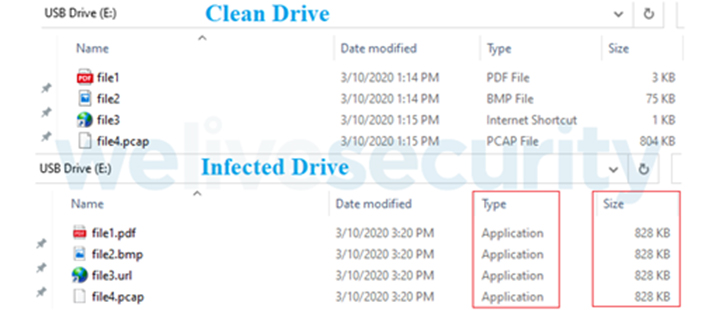

Эксперты ESET обнаружили, что VictoryGate распространяется через USB-накопители: внешний вид файлов (имена, иконки) не вызывает подозрений, однако все они заменяются на копии вредоносного ПО. Это заметно, если обратить внимание на тип файла (см. рис. 2).

Создатели VictoryGate приложили значительно больше усилий, чтобы избежать обнаружения преступной кампании.

Криптомайнинг использует много ресурсов компьютера: это приводит к постоянной нагрузке процессора от 90% до 99%. В конечном итоге, это может стать причиной перегрева и повреждения устройства.

Помимо этого, функции ботнета могут обновляться и становиться более опасными за счет возможности осуществления криптомайнинга и других вредоносных действий на устройстве жертвы.

Подробнее — в блоге ESET.