Не секрет, что львиной долей киберпреступников движет желание легко и быстро заработать. Под их прицелом оказываются и рядовые пользователи, и целые компании. Их инструментарий постоянно совершенствуется и развивается, а растущее число атак и новых модификаций вредоносного ПО говорит о том, что угроза стать жертвой киберограбления лишь набирает обороты.

Мобильные угрозы и фишинг — для индивидуальных пользователей и не только

Банковские троянцы — это, пожалуй, самый распространенный инструмент, с помощью которого злоумышленники выуживают у пользователей конфиденциальные данные финансового характера: номер банковской карты, данные учетной записи в системе онлайн-банкинга и т.п.

По данным «Лаборатории Касперского», количество мобильных банковских троянцев (для Android) по итогам второго квартала 2018 года стало в три раза больше, чем в начале года: компания выявила свыше 61 тысячи установочных пакетов.

Нередко для заражения жертвы в целях кражи ее денег злоумышленники применяют методы социальной инженерии — прежде всего, фишинг (поддельные веб-страницы, а также сообщения от лица легитимных организаций). Как выяснила «Лаборатория Касперского», в первом полугодии почти половина (44%) фишинговых атак была направлена на финансовый сектор, а каждая четвертая попытка загрузить фишинговую станицу была связана с банковским фишингом.

Целевые атаки

Разумеется, киберпреступники не упускают шанс украсть деньги напрямую у финансовых организаций. Именно поэтому «Лаборатория Касперского» наблюдает значительный рост числа целевых атак. Если в 2013 году в российском банковском секторе была активна только Carbanak, то сегодня мы фиксируем периодические атаки сразу от нескольких крупных APT-групп, в том числе Silence.

В целом же «Лаборатория Касперского» следит за активностью более 100 различных кибергруппировок, организующих целевые атаки. Около 15 из них действуют в России. А около 10 преследуют исключительно коммерческие цели, то есть их задача — только получить деньги, а не шпионить и собирать данные.

Интересной особенностью становится использование преступниками инфраструктуры уже зараженных финансовых учреждений для новых атак. Например, они отправляют новым жертвам сообщения с реальных адресов электронной почты сотрудников с запросом на открытие банковского счета — этот трюк позволяет усыпить бдительность получателя.

Кроме того, финансовые учреждения продолжают сталкиваться с массовым вредоносным ПО, фишингом, DDoS-атаками и т.д.

Атаки на POS и банкоматы

В последнее время мы наблюдали большие перемены в мире киберугроз для финансовых организаций. То, что преступники атакуют банкоматы, уже не новость. Но теперь они пошли дальше. В конце 2017 года «Лаборатория Касперского» впервые обнаружила вредоносное ПО Cutlet Maker для атак на банкоматы. Особенностью данного зловреда стало то, что его можно было купить на рынке Darknet за несколько тысяч долларов (с прилагаемой пошаговой инструкцией для пользователя в комплекте). Такой поворот событий превращает атаку на банкомат из сложной, долгой и требующей хорошей подготовки операции в довольно простое действие, что, вполне возможно, приведет к массовости этой угрозы.

В свою очередь, набирают обороты и атаки на POS-системы и терминалы. Заражая кассовый компьютер, связанный с POS-терминалом, злоумышленники могут получить доступ к данным банковских карт, прошедших через устройство.

Майнинг

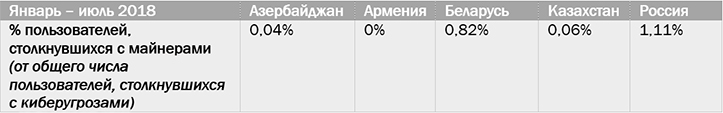

По данным «Лаборатории Касперского», число пользователей, столкнувшихся с программами-майнерами, в 2017-2018 гг. оказалось на 45% больше, чем в 2016-2017 гг. Стремясь заработать на криптовалютах, злоумышленники заражают специальными программами-майнерами как устройства рядовых пользователей, так и мощные компьютеры и серверы в корпоративных сетях.

Как правило, злоумышленники используют несколько схем заражения. Чаще всего это скрытая инсталляция майнера на компьютеры пользователей при помощи вредоносного ПО. Такие программы злоумышленники могут маскировать, например, под пиратские версии лицензионных продуктов, которые пользователи скачивают на просторах интернета. Другая схема — это использование веб-майнеров — специальных скриптов, встроенных в сайты. Когда пользователь заходит на определенный сайт, браузер загружает скрипт, который заставляет устройство майнить криптовалюту. Кроме того, вредоносные приложения с майнерами для мобильных устройств обнаруживают и в магазинах приложений, например, Google Play.

Все данные получены с помощью облачной инфраструктуры Kaspersky Security Network.