Основным майским событием в сфере угроз информационной безопасности можно считать массовое распространение ложного антивируса, наиболее известного как MacDefender. Если лжеантивирусы для Windows стали уже привычным явлением, то для Mac OS X такие вредоносные программы — все еще в новинку, тем более в масштабе эпидемий. А вот появление руткитов, атакующих 64-битные системы Windows, уже почти не удивляет: открыв для себя в 2010 году это поле деятельности, злоумышленники продолжают совершенствоваться в расчете на быстро растущее число пользователей этих ОС. Ниже более подробно представлены эти и некоторые другие угрозы мая 2011 года.

Основным майским событием в сфере угроз информационной безопасности можно считать массовое распространение ложного антивируса, наиболее известного как MacDefender. Если лжеантивирусы для Windows стали уже привычным явлением, то для Mac OS X такие вредоносные программы — все еще в новинку, тем более в масштабе эпидемий. А вот появление руткитов, атакующих 64-битные системы Windows, уже почти не удивляет: открыв для себя в 2010 году это поле деятельности, злоумышленники продолжают совершенствоваться в расчете на быстро растущее число пользователей этих ОС. Ниже более подробно представлены эти и некоторые другие угрозы мая 2011 года.

<strong>От чего «защищает» MacDefender?

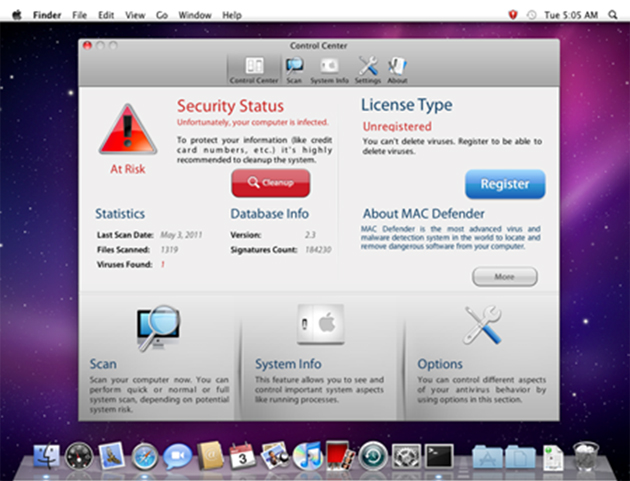

В мае мак-сообщество столкнулось с неожиданной угрозой: в зарубежных СМИ появились сообщения о фишинговой атаке с использованием вредоносной программы — ложного антивируса. Это ПО фигурирует под именами MacDefender, MacSecurity, MacProtector или MacGuard, попадая на компьютеры через неблагонадежные сайты, на которых пользователь узнаёт, что его система якобы заражена. Для устранения проблемы предлагается воспользоваться «антивирусом». В случае скачивания MacDefender, имитируя действия по поиску и обнаружению вирусов, приступает к достижению своей истинной цели — получению от пользователя денег за якобы полнофункциональную версию.

После инсталляции программа прописывается в списке автоматически загружаемых пользовательских приложений — Login Items. Таким образом, она активизируется каждый раз, когда пользователь входит в систему или включает компьютер, и периодически «находит» вредоносные объекты в системе, напоминая о необходимости их «вылечить».

Для приобретения «лицензионной версии» MacDefender злоумышленники предлагают воспользоваться кредитной картой (причем передача данных происходит на незащищенной странице). После оплаты программа перестает что-либо находить в системе, создавая иллюзию, что деньги потрачены не впустую.

MacDefender представляет угрозу для пользователей операционных систем Mac OS X 10.4–10.6. Стоит отметить, что схема взаимодействия этого ложного антивируса с серверами злоумышленников весьма схожа с аналогичными вредоносными программами для Windows. По мнению аналитиков «Доктор Веб», при его распространении используется партнерская схема.

Apple, хотя и с некоторой задержкой, признала существование этой проблемы: на сайте компании была размещена инструкция по удалению MacDefender, а также рекомендации относительно того, как избежать его попадания на компьютер, и обещание в ближайшее время выпустить обновление операционной системы, «которое будет автоматически находить и удалять вредоносное ПО MacDefender и его известные разновидности». На сегодняшний день вирусная база Dr.Web насчитывает шесть модификаций этой вредоносной программы, включая самую последнюю, снабженную «прединсталлятором», а в Dr.Web для Mac OS X уже реализовано лечение от них.

64-битных руткитов становится больше

В прошедшем месяце в вирусные базы Dr.Web были добавлены очередные модификации руткитов, «заточенных» под 64-битные версии операционных систем. Так, вредоносная программа Trojan.Necurs имеет в своем арсенале как 32-, так и 64-битный руткит-драйвер с «тестовой» подписью, благодаря которой обходит ограничение 64-битных версий Windows на загрузку неподписанных драйверов, используя системную утилиту bcdedit.exe. Вместе с тем Trojan.Necurs способен блокировать загрузку драйверов многих антивирусов, препятствуя защите системы.

Новая версия бэкдора семейства Maxplus — BackDoor.Maxplus.13 — также умеет действовать в 64-битных системах. Эта вредоносная программа прекрасно обходится и без руткит-драйвера, используя для запуска подмену в реестре одной из ссылок на модуль подсистемы Windows: «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerSubSystems»,»Windows». Таким образом, некорректное лечение от BackDoor.Maxplus.13 может привести к полной неработоспособности системы. Стоит отметить, что этот способ активизации был опробован еще в 2007 году троянской программой Trojan.Okuks — но тогда еще в 32-битных версиях Windows.

<strong>Смерть террориста № 1 как повод для вредоносного спама

Сообщение о ликвидации 2 мая 2011 года Усамы бен Ладена, разумеется, не осталось без внимания киберпреступников. Мошенники попытались воспользоваться повышенным интересом к этому событию, действуя проверенным методом: через спам-рассылки, в расчете на неосторожный «клик».

В частности, было отмечено массовое распространение через почту вредоносного файла Laden’s Death.doc, использовавшего уязвимость в обработке RTF-файлов. Запущенный в Microsoft Word, этот файл инициировал закачивание очередной модификации программы семейства BackDoor.Diho — BackDoor.Diho.163, функционал которой вполне типичен для данного вида вредоносных объектов: сбор информации, хранящейся в компьютере пользователя, выполнение команд злоумышленников, функции прокси. Сам файл Laden’s Death.doc классифицируется Dr.Web как Exploit.CVE2010.3333.

Кроме того, в мае специалисты «Доктор Веб» отмечали массовую рассылку писем, содержавших файл Fotos_Osama_Bin_Laden.exe, который на деле оказывался вовсе не шокирующими кадрами с участием террориста № 1, а банальным «бразильским банкером» Trojan.PWS.Banker.55330, написанным на Delphi. Напомним, что вредоносные программы этого семейства специализируются на краже данных, связанных с банковскими счетами, электронными картами и системами электронных платежей.

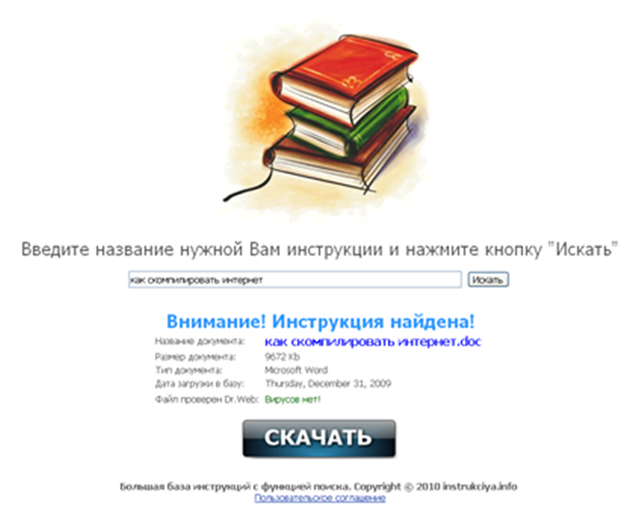

<strong>Trojan.SMSSend можно «подхватить» не только на файлообменниках

Продолжают изощряться распространители СМС-троянцев. Если до сих пор неосторожно скачать себе Trojan.SMSSend можно было, попав на мошеннический сайт, замаскированный под файлообменник, то в мае эта программа была замечена на ресурсе, предлагающем для скачивания различного рода инструкции.

На сегодняшний день этот и ему подобные сайты блокируются Dr.Web как источники распространения вирусов.

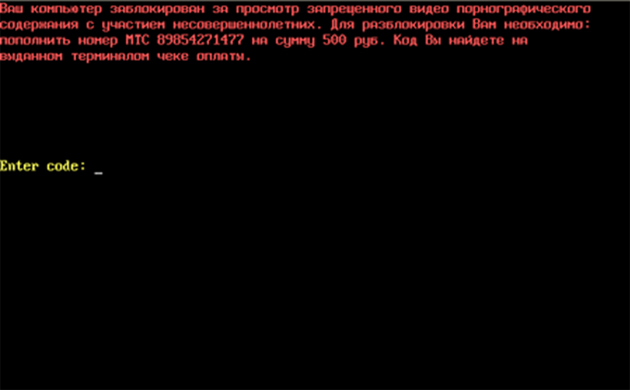

<strong>Trojan.MBRlock приходит на смену «винлокам»?

В мае служба технической поддержки «Доктор Веб» зафиксировала очередной всплеск запросов, связанных с блокировкой операционных систем. Причем на этот раз речь идет отнюдь не о пресловутом Trojan.Winlock, а о более опасной вредоносной программе — Trojan.MBRlock, изменяющей главную загрузочную запись (Master Boot Record, MBR).

В отличие от «винлоков» эта вредоносная программа блокирует не вход в операционную систему, а сам ее запуск. Если на компьютере установлено несколько операционных систем, то Trojan.MBRlock препятствует запуску каждой из них. Попытки восстановить стандартную MBR специализированными средствами могут привести к потере пользовательских данных — таблица разделов диска может не восстановиться.

В MBR вредоносная программа записывает код, который загружает с соседних секторов основное тело Trojan.MBRlock. После чего пользователь видит требования злоумышленников, которые необходимо выполнить для восстановления загрузочной области диска и загрузки операционной системы.

Из 39 известных модификаций этой вредоносной программы 27 было добавлено в вирусные базы Dr.Web в мае. Пользователям, чьи компьютеры заблокированы Trojan.MBRlock, помогут средства аварийного восстановления системы Dr.Web LiveCD или Dr.Web LiveUSB.

<strong>Новые угрозы для Android: смешные и не очень

В мае была обнаружена и добавлена в «мобильную» вирусную базу вредоносная программа Android.NoWay.1, которая, активизировавшись на мобильном устройстве, проверяла дату, и, если это происходило 21 мая, рассылала по списку контактов СМС с фразами религиозного содержания. Именно в этот день по одной из многочисленных апокалиптических теорий должен был наступить конец света.

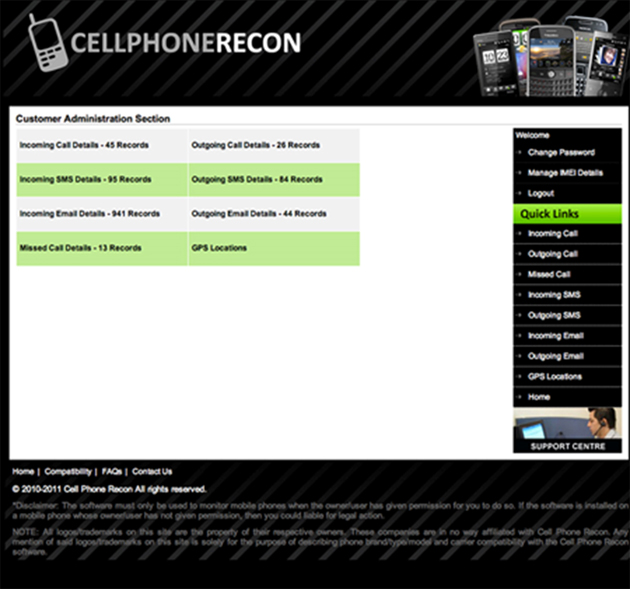

Также в прошедшем месяце были обнаружены очередные шпионские программы, распространяющиеся вполне легально, однако в силу своего функционала представляющие опасность для пользователей Android — в случае если «шпион» установлен на мобильное устройство без их ведома. Речь идет о ПО Cell Phone Recon, по классификации Dr.Web получившем наименование Android.Recon, и о SpyDroid, занесенном в вирусную базу как Android.SpyDroid. Более подробно о подобных программах можно прочитать в нашем обзоре киберугроз для платформы Android.

Кроме того, был выявлен ряд вредоносных программ, маскировавшихся под приложение Jimm, предназначенное для обмена сообщениями в сети ICQ при помощи мобильных устройств. На самом же деле эти программы занимались рассылкой СМС-сообщений без ведома пользователя.