Эксперты «Лаборатории Касперского» обнаружили ранее неизвестную и крайне сложную вредоносную атаку, которая получила название StripedFly. С 2017 года её жертвами стали более миллиона пользователей по всему миру, сейчас она продолжается, хоть и менее активно. Долгое время предполагалось, что вредонос представляет собой обычный криптомайнер, но позднее выяснилось, что это сложная программа с многофункциональным работоспособным фреймворком. Об этом исследователи «Лаборатории Касперского» рассказали на Security Analyst Summit.

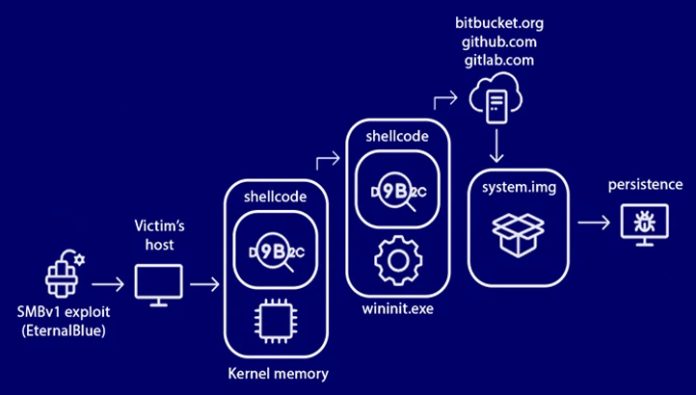

В 2022 году эксперты Глобального центра исследований и анализа угроз «Лаборатории Касперского» (Global Research and Analysis Team — GReAT) обнаружили два новых инцидента с использованием этого зловреда. Они были связаны с системным процессом wininit.exe в Windows. В этом процессе была обнаружена последовательность кода, которая ранее использовалась во вредоносном ПО Equation. И хотя активность найденных образцов продолжалась как минимум с 2017 года — она не была сразу досконально изучена на этапе предварительного анализа, поскольку изначально её ошибочно приняли за обычный криптомайнер. После всестороннего исследования выяснилось, что криптомайнер — это лишь часть более сложной мультиплатформенной структуры с множеством плагинов.

Множество модулей обнаруженного ВПО позволяет злоумышленникам использовать его в рамках APT-атак, а также как криптомайнер или даже программу-вымогатель. Соответственно, существенно расширяется список возможных мотивов злоумышленников — от извлечения финансовой выгоды до шпионажа. Примечательно, что стоимость криптовалюты Monero, добываемой с помощью вредоносного модуля, на пике 9 января 2018 года достигла $542,33. Для сравнения, в 2017 году её цена была около $10. Сейчас, в 2023 году, стоимость криптовалюты держится на уровне $150. Эксперты «Лаборатории Касперского» подчёркивают, что модуль для майнинга — это ключевой фактор, из-за которого вредоносное ПО долгое время не получалось полноценно обнаружить.

У злоумышленников есть много возможностей для скрытого шпионажа за жертвами. Вредоносное ПО собирает учётные данные каждые два часа: это могут быть логины и пароли для входа на веб-сайт или для подключения к Wi-Fi, либо персональные данные человека, включая имя, адрес, номер телефона, место работы и должность. Помимо этого, вредонос может незаметно делать скриншоты с устройства жертвы, получать полный контроль над ним и даже записывать голосовые данные с микрофона.

Источник первичного заражения компьютера долго оставался неизвестным. Дальнейшее исследование «Лаборатории Касперского» показало, что злоумышленники используют для этого собственную реализацию эксплойта EternalBlue «SMBv1». Уязвимость EternalBlue была обнаружена ещё в 2017 году, после чего компания Microsoft выпустила исправление (MS17-010). Однако угроза всё еще актуальна, поскольку не все пользователи обновляют систему.

В ходе технического анализа кампании эксперты «Лаборатории Касперского» обнаружили сходство с вредоносным ПО Equation. На это указывали технические индикаторы, в том числе сигнатуры, стиль программирования, а также методы, похожие на те, что использовались во вредоносном ПО StraitBizzare (SBZ). Судя по данным, полученным со счётчика загрузок, целью StripedFly стали более миллиона пользователей по всему миру.

«Количество усилий, которые были приложены для создания этого фреймворка, поистине впечатляют. Основная сложность для специалистов в области кибербезопасности заключается в том, что злоумышленники постоянно адаптируются к меняющимся условиям. Поэтому нам, исследователям, важно объединять усилия по выявлению сложных киберугроз, а клиентам — не забывать о комплексной защите от кибератак», — комментирует Сергей Ложкин, эксперт по кибербезопасности «Лаборатории Касперского».

Чтобы защититься от целевых атак злоумышленников, эксперты «Лаборатории Касперского» рекомендуют:

- регулярно обновлять операционную систему, приложения и антивирусное ПО, чтобы вовремя устранять уязвимости;

- с осторожностью относиться к электронным письмам, сообщениям или звонкам, в которых вас просят сообщить конфиденциальную информацию; проверять личность отправителей перед тем, как передавать им свои данные или переходить по подозрительным ссылкам;

- обеспечить доступ к базе данных об угрозах (TI) специалистам Центра управления безопасностью (SOC). Например, Kaspersky Threat Intelligence предоставляет данные об атаках, собранные компанией более чем за 20 лет;

- повышать уровень знаний команды в области кибербезопасности, в частности о новейших целевых угрозах. В этом помогут онлайн-тренинги, разработанные экспертами «Лаборатории Касперского»;

- использовать EDR-решения для своевременного обнаружения и реагирования на инциденты на уровне конечных устройств, такие как Kaspersky Endpoint Detection and Response.

Подробнее о StripedFly можно узнать в отчёте «Лаборатории Касперского»: https://securelist.com/stripedfly-perennially-flying-under-the-radar/110903/.