Современный мир стремительно становится все более цифровым. Клиенты ожидают наличие современных технологий и цифрового бизнеса практически в каждой отрасли от пекарен и магазинов до государственных учреждений. Кибератаки также следуют этой тенденции. В мире постоянной эволюции угроз, растущей мобильности и цифровизации невозможно заблокировать каждую атаку, полагаясь только на технологии и политики безопасности.

Последние данные подтверждают эти утверждения: согласно отчету Symantec Ransomware Threat Whitepaper, количество целевых атак программ-вымогателей выросло на 83 процента в период с января 2020 года по июнь 2021 года. Если вы работаете в маркетинге, финансах или в любом другом отделе, который напрямую не связан с технологиями, вы, вероятно, задаетесь вопросом, какое отношение имеет к вам реагирование на инциденты, ведь в вашей компании есть целая команда, занимающаяся этим вопросом.

Кибер-эксперты являются важной частью управления реагированием на инциденты, но и остальные не менее важны. Все сотрудники компании должны знать об угрозах, исходящих из Интернета, и понимать свою роль в протоколе реагирования на инциденты. Об этом мы и решили поговорить с Невеном Зитеком, менеджером по реагированию на инциденты компании Span.

Разница между реагированием на инциденты и управлением реагированием на инциденты

Как говорит за себя само название, реагирование на инцидент — это основная реакция на атаку в момент ее возникновения. Управление реагированием на инциденты — это более широкий термин, который относится к тому, как мы реагируем на нарушения безопасности и управляем ими.

Что отличает Span, когда речь идет о реагировании на инциденты, так это огромный опыт в области кибербезопасности, основанный на десятилетиях использования лучших практик в области ИТ-операций и услуг для большого количества клиентов, а также правил кризисного управления. Инциденты безопасности отслеживаются до, во время и после их возникновения, при этом основное внимание, конечно же, уделяется скорейшему разрешению ситуации. Когда мы говорим о том, что необходимо сделать после того, как произошел инцидент, то в первую очередь нужно обнаружить уязвимое место в системе, чтобы этого больше не повторилось. Это поможет быстро иммунизировать и укрепить систему.

Самая большая проблема интернет-угроз безопасности заключается в том, что их обычно обнаруживают через несколько дней, недель или даже месяцев после того, как они произошли. Такие атаки обычно тщательно спланированы и организованы заранее, в них участвует более одного человека. Хакеры сотрудничают и обмениваются информацией, взламывают системы, воруют учетные данные, анализируют, чем занимается компания и оценивают, насколько большой может быть их добыча, то есть сколько компания, на которую они нацелены, готова заплатить.

На втором этапе, когда нарушение обнаружено, необходимо выполнить соответствующую процедуру реагирования на инцидент в кратчайшие сроки. Это во многом зависит от типа атаки, но всегда начинается с изоляции атакуемых устройств и сети, а также с контроля повреждений.

Наличие подготовленного ответа на инцидент — 80% решения проблемы

Если этим занимается слаженная команда, с хорошими технологическими решениями, то инцидент не перерастает в кризис и решается, как и любая другая повседневная задача. Если в атакованной компании нет определенной процедуры реагирования на инциденты, то мы делаем то, что можно сделать. Другими словами, возможности реагирования компании на онлайн-атаку зависят исключительно от того, что было сделано на этапе, предшествующему инциденту. Если компания не приобрела хорошую технологию, если она не обучила своих сотрудников, то мы работаем с тем, что имеем, и стараемся реагировать на инцидент как можно эффективнее. Качество реагирования на инциденты сильно зависит от организационной и технологической зрелости команды заказчика.

Часто бывает так, что из-за нехватки ресурсов компании привлекают собственные ИТ отделы для кибербезопасности, что лучше, чем ничего, но даже если они делают свою работу хорошо — регулярно обслуживают инфраструктуру, имеют хорошее управление активами, все документируют – они не являются специалистами по кибербезопасности. Как отмечалось ранее, Span Incident Response Management основан на методах кризисного управления, что означает участие всех сторон (ИТ-специалисты, эксперты по кибербезопасности, менеджмент компании), в то время как группа реагирования на инциденты управляет всеми этапами и элементами кризиса. Цель заключается в том, чтобы обеспечить нормальную (или максимально допустимую нормальную) работу организации в аномальных условиях.

Рекомендуемый базовый план реагирования на инциденты

Каждый план реагирования на инциденты индивидуален и охватывает специфику и возможности конкретной компании, но есть некоторые основные правила, которые необходимо соблюдать. Во-первых, план должен быть хорошо продуман, а не только написан в соответствии с внутренними или нормативными требованиями. Во-вторых, он должен быть хорошо известен людям, которые будут участвовать в его реализации. В-третьих, это должно быть осуществимо. В Интернете есть много хороших планов реагирования на инциденты, они легко доступны, но их необходимо адаптировать к вашим собственным возможностям. В-четвертых, каждый план необходимо протестировать, а затем доработать. Отрепетированный план снижает время отклика, вероятность ошибок и уровень стресса для всех участников. В-пятых, и это самое главное, каждый план реагирования на инциденты необходимо регулярно обновлять.

Наши самые сложные истории реагирования на инциденты

Первым примером, который следует указать, будет BEC (компрометация деловой электронной почты, Business Email Compromise) — в этом случае злоумышленники использовали пароль одного из менеджеров компании, который они купили в даркнете, для доступа к рабочему адресу электронной почты человека. Прочитав переписку, они обнаружили, что приближается крупная денежная транзакция, и с помощью методов социальной инженерии сумели убедить жертву в том, что необходимы изменения в способе оплаты. Финансовый ущерб в этом случае был чрезмерным.

Во втором примере команда внутренней безопасности упустила из виду уязвимость, что позволило хакерам получить удаленный доступ к платформе виртуального хостинга компании, которая перестала работать после активации криптолокера. Процесс восстановления занял более месяца напряженной работы.

Третья недавняя угроза исходила от криминального использования программы органов государственной безопасности, известной как Pegasus. Программное обеспечение было разработано израильской компанией «NSO Group» и использует уязвимости нулевого дня и нулевого клика, чтобы взломать и получить полный контроль над мобильными устройствами Android и Apple. Основными целями таких атак являются журналисты, активисты, юристы, политики и даже предприниматели. Этот вектор чрезвычайно опасен, потому как может скомпрометировать сотовые телефоны без ведома их пользователей и без какой-либо возможности для пользователей активировать их — программное обеспечение может самостоятельно включать и выключать камеру и микрофон, записывать разговоры, заходить в приложения… Реагирование на инциденты в этом случае опирается на лучшие практики криминалистики: устройство удаляется из сети, его данные копируются на оффлайн компьютер, все очищается, а весь процесс контролируется как минимум двумя профессионалами.

Как урегулировать инциденты с программами-вымогателями?

Мы не ведем переговоров с хакерами — не только потому, что мы не хотим этого делать, но и потому, что чаще всего это бесполезно, а у нас слишком много работы по реагированию на инциденты. Атаки программ-вымогателей оказывают сильное влияние на атакуемую организацию с возможными репутационными, регуляторными и финансовыми последствиями. Эмоции жертвы сильны, а командам необходимо спокойствие, чтобы выяснить, что произошло и определить способ, масштабы и охват бокового смещения атакующего. В противном случае единственная альтернатива — объявить всю инфраструктуру атакуемой компании потенциально скомпрометированной. «Лично я думаю, что в нашей сфере редко или почти никогда не идет речь о переговорах, в большинстве случаев — это инструкции для жертв, сколько и куда перевести денег зачастую в виде криптовалют», — говорит Зитек

Что такое War Room Tabletop Exercises?

War Room Tabletop Exercises — это обучение по реагированию на инциденты, которое крайне редко используется, но зарекомендовало себя как эффективный и недорогой инструмент. Обучение направлено на реализацию определенных кризисных сценариев в сфере кибербезопасности при участии топ-менеджмента компании. Упражнение разрабатывается индивидуально для компании, где каждый участник играет ту роль, которую он обычно играет в своей организации. Обучение в основном демонстрирует механизмы реагирования на инциденты в компании и необходимость их улучшения. Оно также обращает внимание высшего руководства компании на кризис.

Как вы справляетесь с реагированием на инциденты в гибридных средах (мультиоблачные и наземные сервисы)?

Каждая бизнес-организация сложна по-своему, а часто используемые гибридные и мультиоблачные среды усугубляют эту сложность. Но ровно на столько, насколько они могут усложнить нашу работу, они также ее и облегчают. Например, если наземная инфраструктура была скомпрометирована, то бизнес можно продолжить в облаке. Если службы в одном облаке находятся под угрозой, то план восстановления обычно предусматривает обеспечение непрерывности бизнеса во втором облаке. Однако бывают и атаки, полностью выбивающие организации из колеи. Чтобы этого не произошло, важно постоянно отслеживать лучшие практики в области управления ИТ-сервисами, рисками и обеспечением безопасности. В кибербезопасности знание бизнес-операций так же важно, как и знание архитектуры корпоративной ИТ-инфраструктуры.

Какие технологии вы используете для управления реагированием на инциденты?

Применение той или иной технологии зависит от стадии инцидента. Это зависит от того, создаем ли мы возможность реагирования на инциденты или уже находимся на этапе инцидента.

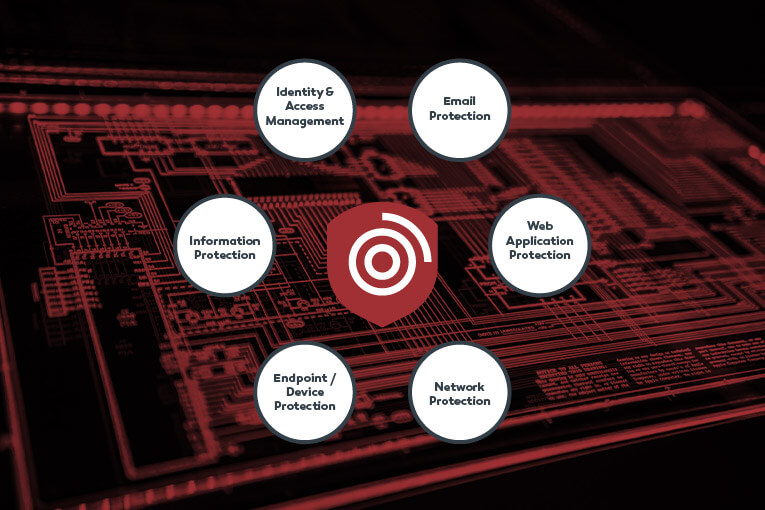

История реагирования на инцидент начинается задолго до вредоносного события; с внедрением передовых политик и практик, применением хороших методов управления идентификацией и паролями, установкой инструментов централизованного управления инфраструктурой и базовых инструментов безопасности, таких как AV/EDR, управлением уязвимостями (такими как регулярная установка исправлений и сканирование и устранение уязвимостей), внедрением доступ к системам в зависимости от ролей в компании и т. д. Например, мы используем инструменты SOAR для автоматизации реагирования на инциденты, сокращения времени реагирования, обеспечения единого подхода к разрешению без отклонений и, как следствие, снижения ущерба от инцидентов. Кроме того, такие инструменты упрощают просмотр прошлых инцидентов, анализ реакций и получение извлеченных уроков, которые мы используем для подготовки к следующему инциденту.

Когда мы разрабатываем целостную фазу инцидента, члены нашей команды используют свои наборы инструментов для анализа сетевого трафика, обнаружения сети, анализа журналов, резервного копирования, сбора и криминалистической экспертизы данных и т. д. И конечно же — информация об атакующих TTP и атаке IOC.

Как стать специалистом по реагированию на инциденты

Человек, который хочет профессионально заниматься кибербезопасностью, должен быть хорошо знаком с информационными технологиями и ИТ-операциями. Понимание технологий безопасности и методов защиты — это просто апгрейд этих знаний. Компания Span развивает таких сотрудников за счет обучения, в течение последних пяти лет мы также организовываем Span Academy, с помощью которой мы наняли нескольких сотрудников. Это наш способ борьбы со спросом на человеческие ресурсы, который является, с одной стороны, следствием естественного роста ИТ-сектора, а с другой стороны — следствием ускоренной цифровой трансформации, вызванной пандемией.

Наш операционный центр находится в Загребе (Хорватия) и работает с помощью групп экспертов из городов Риека и Осиек. Именно так нам удается вести большинство проектов в Хорватии, а передача знаний и обязанностей облегчается, потому что все знают друг друга и находятся в прямом контакте. Мы предоставляем услуги как местным хорватским, так и глобальным клиентам, а деловое общение с зарубежными рынками осуществляется на английском языке. У нас также есть локальные команды в Словении, Украине и Азербайджане, которые всегда могут помочь, если английского языка недостаточно.