За два года жизни в условиях пандемии мы привыкли к такому понятию, как «удаленная работа», хотя многими такой режим работы использовался уже давно. Понятие «возьму работу на дом» появилось не вчера, а повсеместная доступность интернета позволила сделать этот формат одним из популярных среди IT-компаний, web- и маркетинговых студий, образовательных ресурсов, call-центров и других предприятий, где задачи на 80-90% осуществлялись с помощью компьютеров. Пандемия лишь ускорила процессы, вынуждая компании во всем мире массово переводить сотрудников на работу вне традиционных рабочих мест. По прошествии двух лет какие-то компании возвращаются к прежнему образу работы, порой, жестко, как это пытается сделать Илон Маск на предприятиях Tesla и SpaceX. Но есть и те, кто в корне меняет стратегию, делая гибридный формат работы основным. Подход, подразумевающий возможность сотрудников определенную часть времени работать удаленно, серьезно влияет на требования к уровню безопасности их рабочих инструментов, так как они покидают пределы контролируемого IТ-периметра.

Согласно данным отчета Analytics Business Technographics аналитического агентства Forrester, в 2021 году взлому поверглось 63% организаций, что на 4% больше, чем годом ранее. Во многом причиной послужил переход на удаленную работу во время пандемии. Предприятия тратили в среднем 37 дней и 2,4 млн. долларов на обнаружение и устранение последствий таких взломов. Защита аккаунтов с помощью одного лишь пароля уже давно потеряла свою актуальность. Более 80% инцидентов используют украденные или слабые пароли, так что компрометация учетных записей остается основным риском. И основной нюанс заключается в том, что домашние компьютеры, на которых чаще всего продолжают удаленно работать ваши сотрудники, нуждаются в такой же защите, как и корпоративные устройства.

Как в этих условиях защитить корпоративные приложения? Неплохим вариантом в подобных ситуациях может оказаться использование усиленной двухфакторной аутентификации (2FA). В качестве второго фактора аутентификации в подобных сценариях выступает одноразовый пароль, генерируемый мобильным приложением или SMS. Но самый лучший вариант — многофакторная аутентификация (Multi-factor Authentication, MFA) в условиях использования модели нулевого доверия. Организация информационной безопасности с использованием многофакторной аутентификации может защитить аккаунты сотрудников от компрометации их учетных данных, несанкционированного доступа к важной корпоративной информации и ее нецелевого применения.

Чтобы избежать утечки корпоративной информации, такие компании, как Google и Meta, уже давно сделали обязательным для своих сотрудников подключение с помощью многофакторной аутентификации. Необходимость ориентированной на пользователя стратегии безопасности, которая, обеспечивая доступность ресурсов и защищая их от злоумышленников, учитывает характер рабочих действий пользователей, были подчеркнуты в опубликованном в прошлом году отчете Cisco Hybrid Work Index. Отчет показал резкий всплеск применения в начале пандемии защищенного удаленного доступа и VPN, при этом за тот же период число попыток незаконного доступа выросло в 2,4 раза и оставалось высоким в течение 18 месяцев. Вследствие этого организации ужесточают политики верификации пользователей и устройств до предоставления доступа к приложениям.

Что такое многофакторная аутентификация?

Многофакторная аутентификация — это расширенная проверка принадлежности аккаунта пользователю, включающая в себя более одного фактора, под которыми подразумевают:

- фактор знания (информация, известная субъекту) — PIN-код, пароль, контрольное слово, ответ на секретный вопрос;

- фактор владения (вещь, принадлежащая пользователю) — смартфон, планшет, компьютер, токен безопасности, смарт-карта;

- фактор свойства (биологические характеристики субъекта) — отпечаток пальца или ладони, радужка глаза, голос, лицо.

В числе преимуществ многофакторной аутентификации:

- дополнительная защита от несанкционированного доступа к конфиденциальной или корпоративной информации;

- безопасное проведение банковских операций;

- уверенность в сохранности данных на серверах.

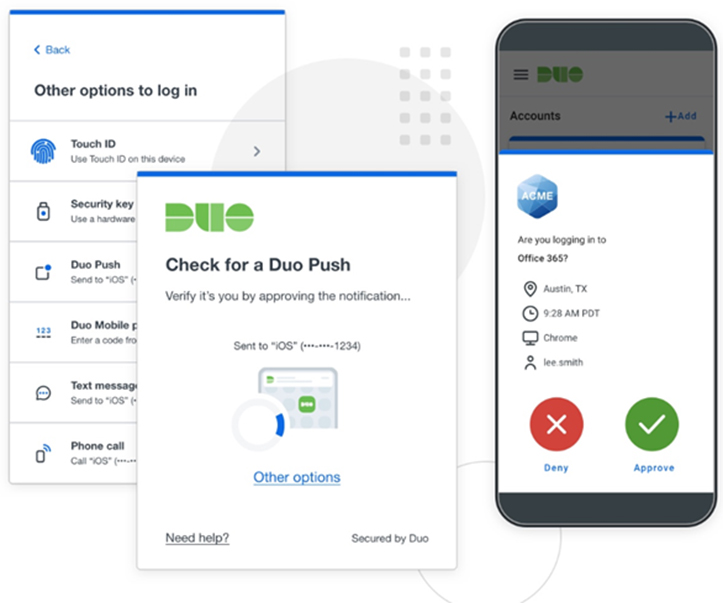

Принцип работы многофакторной аутентификации заключается в том, что при авторизации пользователя в операционной системе или в какой-либо учетной записи, служба запрашивает подтверждение личности с помощью дополнительных факторов, которыми располагает пользователь. В качестве примеров многофакторной аутентификации могут служить подтверждение личности с помощью одноразового пароля, который будет отправлен службой пользователю через SMS, почту, приложение или токен, а также совершение действия на дополнительном устройстве, например, нажатие кнопки подтверждения, введение шифра, проговаривание фразы, подключение USB-ключа или сканирование отпечатка пальца.

Многообразие используемых приложений, что вполне свойственно компаниям в эпоху цифровой трансформации, новые локации подключения пользователей, включение в корпоративный IТ-периметр новых устройств — все это требует перехода к стратегии адаптивной многофакторной аутентификации. И IТ-администраторы должны иметь возможность опереться в работе по ее реализации на правильный инструмент. Сisco DUO как раз является удобной платформой безопасности с нулевым доверием для всех пользователей, всех устройств и всех приложений. (https://www.cisco.com/c/en/us/products/security/duo/index.html#~reviews)

Сisco DUO — Zero Trust Security

Нулевое доверие выводит безопасность за пределы периметра корпоративной сети, защищая данные и приложения при каждой попытке доступа, с любого устройства и в любом месте. Cisco Duo поможет обеспечить нулевое доверие в несколько простых шагов:

1. Проверка доверия пользователей

Убедитесь, что пользователи являются теми, кем они себя называют при каждой попытке доступа, и регулярно подтверждайте надежность с помощью MFA. Duo быстро интегрируется с приложениями и обеспечивает регистрацию и контроль пользователей:

- включение нескольких вариантов аутентификации для пользователей для простоты использования и гибкости;

- самообслуживание пользователей;

- снижение совокупной стоимости владения, позволяя пользователю легко управлять своим устройством;

- пользователи могут управлять своими устройствами 2FA во время входа в систему;

- добавление, удаление и настройка устройств.

2. Установление доверия устройств

Просматривайте все устройства, используемые для доступа к приложениям, и постоянно проверяйте работоспособность и состояние безопасности устройства. Duo предоставляет полную видимость на всех ноутбуках и мобильных устройствах, используя встроенные в устройства средства, оценку состояния безопасности устройства, а также является ли он корпоративным или личным на основе регистрации в MDM / EMM и непрерывный мониторинг, заражены ли устройства вредоносными программами, используя интеграцию с такими решения, как AMP, чтобы предотвратить доступ к конфиденциальным приложениям.

Проверьте работоспособность устройства перед предоставлением доступа, чтобы предотвратить потенциальную опасность для приложений. Duo предоставляет подробную информацию как о корпоративных, так и о неуправляемых устройствах, поэтому вы можете легко обнаружить риски безопасности, такие как устаревшие или устройства, подвергшиеся джейлбрейку. Duo отслеживает версии операционных систем, браузеров и подключаемых модулей, таких как Flash и Java, на устройствах, обращающихся к защищенным ресурсам, и предоставляет сводную информацию на странице обзора.

Оцените мобильные устройства без MDM с помощью Duo Mobile:

- проверка обновления мобильных устройств;

- проверка шифрования и блокировки паролем;

- проверка рутованных устройств;

- работает с корпоративными и личными устройствами.

Оцените ноутбуки и ПК с помощью Duo Device Health

- безопасность ноутбуков / настольных компьютеров;

- проверка устройства перед входом в систему;

- корпоративные и личные устройства;

- поддерживает web-приложения;

- Windows 10 и MacOS.

3. Применение адаптивных политик

Назначьте детальные и контекстные политики доступа, ограничив доступ к вашей информации как можно меньшему количеству пользователей и устройств. Политики управляются централизованно и могут применяться:

- глобально или совместно с приложениями, поэтому вам не нужно указывать одни и те же настройки в нескольких местах;

- для определенных групп пользователей, осуществляющих доступ к приложению.

Это позволяет вам устанавливать разные правила в зависимости от того, кто выполняет аутентификацию, и их контекста. Организация политик достаточно гибкая:

- политики управляются централизованно из панели Duo;

- контекст подразумевает Сопоставление требований соответствия / безопасности с политиками Duo, например,

- блокировка доступа устаревшим и уязвимым устройствам к любым приложениям;

- повысить степень аутентификации для пользователей, подключающихся из неизвестных сетей;

- понизить степень аутентификации для пользователей, подключающихся из известных сетей;

- политики можно применять:

- глобально → все пользователи и приложения;

- приложение → только к заданным приложениям;

- группа пользователей → только к заданным группам пользователей.

4. Безопасный доступ для каждого пользователя

Предоставьте соответствующие разрешения для каждого пользователя, получающего доступ к любому приложению, в любое время и из любого места. Duo предоставляет современные решения удаленного доступа и защищает существующую IТ-инфраструктуру, упрощая привлечение новых сотрудников и подрядчиков и позволяя сотрудникам работать в пути.

Сетевой шлюз Duo обеспечивает безопасный доступ для всех. От сотрудников на месте до удаленных работников и подрядчиков, Duo может помочь каждому авторизованному пользователю получить доступ к web-сайтам вашей организации, web-приложениям и серверам SSH и RDP без необходимости VPN-подключения. Чтобы определить, следует ли предоставлять доступ к приложению или службе, Duo сначала проверяет личность человека и устанавливает доверие устройства на единой платформе. Это означает, что пользователи могут последовательно и легко получить доступ ко всем приложениям, которые им нужны, при этом эффективно проверяя свою личность за кулисами.

5. Безопасный доступ к каждому приложению

Уменьшите риск кражи учетных данных, предоставив пользователям безопасный доступ к своим приложениям с помощью одного имени пользователя и пароля. Единый вход (SSO) от Duo предоставляет пользователям простой и согласованный вход в любое приложение, будь то локальное или облачное.

Сегодня сотрудники предприятий полагаются на невероятное разнообразие программ и платформ для повышения производительности, и может быть трудно обеспечить доступ по требованию к этим инструментам без ущерба для безопасности. Независимо от того, ищете ли вы новое решение единого входа или хотите защитить существующее, Duo обеспечивает оптимизированный вход в систему, поддерживаемый герметичной информационной безопасностью.

В заключение

Многофакторная аутентификация набирает популярность, а предприятия уходят от парольной защиты гибридных сотрудников. Такой вывод следует из отчета Cisco по ведущему решению многофакторной аутентификации и безопасного доступа Duo Security в октябре 2021 года. Отчет подтвердил, что предприятия отказываются от использования паролей для защиты гибридных работников и переходят к естественным методам аутентификации. Если общее число аутентификаций Duo MFA за прошедший год выросло на 39%, то темпы роста биометрической аутентификации достигли 48%.

«Мы достигли той стадии, когда действия пользователя сами по себе уже являются средством контроля безопасности, — отметил международный директор-консультант Cisco по информационной безопасности Дэйв Льюис (Dave Lewis). — Предприятия переходят к новым, более эффективным методам контроля доступа, на практике наблюдая, как демократизация процесса обеспечения безопасности повышает эффективность гибридных сотрудников, не ухудшая при этом параметров защиты».

Чтобы получить больше информации, вы можете обратиться к своему партнеру в Азербайджане или написать по адресу [email protected].