В условиях бушующей в мире пандемии и новой экономической реальности 2020 год стал уникальным для индустрии IТ. Вместе с ростом числа онлайн-сервисов и повсеместным распространением удаленной работы активизировались кибермошенники всех мастей. Обмен информацией вне периметра компаний после перехода более половины мировой рабочей силы на домашний офис вскрыл множество уязвимостей в сохранности данных. Этим и воспользовались хакеры, объявив охоту на конфиденциальную корпоративную информацию.

По оценкам аналитиков антивирусной компании ESET, уровень информационной безопасности в Азербайджане выше среднего по миру, поскольку для IТ-сегмента в стране созданы хорошие условия. Тем не менее остаются уязвимыми предприятия, в штате которых нет высококвалифицированных ИБ-специалистов. Также рискуют фирмы, отказывающиеся вкладывать деньги в собственное цифровое благополучие. В зоне риска оказались как крупные компании, так и малый и средний бизнес. В условиях возросшей конкуренции целью стали базы данных клиентов, уникальные бизнес-наработки и интеллектуальная собственность. Взломав переписки или облачные хранилища, хакеры выгодно продают подобную информацию на черном рынке или требуют выкуп, блокируя доступ к корпоративным ресурсам.

Новые вызовы потребовали более взвешенных решений от специалистов в сфере информационной безопасности. В том числе и при организации работы SOC (Security Operations Center) — центров мониторинга и реагирования на инциденты. Такой центр может быть коммерческим или внутренним — все зависит от потребностей и возможностей компании, которая хочет защититься от взломов и утечек критически важных данных. Достойно подготовленным к отражению киберугроз принято считать SOC, который укомплектован элементами по управлению информацией о безопасности и управлению событиями безопасности (SIEM), системами анализа трафика на уровне внутренней сети (NTA), системой обнаружения угроз конечных точек и реагирования на них (EDR). Данный комплекс позволяет обнаружить угрозу, в том числе на ранней стадии атаки, локализовать вредоносную активность и контролировать соблюдение регламентов ИБ. Но для стабильности и уверенности в завтрашнем дне нужно еще и быть на шаг впереди злоумышленников в киберпространстве — это единственный способ предотвратить инциденты ИБ, а не разбираться в причинах той или иной утечки и подсчитывать убытки.

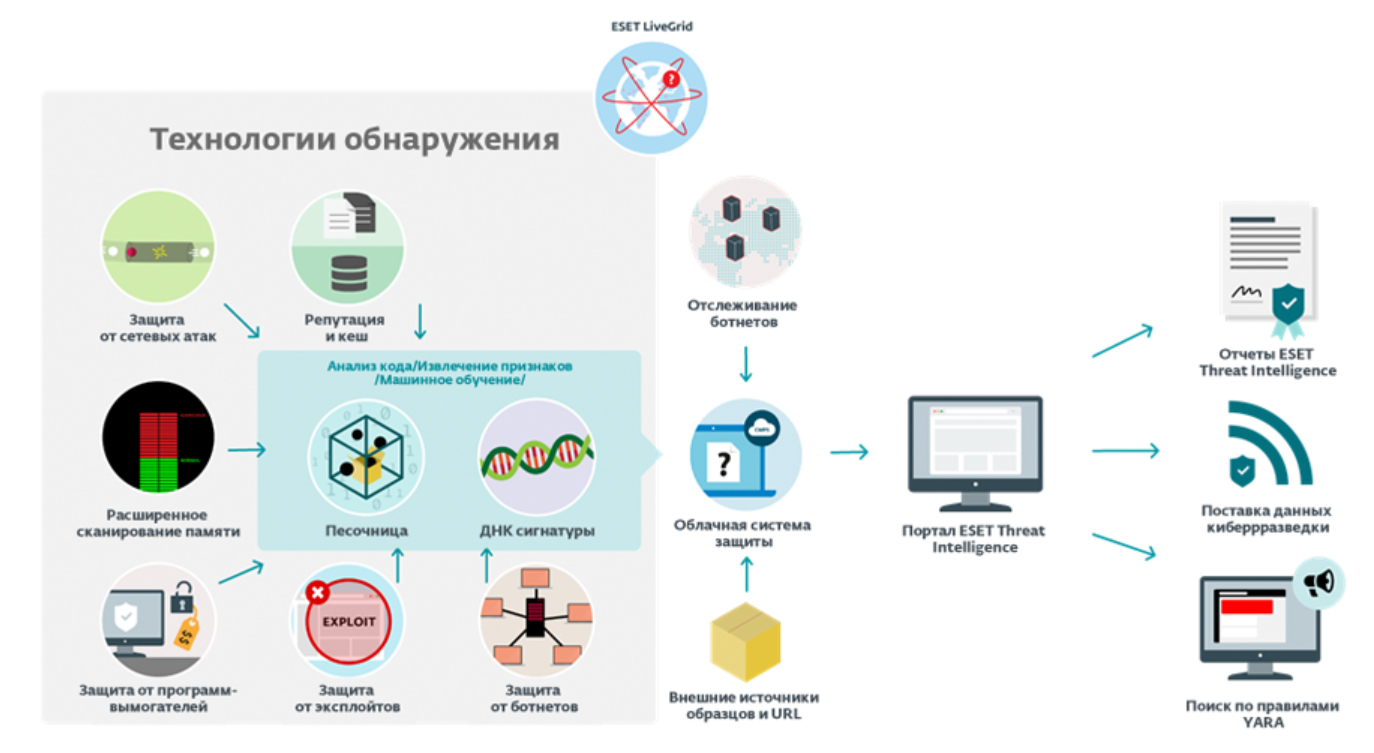

Разведка в сфере ИБ — это подключение потоков данных об угрозах. Рано или поздно каждый современный SOC осваивает данный инструмент. Все зависит от зрелости центра мониторинга и от его финансовых возможностей. При этом SOC может столкнуться с проблемой возросших трудозатрат, если каналов поставки индикаторов компрометации стало много, и на их обработку уходит драгоценное время аналитиков. В ESET мы решили сосредоточится на наилучшем соотношении количества и качества собранных индикаторов угроз. Для потоков данных, или другими словами фидов, мы постоянно обновляем применяемые правила фильтрации. Предварительно отсортированные данные являются самым удобным форматом получения информации об угрозах. Качество фидов обеспечено надежными и оперативными источниками сбора информации. В одной только Европе ESET сотрудничает с 46 национальными группами реагирования на чрезвычайные ситуации в киберпространстве, именуемыми CERT. Массив данных также формируется с помощью 110 млн. собственных датчиков ESET, расположенных по всему миру, и системы трекера ботнетов LiveGrid.

Комплектуя фиды, мы задумываемся не только о том, какой вред может нанести необнаруженное вредоносное ПО, но и о головной боли, вызванной ложным срабатыванием (FP). Ошибочные решения, когда чистые объекты маркируются как вредоносные, могут стать причиной более масштабных сбоев в IТ-инфраструктуре, чем заражение вирусом. Приведу один из разрушительных сценариев: из-за FP решение безопасности заблокировало или удалило программное обеспечение производственной линии, что, в свою очередь, нарушило весь производственный цикл компании. Цена такой ошибки может исчисляться миллионами в твердой валюте. В непроизводственных организациях FP зачастую приводят к чрезмерной нагрузке на персонал по IТ-безопасности, что впоследствии негативно сказывается на уровне готовности компании к инцидентам ИБ. Поэтому вместо поставки большого объема сырых данных мы делимся фидами с первоклассной категоризацией и предварительно отфильтрованной информацией для использования клиентами в соответствии с их предпочтениями, сферой деятельности и регионом работы.

О качестве телеметрии ESET свидетельствует наглядный тест компании Whalebone — провайдера сервиса фильтрации нежелательных ресурсов по их доменным именам (DNS). Whalebone ранее использовала индикаторы компрометации, полученные с помощью запуска в изолированной среде (песочнице), анализа сетевого трафика и на основе известных образцов вредоносного ПО. В рамках тестирования телеметрического сервиса компания дополнительно включила в данные обнаружения индикаторы компрометации от ESET. Общее число инцидентов в тесте DNS-фильтрации достигло 1,75 млн. Примерно половина инцидентов (866 тысяч) была обнаружена только на основе индикаторов компрометации, предоставленных ESET Threat Intelligence. Фактически, без данных ESET 49,51% инцидентов остались бы незамеченными. При этом из 866 тысяч обнаруженных инцидентов ложной оказалась лишь одна блокировка домена. 50,02% инцидентов обнаружены Whalebone без помощи ESET. Всего 0,47% инцидентов потребовали для обнаружения одновременно данные и ESET, и Whalebone. Исследование Whalebone демонстрирует, что жесткая категоризация данных, имеющая первостепенное значение для ESET, способствует высокой точности обнаружения и близкому к нулю числу ложных срабатываний.

Какие фиды для SOC мы предоставляем?

Malicious file feed

Этот канал содержит хэши вредоносных исполняемых файлов и связанные с ними данные. Основной вариант использования — идентифицировать, какие хэши в настоящее время видны в киберпространстве, и потенциально заблокировать их во внутренней среде до того, как они там появятся. Или определить вредоносные хэши в системе и провести дальнейшее расследование в соответствии с дополнительными данными, если они уже причинили вред.

Domain feed

Канал использует вредоносный домен и связанные с ним данные. Определяется, какие вредоносные домены сейчас распространены. Блокируются домены с высокой степенью угрозы или выявляются домены с меньшей степенью угрозы.

URL feed

Такой канал передает вредоносные URL-адреса и связанные с ними данные. В нем есть URL-адреса, которые являются вредоносными, но весь домен не заблокирован. Поскольку у нас нет подробной информации по каждому конкретному URL-адресу, мы делимся подробностями: впервые детектированные и подсчитанные данные о доменах, на которых размещены URL-адреса. Структура данных очень похожа на структуру фида домена. Основной вариант использования URL-канала — определить круг широко распространенных в настоящее время вредоносных URL-адресов, заблокировать адреса с высокой степенью серьезности, выявить адреса с меньшей степенью серьезности или провести дальнейшее расследование, если вред уже причинен.

Botnet feed

Этот канал содержит все данные ESET о сети ботнета. Данные собираются с использованием нашей запатентованной технологии LiveGrid. Она позволяет проникать внутрь сети ботнетов и фиксировать данные о целях кибератак, используемом вредоносном ПО, доменах и многом другом. Помимо основной Ленты ботнета существуют специализированные каналы подачи копий (cc) и фид целей (target), которые являются подмножеством основного канала и специализируются только на определенном аспекте общих данных. Первый позволяет блокировать недавно просмотренные URL, а второй содержит данные о конкретных целях ботнета.

Для корректной интеграции каналов данных необходимо соединение с сервером TAXII. TAXII — это бесплатный и открытый транспортный механизм, который стандартизирует автоматизированный обмен информацией о киберугрозах. В настоящее время ESET использует TAXII 1.1. Применяется модель совместного использования «Источник/Подписчик», где ESET является источником, а клиент — подписчиком. Поскольку сторонние приложения в значительной степени зависят от качества поставляемой информации, обычно клиентам предоставляется функционал, который помогает интегрировать формат STIX или JSON.

Наши каналы создаются следующим образом: как только мы поделимся индикатором компрометации (IoC), мы не будем делиться им повторно в течение следующих 24 часов. Процесс дедупликации избавляет подписчика от поступления большого объема одинаковых данных. Но в случае, если определенный IoC по-прежнему преобладает и через 24 часа, то мы повторно поделимся им. Раньше у нас были общие каналы в форматах JSON и STIX 1.2. JSON удобен и понятен, легко читается и легко интегрируется в различные системы. Проблема с JSON в том, что он не стандартизирован, и интегратору необходимо сопоставить каждое поле с соответствующим полем в своем стороннем решении. В свою очередь, STIX является отраслевым стандартом, который поддерживает большинство приложений SIEM/TIP и может читаться автоматически. Но версия 1.2 оказалась сложной в чтении и восприятии. Версия 2.0 дружелюбнее к пользователю. Именно поэтому мы решили предоставлять наши ленты именно в таком формате. К слову, и JSON, и STIX 2.0 используют одни и те же данные.

За 15 лет работы на рынке ИБ мы научились правильно оценивать потребности заказчиков, а заказчики, в свою очередь, положительно оценили наши решения. В России и на постсоветском пространстве у компании уже есть крупные успешные внедрения. А новый заказчик всегда имеет возможность взять триал на 90 дней и полноценно ознакомиться с существующими решениями по противодействию инцидентам в ИБ.

Александр Пирожков, Руководитель группы по Развитию бизнеса в СНГ компании ESET