Компания ESET обнаружила преступную кампанию кибершпионов под названием In(ter)ception с использованием вредоноса Inception.dll. Целью стали предприятия аэрокосмического сектора и военные учреждения в Европе и на Ближнем Востоке.

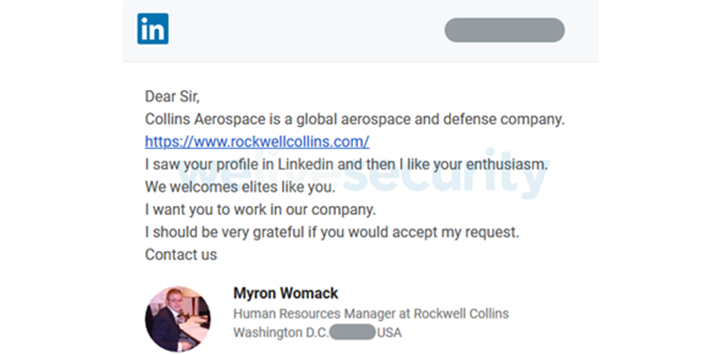

Атака начиналась с фейкового сообщения в популярной деловой социальной сети LinkedIn, пример которого представлен на рис.1.

Сообщение выглядит как предложение рассмотреть вакансию и не вызывает подозрений. Злоумышленник прикрепляет к письму PDF-файл либо ссылку для скачивания через OneDrive. В нем якобы содержится подробная информация о должностных обязанностях, размере заработной платы и т.д. При его скачивании на рабочую станцию незаметно попадала малварь.

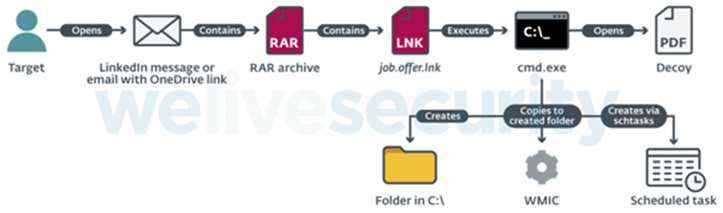

Преступники пользовались поддельными профилями LinkedIn и e-mail для связи с жертвами. Сценарий атаки представлен на рис. 2.

Среди инструментов, используемых злоумышленниками, были сложные многомодульные вредоносные программы, которые часто маскировались под легальное ПО, а также модифицированные версии ПО с открытым исходным кодом.Также выявлено злоупотребление предустановленными утилитами Windows для выполнения различных вредоносных действий.

Помимо этого, преступники выманивали деньги у других компаний с помощью скомпрометированных учетных записей. В электронной почте злоумышленники находили переписку жертвы с клиентом по поводу неоплаченного счета, а затем пытались убедить ее оплатить счет, указав свои банковские данные.

Подробнее об In(ter)ception — в блоге ESET.