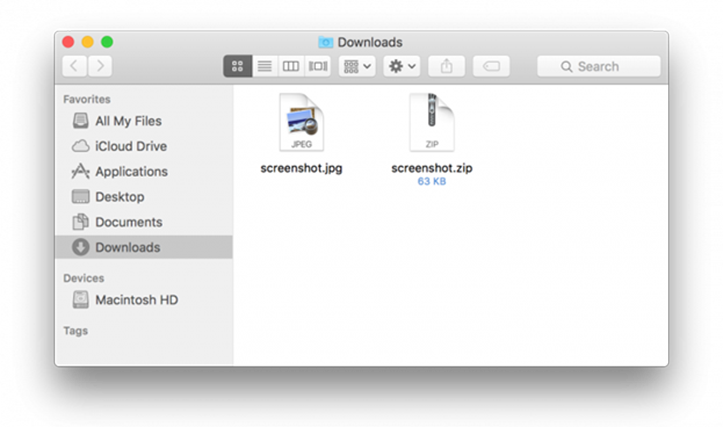

Бэкдор Keydnap крадет пароли из сервиса Apple «Связка ключей iCloud» (iCloud Keychain) и открывает злоумышленникам доступ к зараженному компьютеру. Предположительно, Keydnap распространяется «по старинке» — в ZIP-архиве, приложенном к фишинговому письму. В архиве находится исполняемый файл Mach-O, замаскированный под текстовый файл или картинку в формате JPEG.

Keydnap притворяется картинкой:

Если пользователь попытается открыть файл из архива, Keydnap покажет картинку или текстовый документ. Тем временем на MacBook исполняется вредоносный код, и происходит скачивание и установка бэкдора.

Если пользователь попытается открыть файл из архива, Keydnap покажет картинку или текстовый документ. Тем временем на MacBook исполняется вредоносный код, и происходит скачивание и установка бэкдора.

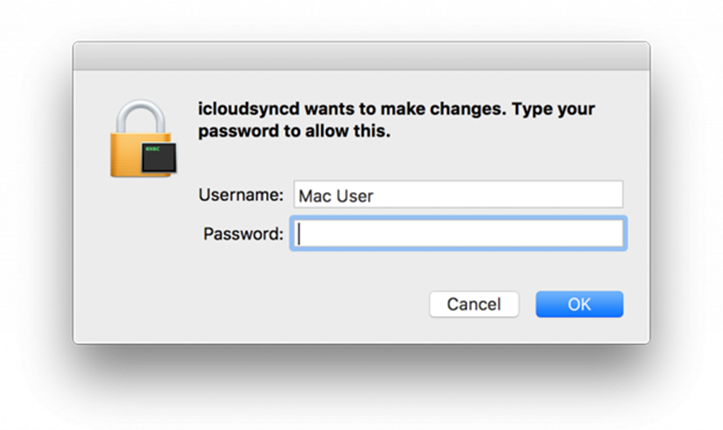

После установки Keydnap собирает и фильтрует информацию о зараженном компьютере. Вредоносная программа использует права текущего пользователя, но пытается получить root-доступ, для чего открывает окно ввода пароля Mac-пользователя.

Keydnap нужен пароль Mac-пользователя:

Получив расширенные права в системе, Keydnap копирует содержимое менеджера паролей «Связка ключей iCloud». Информация отправляется на управляющий сервер злоумышленников посредством Tor2Web. Специалисты ESET отследили два сервера, к которым обращается вредоносная программа.

Получив расширенные права в системе, Keydnap копирует содержимое менеджера паролей «Связка ключей iCloud». Информация отправляется на управляющий сервер злоумышленников посредством Tor2Web. Специалисты ESET отследили два сервера, к которым обращается вредоносная программа.

Помимо этого, Keydnap может устанавливать обновления, скачивать и запускать другие исполняемые файлы, запрашивать для них права администратора.

Разработчик отмечает, что антивирусные продукты ESET NOD32 детектируют новый троян как OSX/ Keydnap.