В наше время мир информационной безопасности подвержен постоянному изменению. С целью поддержания своей актуальности развиваются и адаптируются сами системы защиты. Количество источников информации, из которых поступают данные по текущему состоянию защищенности, растет с каждым днем. Но, в то же время, с ростом инфраструктуры бывает сложно уследить и за общей картиной, происходящего в ней. Если своевременно не реагировать на возникающие угрозы и не предотвращать их, толку не будет даже от сотни систем обнаружения вторжений. В этом случае на помощь приходят системы Security Information and Event Management (SIEM).

Перед системой SIEM ставятся следующие задачи:

Перед системой SIEM ставятся следующие задачи:

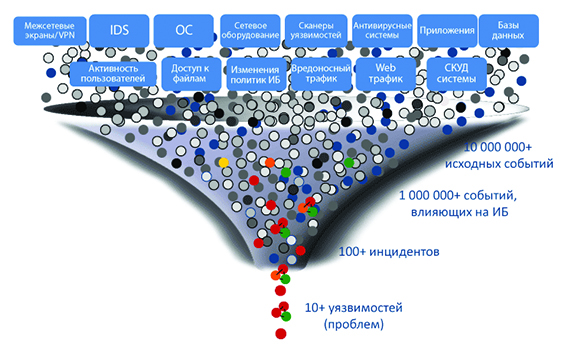

— Сбор и хранение журналов событий от различных источников (сетевых устройств, приложений, журналов операционных систем, средств защиты). Заглянув в любой стандарт ИБ, вы увидите технические требования по сбору и анализу событий. Они нужны не только для того, чтобы выполнить требования стандарта. Бывают ситуации, когда инцидент зафиксирован поздно, а события уже давно удалены или журналы событий почему-либо недоступны, и причины инцидента выявить фактически невозможно. Кроме того, соединение с каждым источником и просмотр событий займут уйму времени. В противном случае, без анализа событий, есть риск узнать об инциденте в вашей компании из новостных лент.

— Предоставление инструментов для анализа событий и разбора инцидентов. Форматы событий в различных источниках различаются. Текстовый формат при больших объемах сильно утомляет просмотр и снижает вероятность выявления инцидента. Часть продуктов класса SIEM унифицирует события (как правило, используется такой термин, как «нормализация») и делает их более читабельными, а интерфейс визуализирует только важные информационные события, акцентирует на них внимание, позволяет отфильтровывать некритические события.

— Корреляция и обработка по правилам. По одному событию не всегда можно судить об инциденте. Простейший пример — «login failed»: один случай ничего не значит, но три и более таких события с одной учетной записью уже могут свидетельствовать о попытках подбора. В простейшем случае в SIEM правила представлены в формате RBR (Rule Based Reasoning) и содержат набор условий, триггеры, счетчики, сценарий действий.

— Автоматическое оповещение и инцидент-менеджмент. Основная задача SIEM — не просто собрать события, а автоматизировать процесс обнаружения инцидентов с документированием в собственном журнале или внешней системе HelpDesk, а также своевременно информировать о событии.

SIEM способна выявлять:

— сетевые атаки во внутреннем и внешнем периметрах;

— вирусные эпидемии или отдельные вирусные заражения, неудаленные вирусы, бэкдоры и трояны;

— попытки несанкционированного доступа к конфиденциальной информации;

— фрод и мошенничество;

— ошибки и сбои в работе информационных систем;

— уязвимости;

— ошибки конфигураций в средствах защиты и информационных системах.

Система SIEM универсальна за счет своей логики. Но для того чтобы возложенные на нее задачи решались, необходимы полезные источники и правила корреляции. Любое событие может быть подано на вход SIEM и использовано.

На данный момент существуют SIEM системы двух поколений. Второе поколение в большинстве случаев называется «Next-Generation SIEM».

На данный момент существуют SIEM системы двух поколений. Второе поколение в большинстве случаев называется «Next-Generation SIEM».

Принцип работы SIEM системы первого поколения:

Принцип работы SIEM системы второго поколения:

Принцип работы SIEM системы второго поколения:

Для SIEM второго поколения характерно большее число источников и они получили возможность реагировать на «нештатные» ситуации, например, если у пользователя внезапно поменялась активность (например, раньше он просто просматривал страницы, используя HTTP, а сейчас начинает активно гонять трафик «наружу» через другие протоколы), то это повод сгенерировать инциндент. Помимо этого, Next-Generation SIEM способны анализировать проходящий в сети трафик без использования дополнительного оборудования или ПО (путем перевода свободной сетевой карты сервера SIEM в «неразборчивый» режим работы), отслеживать активность приложений, и это помимо оставшихся основными функций, как «сбор логов с источников» и «анализ событий».

Для SIEM второго поколения характерно большее число источников и они получили возможность реагировать на «нештатные» ситуации, например, если у пользователя внезапно поменялась активность (например, раньше он просто просматривал страницы, используя HTTP, а сейчас начинает активно гонять трафик «наружу» через другие протоколы), то это повод сгенерировать инциндент. Помимо этого, Next-Generation SIEM способны анализировать проходящий в сети трафик без использования дополнительного оборудования или ПО (путем перевода свободной сетевой карты сервера SIEM в «неразборчивый» режим работы), отслеживать активность приложений, и это помимо оставшихся основными функций, как «сбор логов с источников» и «анализ событий».

Да и сам анализ стал более интеллектуальным — число инцидентов, требующих рассмотрения офицером ИБ, при использовании SIEM второго поколения уменьшается где-то на 25-30%. Это достигается за счет того, что уже накоплена какая-то статистика рутинных операций, устанавливается некий порог срабатывания для «нетипичных» операций (скажем, пользователь user1 обычно занимается редактированием и отправкой документов по smtp, но если он для отправки вдруг станет использовать иной протокол, то событие, требующее внимания, будет сгенерировано не сразу, а только при преодолении некоторого порога частоты или количества таких событий). Разумеется, учитываются данные сетевой активности и т.д.

Многие менеджеры утверждают, что если у вас есть SIEM, то нет необходимости установки DLP, IDS, сканеры уязвимостей и т.д. На самом деле, это не так. Next-Generation SIEM может отследить какие-то аномалии в сетевом потоке, но нормальный анализ она провести не сможет. SIEM, собственно говоря, бесполезна без прочих систем безопасности. Основное преимущество SIEM (сбор, хранение и анализ логов) будет низведено на ноль без источников этих самых логов.

Основные источники SIEM

— Access Control, Authentication — для мониторинга контроля доступа к информационным системам и использования привилегий.

— Журналы событий серверов и рабочих станций — для контроля доступа, обеспечения непрерывности, соблюдения политик информационной безопасности.

— Сетевое активное оборудование (контроль изменений и доступ, счетчики сетевого трафика).

— IDS\IPS. События о сетевых атаках, изменение конфигураций и доступ к устройствам.

— Антивирусная защита. События о работоспособности ПО, базах данных, изменении конфигураций и политик, вредоносных программах.

— Сканеры уязвимостей. Инвентаризация активов, сервисов, программного обеспечения, уязвимостей, поставка инвентаризационных данных и топологической структуры.

— GRC-системы для учета рисков, критичности угрозы, приоритизации инцидента

— Прочие системы защиты и контроля политик ИБ: DLP, антифрода, контроля устройств и т.п.

— Системы инвентаризации и asset-management. С целью контроля активов в инфраструктуре и выявления новых.

— Netflow и системы учета трафика.

Источники выбираются на основании следующих факторов:

— критичность системы (ценность, риски) и информации (обрабатываемой и хранимой);

— достоверность и информативность источника событий;

— покрытие каналов передачи информации (должны учитываться не только внешний, но и внутренний периметры сети);

— решение спектра задач IT и ИБ (обеспечение непрерывности, расследование инцидентов, соблюдение политик, предотвращение утечек информации).

Решение SIEM включает в себя, как правило, несколько компонентов:

— агенты, устанавливаемые на инспектируемую информационную систему (актуально для операционных систем). Агент представляет собой резидентную программу (сервис, демон), которая локально собирает журналы событий и по возможности передает их на сервер);

— коллекторы на агентах, которые, по сути, представляют собой модули (библиотеки) для понимания конкретного журнала событий или системы;

— серверы-коллекторы, предназначенные для предварительной аккумуляции событий от множества источников;

— сервер-коррелятор, отвечающий за сбор информации от коллекторов и агентов и обработку по правилам и алгоритмам корреляции;

— сервер баз данных и хранилища, отвечающий за хранение журналов событий.

Данные о событиях собираются от источников с помощью установленных на них агентов, либо удаленно (при помощи соединения по протоколам NetBIOS, RPC, TFTP, FTP). Во втором случае неизбежно возникает нагрузка на сеть и источник событий, так как часть систем не позволяет передать только те события, которые еще не были переданы, и передает в сторону SIEM весь журнал событий, составляющий зачастую сотни мегабайт. Затирать же журнал событий на источнике при каждом сборе данных некорректно.

События должны не только собираться в консолидированное хранилище для разбора по факту инцидента, но и обрабатываться. В противном случае вы получите решение, которое полностью не оправдывает затраты. Безусловно, инструментарий SIEM сократит время, необходимое для разбора инцидента. Но задача SIEM — своевременно обнаруживать, предотвращать угрозы и оперативно реагировать на них. Для этого необходимо составлять правила корреляции с учетом актуальных для компании рисков. Эти правила не перманентны и должны постоянно актуализироваться экспертами. Как и в случае с правилами для систем обнаружения вторжений, если вовремя не прописать правило, позволяющее выявлять типовую угрозу, — она будет, скорее всего, реализована. Преимущества SIEM перед IDS в правилах — возможность указывать общее описание симптомов и использование накопленной статистики baseline для наблюдения за отклонениями от нормального поведения информационных систем и трафика.

Правила отдаленно напоминают правила Snort. В них описываются критерии возникновения угрозы и реакция на них. Простейший типовой пример с login failed описывался выше. Более сложным примером на практике может быть login failed в определенной информационной системе с уточнением группы пользователя и имени удаленного объекта. В случае с фродом параметры удаленности двух последних точек использования банковской карты за небольшой интервал времени (к примеру, клиент воспользовался оплатой бензина в Баку, а через 5 минут где то в Австралии пытается снять 5000 евро).

Регистрация инцидентов в собственной или внешней системе HelpDesk играет немаловажную роль. Во-первых, это документирование возникающих инцидентов. Если есть зарегистрированный инцидент, то есть и ответственный за его решение, есть сроки. Инцидент не останется неучтенным (как это бывает в случае оповещения по электронной почте). Во-вторых, это статистика по инцидентам, которая позволяет выявлять проблемы (однотипные инциденты, повторяющиеся часто и закрываемые без устранения истинных причин). На основании статистики и расчета основных показателей можно также судить об эффективности работы отдельных сотрудников, подразделения ИБ, средств защиты.

С помощью SIEM можно добиться почти абсолютной автоматизации процесса выявления угроз. При корректном внедрении такой системы подразделение ИБ переходит на абсолютно новый уровень предоставления сервиса. SIEM позволяет акцентировать внимание только на критических и действительно важных угрозах, работать не с событиями, а с инцидентами, своевременно выявлять аномалии и риски, предотвращать финансовые потери.

Важно понимать, что SEIM — это инструмент не только ИБ, но и вообще IТ. На основе мощных корреляционных механизмов можно эффективно обеспечивать непрерывность работы IТ-сервисов, выявлять сбои в работе информационных и операционных систем, аппаратного обеспечения. Кроме того, SIEM — это инструмент автоматизации. Приведем простейший пример, актуальный для большинства компаний — конфликт IP-адресов. За счет простейшего правила можно узнать об инциденте задолго до звонка пользователя. При этом устранение причины требует гораздо меньших затрат, а следовательно, уменьшаются возможные финансовые потери бизнеса.

Если анализировать реальное использование SIEM на практике, то приходится признать, что в большинстве случаев работа таких систем направлена на консолидацию журналов событий от различных источников. Фактически — используется только функционал SIM. Если и есть заданные правила корреляции, они не пополняются.

Интеграция сканера уязвимостей с SIEM позволяет совместить несколько методов обнаружения угроз и значительно повысить вероятность своевременного обнаружения. К примеру, SIEM может обнаружить аномалию через baseline, но без информации о том, что на активе имеется уязвимость, SIEM не сможет сказать, с чем именно эта аномалия связана. При наличии сведений от сканера уязвимости, SIEM сможет сделать вывод о том, что производится эксплуатация уязвимости. Имея информацию об уязвимости, а также о критичности активов от сканера уязвимостей, система SIEM способна приоритизировать инциденты по их критичности. Это позволит в первую очередь реагировать на значимые инциденты, важные для бизнеса.

Сканер уязвимостей является отличным поставщиком инвентаризационной информации для SIEM, например, о версиях программного обеспечения и его конфигурациях. Эта информация может использоваться при обнаружении инцидента, при выяснении причин его возникновения. Использование встроенного в SIEM механизма проверки соответствия внутренним политикам и высокоуровневым стандартам без интеграции со сканером уязвимостей не дает полноценной картины, так как используется очень малая доля технических требований.

Ни один источник не предоставит более детальной и полной информации о наличии уязвимости и о возможности ее эксплуатации (с учетом топологической структуры сети и конфигураций) лучше, чем сканер уязвимостей. Уязвимость может присутствовать, но являться при этом неэксплуатируемой (закрыт сетевой порт, остановлена служба, на активном сетевом оборудовании организована VLAN или правилами межсетевого экрана заблокирован трафик на данный порт). Информация об этом может существенно снизить остаточные риски, поможет расходовать средства на действительно необходимые средства защиты, а также исключить ложные инциденты.

Процесс управления конфигурациями, который так сложно реализовать, становится простым при использовании связки SIEM и сканера уязвимостей. Вы можете анализировать, что изменилось, кем и когда были произведены изменения, а также можете автоматически оценить, на что они повлияли. Для этого необходимо лишь составить простейшие правила корреляции в SIEM и настроить параметры передаваемой информации от сканера; всю прочую логику осуществит сама система SIEM. Естественно, что чем больше эффективных источников информации у SIEM, тем больше вероятность обнаружения угрозы на ранней стадии ее возникновения. Вы можете использовать SIEM или сканер уязвимостей по отдельности. Но описанная связка значительно минимизирует риски.

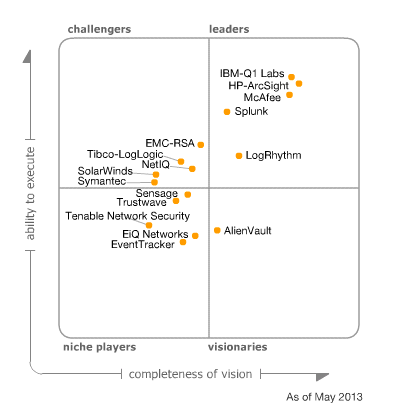

Согласно Gartner лидерами в области SIEM являются:

— HP ArcSight;

— IBM Q1 Radar;

— McAfee NitroSecurity;

— Novel NetIQ;

— LogRhythm.

Также стоит отметить следующие системы, которые хоть и не вошли в список лидеров, но тоже довольно-таки популярны: Symantec SIM, RSA (EMC), Splunk, LogLogic, SolarWinds. А теперь рассмотрим их более пристально.

SIEM-решения начали набирать популярность в последние годы. В связи с этим в 2010 году компания HP приобрела компанию ArcSight, которая уже тогда была лидером в области SIEM. Годом позже IBM и McAfee поступают аналогично, приобретая компании Q1 и NitroSecurity соответственно, что позволило им выбиться в лидеры данного направления.

HP ArcSight

Безоговорочным лидером среди SIEM сегодня является HP Arcsight. Компания одной из первых пришла на рынок СНГ и, несмотря на возрастающую конкуренцию, продолжает удерживать лидирующие позиции в своем сегменте. Семейство продуктов HP ArcSight является прекрасным решением в области мониторинга и управления событиями информационной безопасности. По результатам ежегодных отчетов Gartner Magic Quadrant для решений по информационной безопасности (SIEM) HP ArcSight ESM 6 лет подряд занимает первое место.

Продукты HP ArcSight предназначены для сбора, обработки, корреляции и реагирования на события информационной безопасности. Решения, построенные на базе продуктов ArcSight, обладают свойствами масштабируемости, надежности, расширяемости и отказоустойчивости. Они обеспечивают возможность ежеминутной обработки нескольких сотен тысяч событий безопасности. Продукты HP ArcSight также могут быть использованы для обеспечения соответствия требованиям международных стандартов, таких как PCI DSS, SOX, ISO 27001 и др.

Благодаря использованию продуктов HP ArcSight пользователь получает:

— Единую консоль, куда стекаются абсолютно все события информационной безопасности в компании любого размера, что дает возможность получить полную картину состояния ИБ в компании, сопоставлять события и реагировать на них максимально быстро, поддерживать соответствие состояния информационной безопасности внутренним регламентам и внешним стандартам, таким как PCI DDS, SOX и т.д.

— Возможность приводить события безопасности, приходящие с различных устройств и программных решений, к единому виду, что делает возможным их упорядоченное хранение, сопоставление и корреляцию.

— Возможность автоматически выделять из сотен тысяч событий только те, которые несут в себе угрозу информационной безопасности, благодаря мощному корреляционному анализу событий, что позволит сконцентрировать силы специалистов по безопасности только на значимых событиях и минимизировать ложные срабатывания.

— Возможность централизованно хранить события информационной безопасности со всех устройств и программных решений в течение любого необходимого срока, что дает возможность осуществлять анализ долгосрочных трендов, а также обращаться к этой информации в любое время для поиска и анализа кибератак, ускорения проверок контролирующими органами, помощи в улучшении качества информационных услуг.

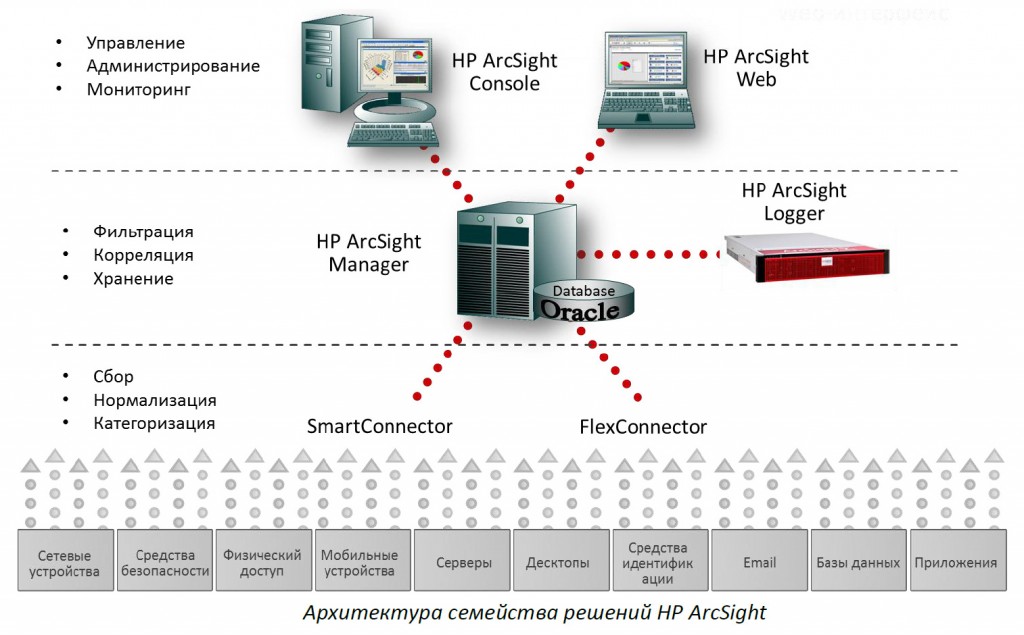

Теперь рассмотрим состав семейства решений HP ArcSight.

Ядром линейки HP ArcSight является HP ArcSight ESM (Enterprise Security Manager). Данный продукт обеспечивает сбор, обработку и хранение событий безопасности, которые могут поступать из различных источников. Платформа HP ArcSight ESM обеспечивает взаимосвязанную инфраструктуру, способную определить каждое событие, поместив его в рамки контекста того, кем или чем оно вызвано, где, когда и почему произошло, а также, каково его влияние на бизнес риски.

Дополнительно к ресурсной модели HP ArcSight ESM, новейшая версия продукта включает в себя особую пользовательскую модель, работа которой основана на учете и контроле всех идентификаторов, ролей и групп пользователей, а также всех используемых в организации учетных записей. Данная пользовательская модель позволяет администратору соотнести такие общие идентификаторы, как адреса электронной почты, логины и учетные записи и составить отчеты обо всех действиях, произведенных пользователях в рамках системы, с помощью приложений, учетных записей и IP-адресов. HP ArcSight ESM поддерживает интеграцию с максимальным количеством прикладных систем и устройств и поставляется с несколькими тысячами предустановленных правил корреляции.

HP ArcSight Connectors

Данные модули осуществляют сбор, нормализацию и категоризацию событий информационной безопасности перед отправкой их в HP ArcSight ESM. Благодаря HP ArcSight SmartConnector события, поступающие в HP ArcSight ESM, уже приведены к единому стандарту и определены в ту или иную категорию, что ускоряет их последующую обработку, сопоставление и корреляцию. Модули SmartConnector по умолчанию поддерживают сбор и нормализацию событий с более чем 300 различных устройств и систем. И помимо этого модуль FlexConnector позволяет легко при помощи мастера реализовать сбор и нормализацию данных из самописных и неподдерживаемых устройств и приложений.

HP ArcSight Console, Web и Viewer

Данные модули необходимы для настройки, администрирования и просмотра информации в HP ArcSight ESM.

— Console — это клиентский модуль для управления HP ArcSight ESM, требующий установки на ПК пользователя. Интерфейс Console гибко настраивается под нужды конкретного пользователя.

— Web — аналог Console, работающий через web-браузер, что дает возможность удаленного управления системой без необходимости установки ПО на ПК пользователя, но обладает меньшей гибкостью в плане настройки пользовательского интерфейса.

— Viewer — доступ к интерфейсу HP ArcSight ESM через web-браузер, предназначенный только для просмотра информации и составления отчетов, без возможности внесения изменений в настройки системы.

HP ArcSight Logger

Решение для долгосрочного хранения и управления информацией о событиях безопасности. Благодаря удобной системе поиска можно быстро найти и отсортировать интересующие события безопасности, сформировать подробный отчет за любой временной промежуток. Помимо этого долгосрочное хранение событий безопасности позволяет привести IТ-безопасность в соответствие с корпоративными политиками и внешними стандартами.

HP ArcSight Express

Сбалансированный программно-аппаратный комплекс «все-в-одном» для быстрого развертывания, содержащий в себе функционал сбора, мониторинга, корреляции событий безопасности, а также управления журналами событий (ESM+Logger+Connector). HP ArcSight Express уже включает в себя наиболее распространенные правила, сигналы тревоги и отчеты для контроля периметровой и внутрисетевой безопасности. Все средства заранее сконфигурированы и готовы к использованию. Благодаря этому решению даже компании с небольшим штатом IT-специалистов и специалистов по безопасности могут позволить себе организовать полноценную защиту сети от атак хакеров, вирусов, вредоносных программ, утечки информации и несанкционированного доступа.

Благодаря централизованному сбору и стандартизации событий безопасности HP ArcSight ESM и HP ArcSight Express позволяет пользователю получать множество различных отчетов о состоянии тех или иных аспектов информационной безопасности. В комплект поставки входит некоторое количество преднастроенных отчетов и шаблонов. В дополнение к предустановленным отчетам и шаблонам среда позволяет пользователю создавать свои отчеты и шаблоны для специализированного и регулярного контроля. Вот пример некоторых из них:

Отчеты уровня предприятия:

— Основные показатели полосы пропускания

— Внесение изменений в конфигурацию

— Успешные и отклоненные запросы на доступ к системе

— Изменение паролей

— Основные нарушители и внутренние объекты атак

Отчеты о работе сетевых устройств:

— ошибки и критические события в работе сетевых устройств;

— сообщения о статусе и неработоспособности сетевых устройств;

— загрузка канала;

— внесение пользователем изменений в конфигурацию и смена типа;

— успешные и отклоненные запросы на доступ к системе;

— основные соединения.

Отчеты по антивирусной защите:

— основные зараженные системы;

— все ошибки антивирусной защиты;

— статистика обновлений вирусных сигнатур;

— общая активность вирусов;

— внесение изменений в конфигурацию антивирусов.

Отчеты баз данных:

— ошибки и предупреждения баз данных;

— успешные и отклоненные запросы на доступ к базам данных;

— внесение изменений в конфигурацию баз данных.

Отчеты по системам обнаружения и предотвращения вторжений (IPS/IDS):

— сигналы тревоги с информацией о параметрах работы IPS/IDS;

— количество сигналов тревоги;

— основные источники и адресаты сигналов тревоги;

— основные нарушители и внутренние объекты атаки.

Отчеты об управлении доступом:

— аутентификация пользователей на всех основных узлах;

— успешные и отклоненные запросы на аутентификацию;

— внесение изменений в конфигурацию системы управления пользователями.

Отчеты об устройствах виртуальной частной сети (VPN):

— ошибки аутентификации в VPN;

— количество соединений;

— продолжительность соединений;

— принятые и отклоненные запросы на установление соединения;

— успешные и отклоненные запросы на доступ к системе;

— основные соединения;

— основные пользователи широкополосной сети;

— внесение изменений в конфигурацию VPN.

Отчеты операционной системы:

— управление привилегированными пользователями;

— успешные и отклоненные запросы на доступ к системе;

— внесение изменений в конфигурацию.

Отчеты межсетевого экрана:

— отклоненные входящие соединения;

— отклоненные входящие соединения;

— загрузка канала;

— успешные и отклоненные запросы на доступ к системе.

С помощью функции детализации можно без труда перейти от общего отчета к конкретному инциденту по одному клику мышки на графике или диаграмме.

Интеграция со сканерами уязвимостей

Если заказчик использует сканер уязвимостей, то возможна интеграция данного ПО с HP ArcSight ESM, что позволит передавать результаты сканирования в HP ArcSight ESM для анализа. Поддерживаются следующие сканеры уязвимостей:

— eEye REM Security Management Console;

— eEye Retina Network Security Scanner;

— Harris STAT Scanner;

— ISS Internet Scanner;

— McAfee Vulnerability Manager (Foundscan);

— nCircle IP360 Device Profiler;

— nCircle IP360 Threat Monitor;

— Nmap;

— OVAL;

— Qualys Guard;

— Rapid 7 NeXpose;

— Symantec NetRecon;

— Tenable Nessus;

— Visionael Security Audit;

— Saint Vulnerability Scanner.

Также поддерживается интеграция с MaxPatrol (FlexConnector для данного сканера разработан и поддерживается компанией Positive Technologies — производителем MaxPatrol).

Кому нужны системы такого класса? Безусловно, тем, у кого большая сетевая инфраструктура и кто хочет хоть как-то упорядочить события и быть в курсе инцидентов. Но при этом готов к большим затратам, ведь окупаемость таких систем не может быть моментальной. Фраза из одной презентации «SIEM позволяет CIO объяснить проблемы IT на языке бизнеса» не лишена оснований, ведь отчеты, создаваемые современными SIEM, мало того, что в различных форматах, так еще и настраиваемые под нужды конкретной организации, зачастую позволяют получить все необходимые данные на двух-трех листах формата А4, представленные в виде понятных и наглядных графиков или цифр.