В опубликованном IBM индексе компьютерных угроз IBM X-Force Threat Intelligence Index 2020 по итогам 2019 года, кроме основных проблем в виде банковских троянов, вирусов-шифровальщиков, социальных сетей и стриминговых сервисов, немалое внимание было уделено и таким способам получения информации, как социальная инженерия. Согласно отчету, при рассылке только фишинговых писем преступники стали чаще использовать бренды технологических компаний, социальных сетей и стриминговые сервисы. Так, например, 39% инцидентов было связано с имитацией доменов Google, 17% — YouTube, 15% — Apple. В топ-10 используемых злоумышленниками брендов также вошли Amazon, Netflix, Spotify, Microsoft, Facebook и принадлежащие ему Instagram и WhatsApp. Изменились ли тренды в текущем году?

Действительно, с учетом массового перевода сотрудников на удаленный режим работы можно говорить о существенно возросших рисках реализации угроз через пользовательские устройства. Подключения к корпоративным информационным системам из дома ведут к размытию внешнего периметра компаний и необходимости перехода к концепции Zero Trust при организации доступа к информационным системам. Возрастают требования к осведомленности пользователей о рисках фишинговых атак, к умению распознавать и противостоять методам социальной инженерии. Особую опасность такие атаки представляют, если речь идет о возможных векторах угроз на промышленные объекты и их операционные технологии (Operational Technology, OT — программные и аппаратные средства управляющие, выполняющие и поддерживающие процессы производства на промышленных объектах)», — отвечает руководитель по развитию бизнеса IBM Security Services в России и странах СНГ Эльман Бейбутов.

Так что же такое социальная инженерия и почему сегодня так много разговоров заходит вокруг этой темы? Самая простая формулировка звучит следующим образом — это метод манипулирования мыслями и поступками людей, который базируется на психологических особенностях личности и закономерностях человеческого мышления. В наши дни получение закрытой информации, имеющей ценность, является одной из основных сфер применения социальной инженерии. И добывается такая информация несколькими методами, которые основываются на ошибках, допускаемых человеком в поведении. При этом постепенно меняется и портрет пострадавших. Если раньше популярным видом социальной инженерии была рассылка тривиальных SMS, а жертвами злоумышленников оказывались в основном пожилые люди, то теперь используются более изощренные методы.

Техники социальной инженерии

Фишинг. Поддельные страницы корпоративного сайта являются одним из самых популярных методов обмана пользователей с целью получения персональной или конфиденциальной информации. Страница, повторяющая дизайн, и тем более содержащая поля для ввода логина и пароля, может заставить пользователя поверить в ее реальность. Ссылки на такие страницы обычно распространяются через SMS, электронные письма, социальные сети и мессенджеры. Причем получить фишинговое письмо можно даже от знакомого адресата. Чтобы вызвать доверие у своей жертвы, злоумышленники часто используют взломанные учетные записи.

По электронной почте могут приходить письма, содержащие ложную информацию от имени банков и других учреждений, вынуждающую переходить по ссылке и вводить свои личные данные. По почте, как и на телефон, могут приходить ложные просьбы о помощи близким людям, сообщения о подарках, выигрышах и прочих бесплатных бонусах, для получения которых необходимо перевести деньги. Обезопасить себя от злоумышленников можно игнорированием писем от неизвестных адресатов. То же самое касается и всевозможных мессенджеров. Доступность и быстрота такого способа общения делают его открытым для всевозможных атак. Для безопасности стоит игнорировать сообщения от неизвестных пользователей, не сообщать им личную информацию и не переходить по присланным ссылкам.

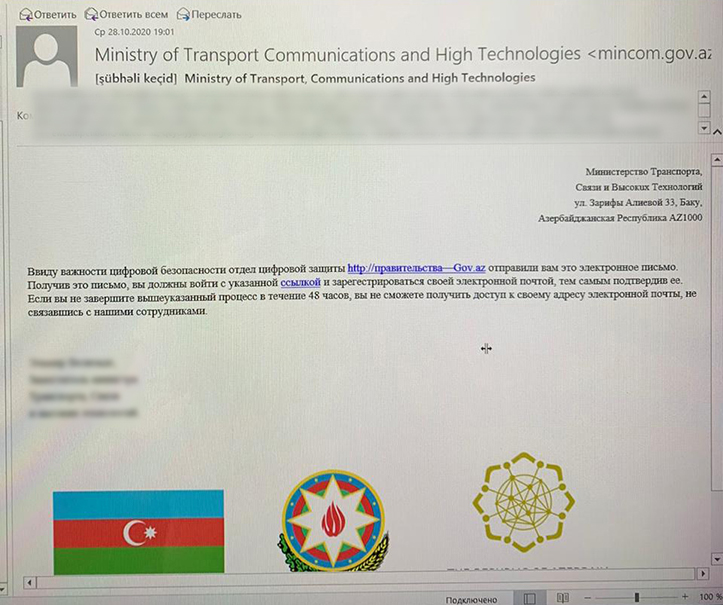

С яркими примерами фишинговых атак столкнулось большинство азербайджанских пользователей после начала операции по освобождению оккупированных земель. Целью злоумышленников стал сбор конфиденциальной информации, в связи с чем пользователей пытались убедить переходить по вредоносным ссылкам. Электронные письма фишингового характера рассылались от имени Министерства транспорта, связи и высоких технологий Азербайджанской Республики. В них требовалось в течение 48 часов перейти по указанной ссылке, зарегистрировать и верифицировать электронную почту. При этом адресатам сообщалось, что в противном случае эти пользователи не смогут воспользоваться своей электронной почтой. В целях повышения достоверности фальшивого письма в текст были включены флаг и герб Азербайджанской Республики, логотип, адрес министерства и имя официального лица.

Кроме этого, Служба электронной безопасности при Министерстве транспорта, связи и высоких технологий зафиксировала осуществление массовых фишинговых кампаний против азербайджанских пользователей электронной почты Mail.ru. Целью этих атак было вызвать страх и тревогу среди населения путем распространения дезинформации, а также заражение устройств пользователей вредоносными программами. Например, в одном из фальшивых электронных писем говорилось, что якобы Министерство обороны Азербайджанской Республики опубликовало список погибших в бою, и предлагается перейти по ссылке для загрузки соответствующего файла. Данный файл содержал вредоносные программы и заражал устройство пользователя. Еще одно письмо содержало ложную информацию о ситуации в прифронтовых зонах. Также поддельные письма приходили пользователям от имени азербайджанских банков. В письмах говорилось, что якобы из-за атаки основных серверов со стороны армянских хакеров эти письма отправляются посредством прокси-серверов, а Министерство финансов Азербайджанской Республики и Центральный банк призывало граждан снимать средства с банковских счетов. Поддельные письма также отправлялись от Фонда страхования вкладов. В них говорилось, что с 1 ноября 2020 года деятельность Фонда будет приостановлена, а средства будут направлены на военные нужды государства.

Атаки с использованием техник социальной инженерии основываются на вызове у жертвы чувства доверия. Большинство людей склонны доверять, когда к ним обращается дружелюбный и общительный человек с каким-либо вопросом или обоснованной на первый взгляд просьбой о помощи. Например, одним из распространенных способов выманивания у сотрудника компании конфиденциальной информации по-прежнему остается телефонный звонок злоумышленника (голосовой фишинг), представившегося коллегой или сотрудником техподдержки. Если социальный инженер провел предварительную работу, выяснил имя и фамилию своей жертвы, должность, рабочий телефон, придумал достоверную и убедительную историю, овладел профессиональным сленгом, то у пользователя не возникнет никаких сомнений, и он без малейшего подозрения сообщит мошеннику любую информацию, в том числе логин и пароль от своей учетной записи.

Полностью избежать человеческого фактора в работе организаций вряд ли удастся. Но можно существенно снизить вероятность проведения фишинговых атак с помощью специализированных решений информационной безопасности, таких как, например, SPAM- и URL-фильтрация, анализ почтовых вложений в так называемых «песочницах», и внедрения процессов информирования персонала и получения обратной связи по новым случаям применения социальной инженерии в компании, — считает эксперт.

Техника социальной инженерии, при которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию подводит пользователя к тому, что тот совершает требуемые мошеннику действия или выдает необходимую конфиденциальную информацию, получила название претекстинг. Обычно она реализуется через телефон, социальные сети или электронную почту и требует предварительного сбора информации о жертве.

Примером этой техники может служить телефонный звонок от имени сотрудника банка, который сообщает клиенту, что его банковская карта заблокирована и выманивает у него реквизиты карты под предлогом ее разблокировки. Например, SMS с текстом: «Мама, я попал в аварию. Положи деньги на номер…, потом расскажу», с помощью которых раньше очень часто пытались выманить деньги, теряют популярность у мошенников. Сейчас в основном они нацелены на получение доступа к банковским счетам и картам. Сейчас мошенники благодаря использованию социальной инженерии узнают нужные им данные, представляясь сотрудниками банка либо просто пользуясь низкой финансовой грамотностью и доверчивостью клиентов. Например, они могут рассылать SMS с уведомлением о якобы произведенной блокировке карты и необходимостью позвонить по указанному номеру: «Ваша карта заблокирована, подробности по телефону xxxxxx». После звонка на такой номер злоумышленник постарается заставить вас сообщить информацию о ваших паспортных данных и платежных реквизитах или вынудит вас пойти с картой к банкомату и совершить действия, посредством которых вы сами переведете ему деньги. Похожим проявлением социальной инженерии является звонок клиенту под видом сотрудников безопасности банков якобы с целью отмены подозрительных списаний, которые ошибочно совершаются сейчас по счету клиента. В этом случае злоумышленники также выманивают у клиентов одноразовые пароли из SMS и данные по счету или карте клиента.

Также мошенники могут искать клиентов, оставивших объявления о продаже на сайтах объявлений или форумах. Они представляются покупателями и выманивают данные по банковскому счету и одноразовые коды подтверждения операций из поступающих клиенту SMS якобы для того, чтобы перевести оплату за продаваемый товар. Либо, наоборот, мошенники представляются продавцами неких товаров или услуг, привлекая жертву низкой ценой. Они просят перевести им деньги с карты и затем, естественно, больше не появляются. И не стоит забывать, что тот факт, что большинство людей оставляют огромное количество информации о себе в Сети, играет на руку социальным инженерам. По «цифровым следам» своей жертвы, ее страничкам в социальных сетях злоумышленник может составить представление о характере, интересах, привычках человека и использовать эти данные в ходе атаки.

Бывают ситуации, в которых пользователь сам предлагает мошеннику необходимую информацию, будучи уверенным в порядочности человека. Эта техника называется обратной социальной инженерией. В этом случае злоумышленник вынуждает жертву саму обратиться к нему за «помощью». Этим методом пользуются злоумышленники, выдающие себя за сотрудников технической поддержки. Подобная атака проходит в несколько этапов. Например, сначала злоумышленник создает на компьютере жертвы обратимую неполадку. Затем каким-либо образом сообщает пользователю о своей возможности решать подобные технические проблемы (размещает объявление или свои контакты рядом с рабочим местом пользователя или там, где он их увидит наверняка). После того как пользователь обратится к нему за помощью, злоумышленник решает проблему и заодно получает необходимый для своих целей доступ к компьютеру пользователя.

Социальная инженерия также может использоваться в качестве одного из инструментов сложных целевых кибератак на предприятия. Источником угрозы могут быть электронные письма, текстовые сообщения в любых мессенджерах, SMS и телефонные звонки. Мошенники в этом случае выдают себя за сотрудников банков и других финансовых организаций, государственных служащих, сотрудников силовых ведомств, интернет-провайдеров, представителей почтовых сервисов и крупных веб-ресурсов и т.п. Для защиты компании от мошенничества необходимо обучать персонал распознавать социальную инженерию и правильно на нее реагировать, запретить сотрудникам обмениваться паролями или иметь один общий, обеспечить защиту клиентских баз и другой конфиденциальной информации, применять особую процедуру подтверждения для лиц, запрашивающих доступ к каким-либо данным. Сейчас существует также масса инструментов, позволяющих если не бороться, то предупредить атаки с помощью социальной инженерии. Например, в браузерах существует опция «антифишинг», предупреждающая посетителей сайта о ненадежности или опасности ресурса. Защититься от угроз, присылаемых в электронных письмах, помогут спам-фильтры. Существует также услуга мониторинга, востребованная компаниями, которые наиболее часто подвергаются атакам злоумышленников. Снизят риски и более сложные методы авторизации.

Социальная инженерия ориентирована на эксплуатацию так называемого «человеческого фактора», а для государственных учреждений и объектов критической инфраструктуры какой-либо страны имеется риск кибератак от хакеров, спонсируемых другими государствами. Поэтому следует особое внимание уделять принципу «четырех глаз» и разделению полномочий при выполнении действий персонала в ключевых процессах организаций. К нюансам защиты можно отнести инструктаж персонала о рисках социальной инженерии и примерах фишинговых угроз, отработку симуляций кибератак, а также введение процедур взаимной проверки действий сотрудников с дополнительными контрольными вопросами при выполнении критичных операций, — отмечает Эльман Бейбутов. — В цифровом пространстве есть свои правила гигиены. Причем набор правил может меняться в зависимости от аудитории пользователей цифровых сервисов и от условий, в которых они оказались. Но общий подход гигиены к потреблению цифровых сервисов можно для наглядности свести к набору правил повседневного поведения в физическом мире: не оставляйте ключи от вашей квартиры в общедоступных местах, не кладите кошелек в наружные карманы куртки и сумки, не вставляйте банковские карты в подозрительные банкоматы в неизвестных местах, не афишируйте данные о себе и своей семье, осторожно вступайте в диалог с незнакомыми людьми, проверяйте источники публикаций в социальных сетях и т.п. Кстати, команда IBM X-Force Red предлагает помимо прочего различные сценарии тестов на проникновение в инфраструктуру компаний, результаты которых могут раскрыть глаза руководству на уровень культуры информационной безопасности и цифровой гигиены.

Мифы и преступники

Есть довольно распространенное мнение, что социальная инженерия — это ограниченный набор техник, который ограничивается фишингом, подкидыванием зараженных накопителей, обманом в социальных сетях и телефонным мошенничеством. В действительности речь идет о практически бесконечной комбинации технических и нетехнических техник, образующих комплексные стратегии. В то же время, социальную инженерию нельзя назвать частью кибератак, осуществляемых на предприятия. Напротив, кибератака может быть частью общей стратегии, основную долю которой занимает социальная инженерия, которая только в самых своих продвинутых проявлениях может быть направлена на конкретного человека.

В ряде случаев социальная инженерия представляет собой изощренные стратегии, реализуемые профессиональными командами мошенников и технических специалистов различных профилей. Чтобы представить, на что они способны, мы рекомендуем специалистам по информационной безопасности изучить не только известные киберинциденты, связанные с эксплуатацией проблем человеческого фактора, а биографии самых выдающихся социальных инженеров. Например, биографию Виктора Люстига, который смог несколько раз продать Эйфелеву башню весьма образованным людям. Или биографию Джозефа Уэйла по кличке «желтый кидала», который заработал 400 тысяч долларов на создании фиктивного банка. Фрэнк Абигнейл за 5 лет преступной деятельности распространил фальшивые чеки на сумму 2,5 млн. долларов в 26 странах мира, благодаря чему его биография легла в основу фильма «Поймай меня, если сможешь». Слепые от рождения братья Бадир реализовали в 90-х годах прошлого века в Израиле несколько крупных схем мошенничества с использованием социальной инженерии, взяв на вооружение свою способность слышать более широкий спектр звуков и определять подделку голоса. И, наконец, легендарный Кевин Митник — хакер и специалист по кибербезопасности одновременно, автор нескольких книг по социальной инженерии и взломам, мастерски использовал в социальной инженерии техники телефонного мошенничества.

Как с этим бороться?

Многие из упомянутых выше социальных инженеров, возможно, даже не предполагали, что зачастую воздействовали именно на подсознание человека. Именно в нем сосредоточены наши вычислительные мощности (по разным оценкам этот показатель находится в пределах от 95 до 99,99%) и процессы когнитивной деятельности (около 95%), что обуславливает масштаб проблемы. При этом, если сознание по своей природе может блокировать попытки воздействия на него, то подсознание им не сопротивляется. Именно поэтому кибератаки с использованием технологий социальной инженерии могут быть очень опасны.

Самыми же опасными атаками являются те, которые могут нанести ущерб жизням и здоровью людей, а также нанести прямые финансовые убытки компаниям и государству. В этой связи наиболее критичными представляются IT- и OT-процессы, относящиеся к атомным станциям, крупным нефтедобывающим и перерабатывающим производствам, финансовым организациям. При этом немало экспертов по информационной безопасности считают, что IT и OT в компаниях ничем между собой не связаны, и наличие удаленного доступа к IT не несет угрозы для ОТ. Практические же исследования и моделирование угроз ОТ, реализуемые командой IBM Security Services, говорят о множестве способов компрометации промышленной инфраструктуры через привычные всем IT-компоненты, — говорит Эльман Бейбутов.

Хоть и частично, но снизить уровень угрозы все же можно. Для этого надо понимать, чем движим социальный инженер, как он мыслит и действует, какими приемами пользуется. Почерпнуть информацию об этом можно в книге про вышеупомянутого Кевина Митника «Искусство обмана» или в фильме «Взлом» («Takedown», 2000 год), где хорошо проиллюстрированы приемы, которыми пользовался Митник.

Ну и, конечно же, необходимо соблюдать элементарные меры безопасности:

- Никому и никогда не сообщайте логины и пароли от своих учетных записей. Даже если вас пытаются убедить, что от этого зависит выполнение срочной и важной задачи. Помните, что сотрудники банка не имеют права запрашивать у Вас номер банковской карты, CVV/CVC-код и иную информацию, позволяющую произвести списание денежных средств.

- Не скачивайте вложения и не переходите по подозрительным ссылкам в письмах, полученных даже от известных вам лиц. Всегда проверяйте с помощью других доступных каналов связи (телефонного звонка, сообщения в мессенджере), что отправитель письма именно тот, за кого себя выдает.

- Перед переходом по ссылке из письма или сообщения наведите на нее курсор мыши, чтобы увидеть реальный URL-адрес страницы.

- Блокируйте компьютер, когда уходите от своего рабочего места.

- Используйте надежные и уникальные пароли для различных сервисов. Используйте менеджеры паролей.

Помните, от атак социальных инженеров позволит защититься только личная бдительность и критический подход!