Компания ESET, международный эксперт в области информационной безопасности, сообщает о всплеске активности группы киберпреступников Gamaredon. Злоумышленники рассылали жертвам документы с вредоносными макросами, при выполнении которых возможна загрузка различных видов малвари. Такая схема распространения нежелательного ПО встречается довольно редко.

Gamaredon использует пакет, который включает кастомный проект Microsoft Outlook Visual Basic for Applications (VBA). Злоумышленники с помощью VBScript завершают процессы в Outlook, изменяют значения реестра и отключают безопасное выполнение макроса VBA. На диске сохраняется вредоносный ОТМ (Outlook VBA project) файл, содержащий макрос, вредоносное e-mail вложение и, в ряде случаев, список контактов, которым должны быть отправлены сообщения.

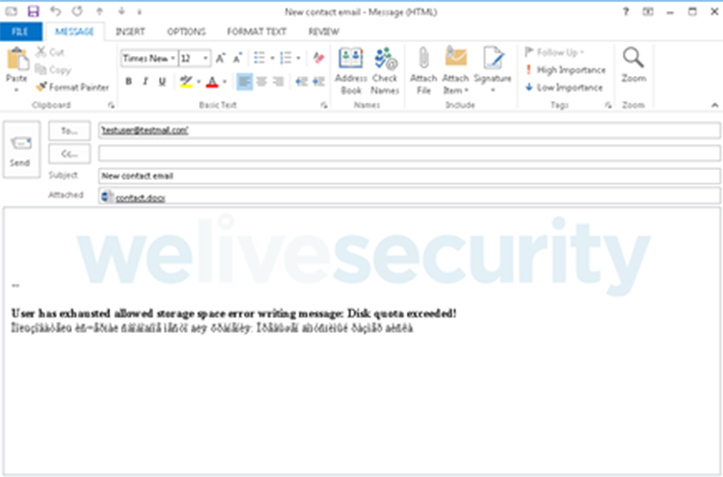

Далее Outlook перезапускается со специальной опцией /altvba <OTM fileename>, которая загружает VBA-проект Gamaredon. Вредоносный код выполняется после получения события Application.Startup. Данный модуль используется для следующих целей: отправка вредоносного сообщения по контактам из адресной книги жертвы, по всем контактам одной организации или по заранее заданному списку получателей. Сообщения отправляются на русском и английском языках, однако изначально у группы были проблемы с кодировкой, которые видно на рис. 2.

Кроме того, с помощью новых инструментов злоумышленники добавляют вредоносные макросы или ссылки на удаленные шаблоны в существующие документы атакованной системы. Это эффективный способ распространения малвари в корпоративной сети компании, поскольку файлы, как правило, циркулируют в системе и передаются между коллегами. Благодаря специальной функции, которая позволяет изменять настройки безопасности макросов Microsoft Office, зараженные пользователи не подозревают, что они подвергают риску свои рабочие станции каждый раз при открытии документов.

Gamaderon использует бэкдоры и программы для похищения файлов с целью идентификации и сбора конфиденциальных документов в зараженной системе и загрузки их на C&C-сервер. Малварь для похищения документов также способна выполнять команды с удаленного сервера.

Подробнее — в блоге ESET.