Шведская студия Arrowhead Game Studios в начале 2011 года представила свой первый новаторский проект. Magicka стала пародийной action-RPG игрой, в которой вы в качестве могущественного мага попадаете в мир, созданный на основе скандинавской мифологии, и участвуете в эпических схватках с врагами. Специальная система магии позволит вам в режиме реального времени генерировать и комбинировать уникальные заклинания. Действия разворачиваются на 15 уровнях, проходить которые можно в компании друзей.

Шведская студия Arrowhead Game Studios в начале 2011 года представила свой первый новаторский проект. Magicka стала пародийной action-RPG игрой, в которой вы в качестве могущественного мага попадаете в мир, созданный на основе скандинавской мифологии, и участвуете в эпических схватках с врагами. Специальная система магии позволит вам в режиме реального времени генерировать и комбинировать уникальные заклинания. Действия разворачиваются на 15 уровнях, проходить которые можно в компании друзей.

Пародийность игры заключается в том, что она перенасыщена отсылами к другим играм, фильмам и книгам. Своеобразный «Epic Movie» игрового мира, приправленный мифологией. Разработчики не забыли и Monty Python, и триста спартанцев, и очень часто используют популярные интернет-мемы, а из сундуков выпадают книги заклинаний и артефакты с такими названиями, как Knife of Counter-Striking или Staff of White Wizard. Кроме того, сама игра наделена своеобразным чувством юмора. Например, вы можете подобрать посох с аурой лечения и обнаружить, что исцеляет он в основном монстров, а не своего обладателя. В общем же Magicka поощряет творческий подход, и игра в самом начале открыто призывает к экспериментам.

В распоряжении игрока оказывается восемь магических элементов, каждый из которых привязан к клавише на клавиатуре. Элементы, в свою очередь, имеют пять единиц мощности. Вы также можете их комбинировать, например, чтобы наколдовать огненный шар, нужно соединить землю и огонь, а если вам придет в голову обдать кого-нибудь паром, придется совместить огонь и воду. Это лишь явные результаты колдовства, но никто не мешает вам изобрести собственный способ колдовства, используя возможные комбинации клавиш. Только помните, что не все элементы совместимы друг с другом, и если вы, например, промокли, то лучше не экспериментировать с таким элементом, как электричество.

Магию можно накладывать на оружие, «распылять» ее вокруг врага, прицельно «стрелять» концентрированными лучами, и, в конце концов, заколдовать можно и себя самого. Magicka предлагает набор заранее прописанных заклинаний повышенной мощности, а набрав определенную комбинацию элементов, вы можете замедлять время или призывать самый настоящий метеоритный дождь. Разработчики тщательно продумали эти нюансы и предлагают использовать все магические возможности практически с начала игры. Нет даже традиционных ограничений, как, например, лимитированный запас энергии или необходимость дожидаться перезарядки оружия. Главную роль играет только скорость, с которой набиваются комбинации на клавиатуре.

Противостоять вам будут чудовища всех мастей и размеров — от мелких приспешников тьмы до гигантских драконов. И все было бы просто замечательно, но битвы с ними в Magicka из увлекательной игры порой превращаются в изнурительный труд. Особенно, если вы ввязались в крупную схватку. Дело в том, что подобные сражения в игре почти неизбежно сопровождаются хаотичным мельтешением, где сложно отделить своих от чужих. Ситуация усугубляется в мультиплеере, так как возможности игры не предусматривают защиту от дружественного огня. Зато в кооперативном режиме есть и свои плюсы, например, заклинания игроков накладываются друг на друга, точно как волшебные элементы, из которых они составлены, комбинируясь и усиливаясь многократно.

Придуманная разработчиками магическая система действительно свежа и оригинальна, и разбираться в ней, нащупывая ее границы и открывая новые способы волшебной самозащиты, очень интересно. Вся же игра представляет собой длинную серию волшебных схваток, в которых вы, безусловно, почувствуете себя настоящим магом, а прохождение игры с друзьями привнесет еще больше драйва.

Magicka: Vietnam

После выпуска Magicka, разработчики решили пойти проторенным путем, выпустив дополнение Magicka: Vietnam. Это не отдельная вьетнамская кампания, так как игра имеет всего два режима: операция по спасению соратников из застенков гоблинов-вьетнамцев и стандартная защита от атакующих противников. В данном дополнении даже самые примитивные гоблины оснащены стрелковым оружием, и стреляют достаточно прицельно и далеко. В остальном, кроме изменившегося экстерьера игры, особых новшеств нет. Вы используете те же заклинания, ваш персонаж говорит на том же псевдо-шведском языке, а игра по-прежнему изобилует юмором.

Системные требования:

Операционная система Microsoft Windows 7 / Vista / XP SP2

Процессор Pentium 4 с тактовой частотой 2,4 GHz / AMD 3500+

2 Gb оперативной памяти

Видеокарта с памятью 128 Mb, совместимая с DirectX 9.0c, поддерживающая 32-разрядный цвет и пиксельные шейдеры

2 Gb свободного места на жестком диске

Звуковая карта 16 bit, совместимая с DirectX

DirectX 9.0c;

Устройство для чтения DVD, клавиатура и мышь

Для установки и активации игры необходимо интернет-соединение.

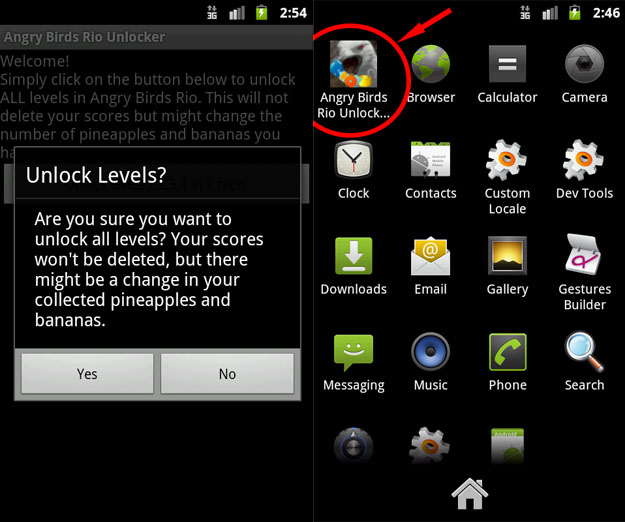

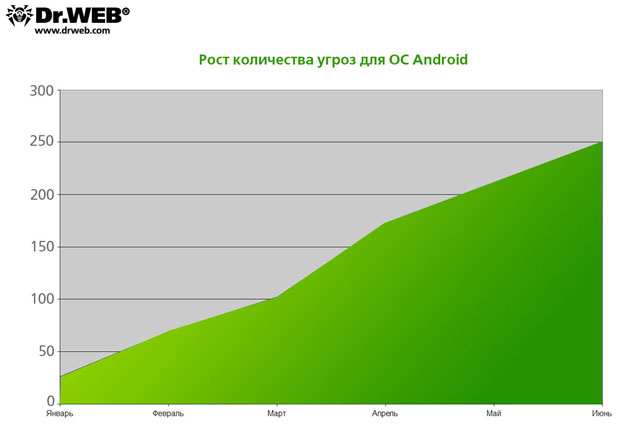

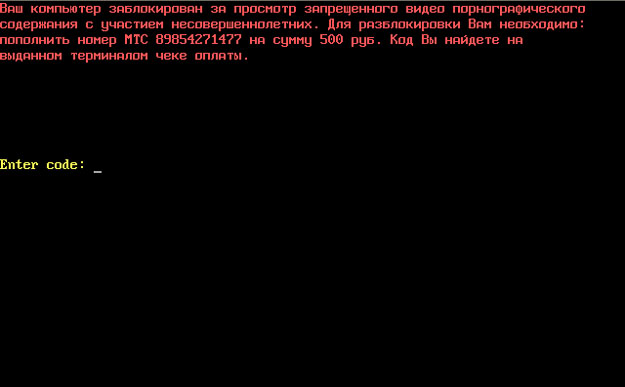

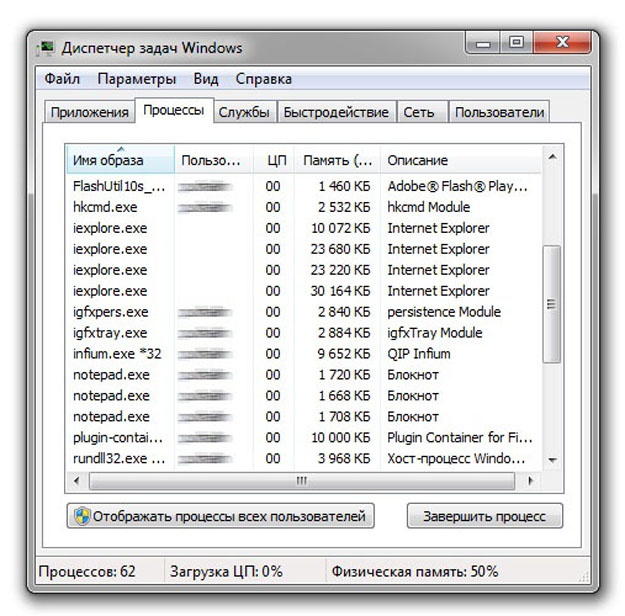

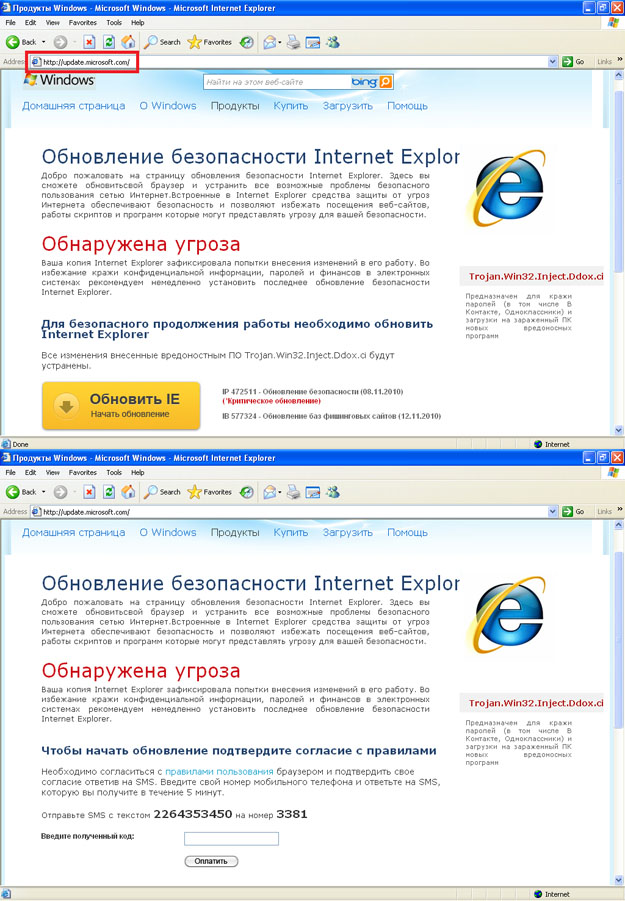

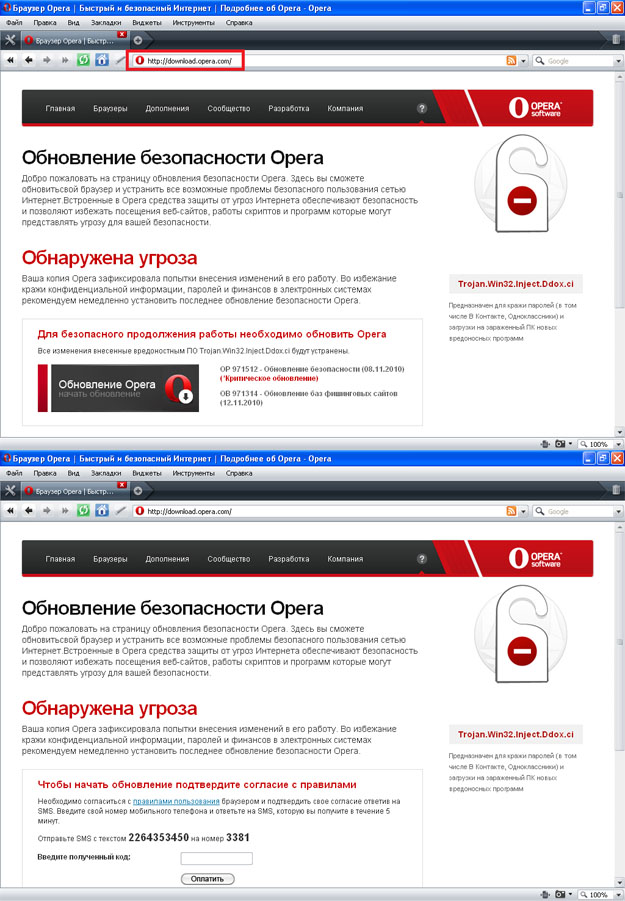

Первый летний месяц 2011 года, несмотря на относительно прохладную погоду, оказался достаточно жарким в плане появления новых угроз информационной безопасности. Так, специалистами компании «Доктор Веб» было выявлено более 40 вредоносных программ для операционной системы Android (для iOS — только одна), что свидетельствует о неуклонном росте популярности этой платформы среди вирусописателей. По сравнению с началом года наблюдается десятикратный рост угроз для нее. Не остались в стороне и вирусописатели, ориентирующиеся как на персональные компьютеры под управлением Microsoft Windows, так и на «макинтоши».

Первый летний месяц 2011 года, несмотря на относительно прохладную погоду, оказался достаточно жарким в плане появления новых угроз информационной безопасности. Так, специалистами компании «Доктор Веб» было выявлено более 40 вредоносных программ для операционной системы Android (для iOS — только одна), что свидетельствует о неуклонном росте популярности этой платформы среди вирусописателей. По сравнению с началом года наблюдается десятикратный рост угроз для нее. Не остались в стороне и вирусописатели, ориентирующиеся как на персональные компьютеры под управлением Microsoft Windows, так и на «макинтоши».

Шведская студия Arrowhead Game Studios в начале 2011 года представила свой первый новаторский проект. Magicka стала пародийной action-RPG игрой, в которой вы в качестве могущественного мага попадаете в мир, созданный на основе скандинавской мифологии, и участвуете в эпических схватках с врагами. Специальная система магии позволит вам в режиме реального времени генерировать и комбинировать уникальные заклинания. Действия разворачиваются на 15 уровнях, проходить которые можно в компании друзей.

Шведская студия Arrowhead Game Studios в начале 2011 года представила свой первый новаторский проект. Magicka стала пародийной action-RPG игрой, в которой вы в качестве могущественного мага попадаете в мир, созданный на основе скандинавской мифологии, и участвуете в эпических схватках с врагами. Специальная система магии позволит вам в режиме реального времени генерировать и комбинировать уникальные заклинания. Действия разворачиваются на 15 уровнях, проходить которые можно в компании друзей.

Компания Azercell ввела в использование услугу on-line сервиса. Начиная с 6 июля абоненты компании, желающие задать вопрос или провести различные операции со своего номера, могут использовать услугу on-line сервиса, пройдя регистрацию на официальном сайте компании

Компания Azercell ввела в использование услугу on-line сервиса. Начиная с 6 июля абоненты компании, желающие задать вопрос или провести различные операции со своего номера, могут использовать услугу on-line сервиса, пройдя регистрацию на официальном сайте компании

Компании VMware постепенно теряет лавры первенства в сегменте x86 виртуализации. В последнем Gartner Magic Quadrant в число лидеров прорвались также Microsoft и Citrix. И хотя Microsoft занимает вторую строчку рейтинга, а Citrix – третью, их продукты, Hyper-V и XenServer соответственно, заметно дешевле и практически не уступают VMware. Таким образом, у пользователей появились альтернативы. Oracle (ORCL), Parallels и Red Hat аналитики Gartner относят к нишевым игрокам. За последний год Microsoft удалось потеснить на рынке виртуализации VMware (преимущество за сет средних компаний, впервые внедряющих такие решения), да и бесплатный Citrix XenServer отвоевал некоторую долю в сфере серверной виртуализации. Несмотря на то, что решения VMware по-прежнему считаются самыми надежными, их уверенно догоняют продукты Microsoft, расширяемые за счет полезных функций (живой миграции, перераспределения памяти, пр.). В то же время, ПО Citrix, которое в 2010 году Gartner поставила по функциональности на второе место после VMware, в этом году смещено в рейтинге на третье место.

Компании VMware постепенно теряет лавры первенства в сегменте x86 виртуализации. В последнем Gartner Magic Quadrant в число лидеров прорвались также Microsoft и Citrix. И хотя Microsoft занимает вторую строчку рейтинга, а Citrix – третью, их продукты, Hyper-V и XenServer соответственно, заметно дешевле и практически не уступают VMware. Таким образом, у пользователей появились альтернативы. Oracle (ORCL), Parallels и Red Hat аналитики Gartner относят к нишевым игрокам. За последний год Microsoft удалось потеснить на рынке виртуализации VMware (преимущество за сет средних компаний, впервые внедряющих такие решения), да и бесплатный Citrix XenServer отвоевал некоторую долю в сфере серверной виртуализации. Несмотря на то, что решения VMware по-прежнему считаются самыми надежными, их уверенно догоняют продукты Microsoft, расширяемые за счет полезных функций (живой миграции, перераспределения памяти, пр.). В то же время, ПО Citrix, которое в 2010 году Gartner поставила по функциональности на второе место после VMware, в этом году смещено в рейтинге на третье место.

Компания Google намерена дать некоторым из принадлежащих ей сервисов другие названия, пишет Mashable со ссылкой на анонимный источник. Сама Google комментировать эту информацию отказалась. По данным издания, переименованы будут фотохостинг Picasa и блогохостинг Blogger. Они будут называться Google Photos и Google Blogs соответственно. Не исключено, что новые названия получат и другие сервисы Google, но какие именно — не уточняется. Известно лишь, что видеохостинг YouTube сохранит прежнее имя. Picasa и Blogger будут переименованы в Google Photos и Google Blogs через один или полтора месяца, уточняет Mashable. Предполагается, что решение поменять название связано с запуском проекта Google+. Как Picasa, так и Blogger не являются собственными разработками Google. Блогохостинг компания приобрела в 2003 году, а фотохостинг — в 2004. Ранее Google уже меняла названия некоторым из купленных ей сервисов. Так, Google Sites до 2008 года назывался JotSpot, а платформа Google Voice до 2009 года была известна как GrandCentral.

Компания Google намерена дать некоторым из принадлежащих ей сервисов другие названия, пишет Mashable со ссылкой на анонимный источник. Сама Google комментировать эту информацию отказалась. По данным издания, переименованы будут фотохостинг Picasa и блогохостинг Blogger. Они будут называться Google Photos и Google Blogs соответственно. Не исключено, что новые названия получат и другие сервисы Google, но какие именно — не уточняется. Известно лишь, что видеохостинг YouTube сохранит прежнее имя. Picasa и Blogger будут переименованы в Google Photos и Google Blogs через один или полтора месяца, уточняет Mashable. Предполагается, что решение поменять название связано с запуском проекта Google+. Как Picasa, так и Blogger не являются собственными разработками Google. Блогохостинг компания приобрела в 2003 году, а фотохостинг — в 2004. Ранее Google уже меняла названия некоторым из купленных ей сервисов. Так, Google Sites до 2008 года назывался JotSpot, а платформа Google Voice до 2009 года была известна как GrandCentral.

6 июля Hotmail отметил свое 15-летие в качестве крупнейшего мирового электронного почтового сервиса. Как сообщили в Microsoft Azerbaijan, Hotmail остается одним из самых востребованных электронных почтовых сервисов среди азербайджанских пользователей. На сегодняшний день Hotmail является крупнейшим почтовым сервисом в мире – количество зарегистрированных пользователей составляет 360 млн. За последние 15 лет в Hotmail сделаны следующие изменения:

6 июля Hotmail отметил свое 15-летие в качестве крупнейшего мирового электронного почтового сервиса. Как сообщили в Microsoft Azerbaijan, Hotmail остается одним из самых востребованных электронных почтовых сервисов среди азербайджанских пользователей. На сегодняшний день Hotmail является крупнейшим почтовым сервисом в мире – количество зарегистрированных пользователей составляет 360 млн. За последние 15 лет в Hotmail сделаны следующие изменения:

Всего несколько недель назад Skype представил возможность переписываться в чате со своими друзьями в Facebook, «лайкать» и комментировать записи в Facebook, прямо из приложения Skype. 6 июля партнерство Skype и Facebook вышло на новый уровень, и теперь появилась возможность общаться с видео прямо в Facebook. Партнерство с Facebook имеет также важную бизнес составляющую для Skypeтак как позволяет предложить продукты для аудио- и видеозвонков более чем 750 млн. активных пользователей Facebook. Skype предложил оптимизированный вариант своего настольного приложения, а Facebook глубоко внедряет его в свой сайт, чтобы пользователи могли насладиться всеми преимуществами видеообщения.

Всего несколько недель назад Skype представил возможность переписываться в чате со своими друзьями в Facebook, «лайкать» и комментировать записи в Facebook, прямо из приложения Skype. 6 июля партнерство Skype и Facebook вышло на новый уровень, и теперь появилась возможность общаться с видео прямо в Facebook. Партнерство с Facebook имеет также важную бизнес составляющую для Skypeтак как позволяет предложить продукты для аудио- и видеозвонков более чем 750 млн. активных пользователей Facebook. Skype предложил оптимизированный вариант своего настольного приложения, а Facebook глубоко внедряет его в свой сайт, чтобы пользователи могли насладиться всеми преимуществами видеообщения.