Хотя Джулиан Ассанж говорил, что первая порция Year Zero представляет собой менее 1% от общей подборки документов ЦРУ Vault 7, но пока не торопится публиковать продолжение. Сегодня WikiLeaks выложил скромную подборку из 12 документов Dark Matter. Эта подборка датируется 2008-2009 годом плюс два документа за 2012-2013 годы и эксклюзивно посвящена инструментам для взлома компьютеров Mac и телефонов iPhone. В основном, это руководства пользователя по использованию программ.

Документы доказывают, что ЦРУ с давних времён постоянно взламывало защиту устройств Apple различными способами. В списке взломанных есть абсолютно все модели ноутбуков MacBook Pro и MacBook Air до конца 2013 года выпуска, последняя модель — MacBook Pro 11,2 (15″ Retina). Трудно сомневаться, что аналогичные инструменты имеются у ЦРУ и для всех последующих моделей, просто WikiLeaks почему-то не опубликовало описание этих более современных имплантов.

Многие представленные инструменты в подборке Dark Matter взаимодействуют на уровне прошивки EFI/UEFI (как BIOS). Это значит, что на них не действует парольная защита. Если они перезаписывают прошивку, то остаются в системе практически навсегда. Правда, в большинстве случаев для установки импланта требуется физический доступ к компьютеру.

Список инструментов

- SeaPea v2.0: руткит для установки на OS X 10.3.0-10.4.0

- NightSkies v1.2: имплант для iPhone 3G, работающий в фоновом режиме

- DarkSeaSkies v1.0: имплант для прописки в EFI MacBook Air, который устанавливает имплант DarkMatter в пространстве ядра в OS X 10.5 и имплант NightSkies в пространстве пользователя

- Triton v1.3: автоматизированный имплант для OS X 10.7-10.8

- DerStarke v1.4: бездисковая версия Triton для записи в EFI, сетевые коммуникации в системе осуществляет через браузерный процесс, протестирован в моделях MBA4,1, MBA4,2, MBA5,2, MBA6,1, MBP6,2, MBP8,1, MBP8,2, MBP9,1, MBP10,1, MBP10,2

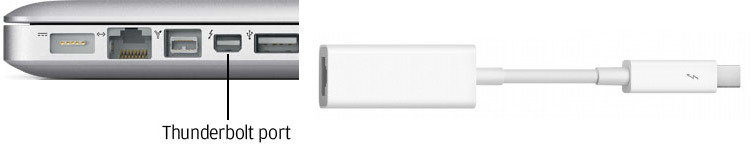

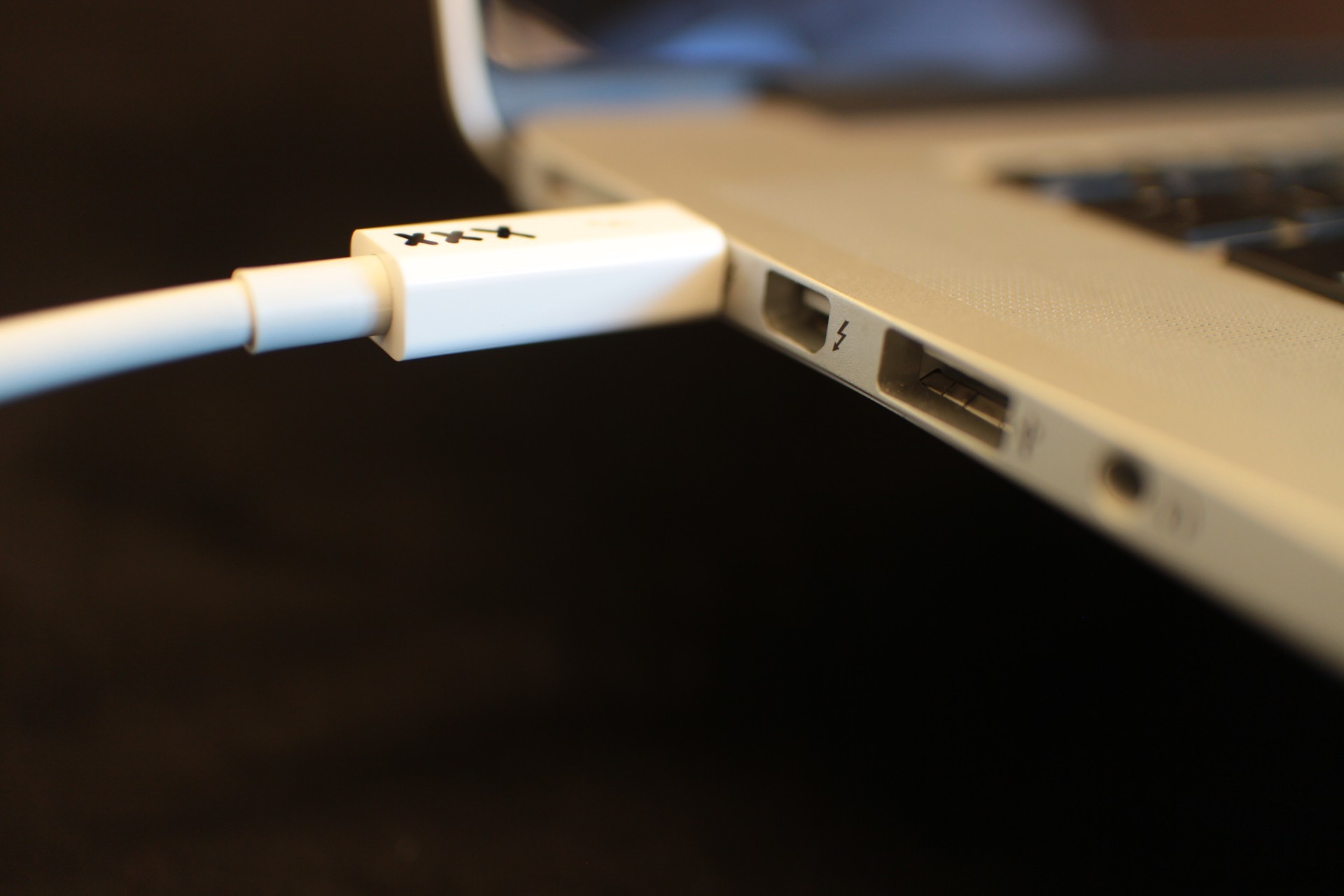

- Sonic Screwdriver: обход парольной защиты Mac, протестирован в моделях MBA4,1, MBA4,2, MBA5,1, MBA5,2, MBP8,1, MBP8,2, MBP9,1, MBP9,2, MBP10,1, MBP10,2

Все представленные инструменты разработаны в подразделении Embedded Development Branch (EDB).

Хотя показанные программы ЦРУ более-менее устарели, но они дают общее представление о методах, которыми специалисты EDB взламывают технику Apple. Они также демонстрируют, что ЦРУ непрерывно изыскивало новые способы взлома и векторы атаки. В целом, они постоянно были на острие технического прогресса в хакерских техниках. «Похоже, что ЦРУ были одними из первых, кто начал взламывать EFI, — считает Педро Вилака, специалист по безопасности, который много лет изучает технику Apple. — Видно, что они очень интересовались взломом Mac/iOS, что имеет смысл, потому что ценные цели любят использовать [это]. Также интересно посмотреть на лаг между их инструментами и публичными исследованиями. Конечно, всегда есть неопубликованные исследования, но классно видеть их впереди».

Например, взять ту же «звуковую отвёртку» Sonic Screwdriver, описанную в руководстве пользователя от 29 ноября 2012 года. Судя по всему, именно эту атаку Thunderstrike впервые на публике продемонстрировал хакер Трэммелл Хадсон. Это случилось в конце 2014 года, то есть хакерская сцена отстала от ЦРУ примерно на два года.

С другой стороны, Трэммелл Хадсон в своём твиттере намекнул, что и сама ЦРУ может заимствовать идеи у сообщества. В июле 2012 года на хакерской конференции Black Hat USA был доклад хакера Snare об атаке на прошивку EFI через Thunderbolt, а в ноябре появился готовый инструмент от ЦРУ.

Interesting timing? 2012-07 @snare‘s Thunderbolt Option ROM attacks on Apple’s EFI firmware. 2012-11 CIA releases Sonic Screwdriver v1.0. pic.twitter.com/jA7HcPEKsa

— Trammell Hudson™ (@qrs) 23 марта 2017 г.

Ну что ж, если WikiLeaks всё-таки опубликует архив документов ЦРУ вместе с файлами в полном объёме в ближайшее время, то у нас есть шанс сократить технологическое отставание от ЦРУ. Но ненадолго. Всё-таки у Управления очень мощные ресурсы: там работают тысячи хакеров, а за счёт своего влияния и больших финансовых ресурсов они могут нанимать подрядчиков со стороны, покупать 0day-уязвимости и готовые эксплойты у третьих лиц. Если даже случится такое, что кто-то из независимых хакеров представит на публике инструмент, которого нет в арсенале ЦРУ, на него наверняка обратят пристальное внимание, будут следить за его исследованиями, могут пригласить на работу и т.д. Сложно рассчитывать на успешную борьбу независимого сообщества с мощной государственной машиной.